9 Tipps für das Privileged Access Management

Privilegierte und administrative Accounts – z. B. von Administratoren oder Superusern – sind beliebte Angriffsziele von Cyber-Kriminellen.

Trotzdem werden sie in vielen Unternehmen bislang nur schlecht geschützt. Auch das Analystenhaus Gartner betont die Bedeutung des Privileged Access Management (PAM) und kürte das Thema auf dem Security and Risk Management Summit 2018 zum wichtigsten Sicherheitsprojekt, um das sich Chief Information Security Officers (CISOs) kümmern sollten.

Wir haben 9 Tipps für Sie zusammengestellt, die CISOs bei der Umsetzung einer guten PAM-Strategie unterstützen:

- Nutzen Sie einen automatischen Discovery-Mechanismus, um alle privilegierten Konten aufzuspüren und zu konsolidieren

- Speichern Sie die Zugänge für privilegierte Konten in einem sicheren, zentralen Repository

- Definieren Sie klarere Rollen mit begrenzten Zugriffsrechten

- Setzen Sie bei Mitarbeitern und Dritten auf eine Multi-Faktor-Authentifizierung

- Teilen Sie Anmeldeinformationen für privilegierte Accounts nicht im Klartext

- Setzen Sie strenge Richtlinien für das automatische Zurücksetzen von Passwörtern durch

- Richten Sie Freigabekontrollen für die Passwortwiederherstellung ein

- Betten Sie keine Anmeldeinformationen in Skript-Dateien ein

- Stellen Sie sicher, dass alles auditiert wird

1. Nutzen Sie einen automatischen Discovery-Mechanismus, um alle privilegierten Konten aufzuspüren und zu konsolidieren

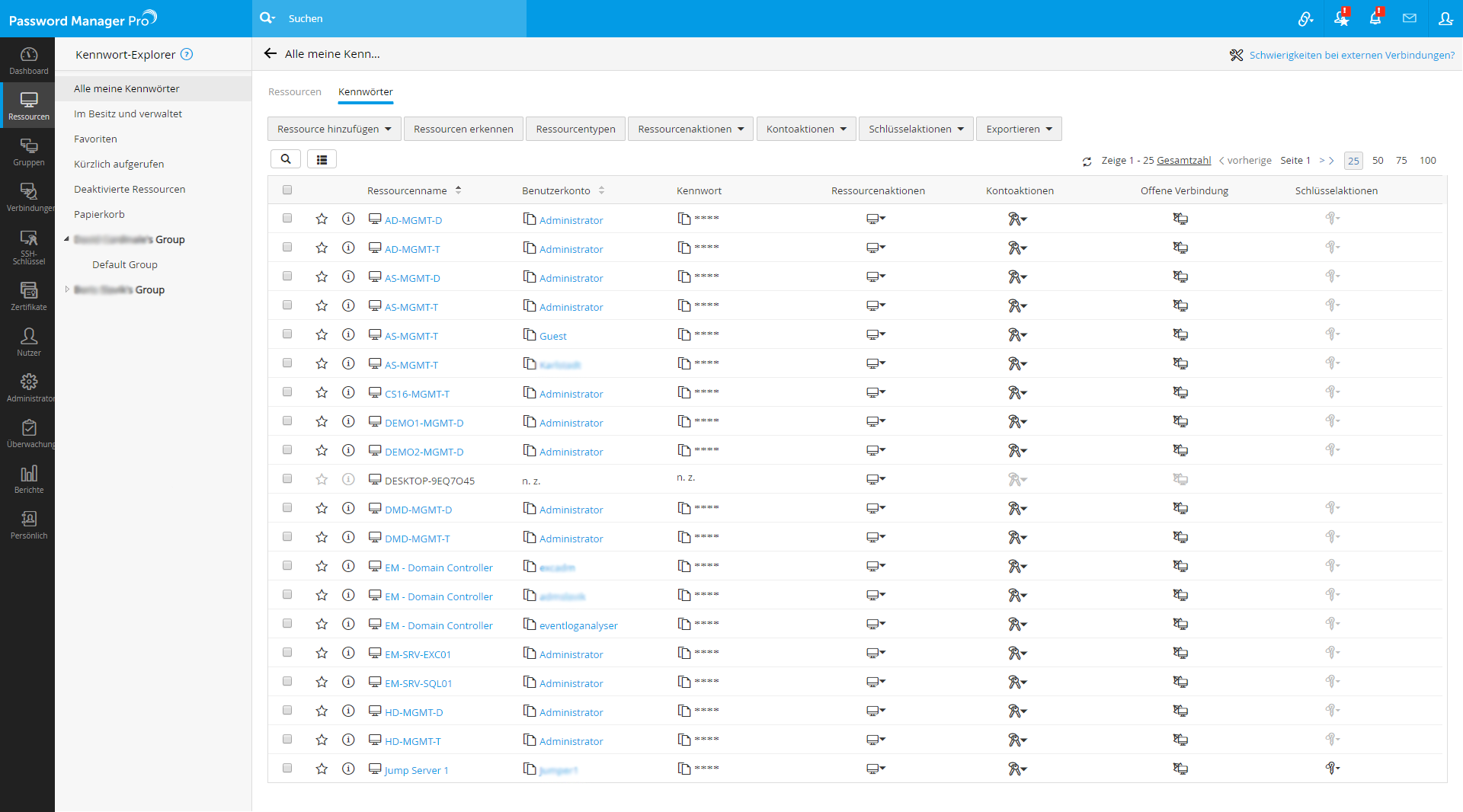

Beim Aufbau eines guten Privileged Access Management gilt es, im ersten Schritt alle kritischen Assets in Ihrem Unternehmensnetzwerk sowie die zugehörigen Konten und Anmeldeinformationen zu sammeln. Da sich Unternehmensnetzwerke kontinuierlich weiterentwickeln, sollten Sie zudem sicherstellen, dass Sie einen guten Mechanismus haben, der neue privilegierte Konten zuverlässig aufspürt. Nur so können Sie sicher sein, dass Sie jederzeit den Überblick behalten.

Ideal sind dabei vollautomatisierte Programme wie Password Manager Pro, die Ihr Netzwerk mit einer Auto-Discovery-Funktion regelmäßig scannen, neue privilegierte Konten erkennen und in einer zentralen, sicheren Datenbank verwalten. Wenn Sie diesen Schritt umgesetzt haben, haben Sie bereits eine gute Grundlage für Ihre PAM-Strategie geschaffen.

Zusatztipp:

So funktioniert die Auto-Discovery-Funktion von Password Manager Pro

Klicken Sie in der obersten rechten Navigationsleiste auf die Quick Links und wählen Sie Ressourcen erkennen. Anschließend können Sie wählen, nach welchem Ressourcentyp Sie suchen möchten.

2. Speichern Sie die Zugänge für privilegierte Konten in einem sicheren, zentralen Repository

Als nächstes sollten Sie sich um die Ablage von Passwörtern im Unternehmen kümmern. Ob lokale, isolierte Datenbanken, die oft von verschiedenen Teams gepflegt werden, oder Passwörter, die auf Haftnotizen notiert oder als Klartext gespeichert werden: Diese Praktiken sind nicht nur ineffizient (z. B. Verwendung veralteter Passwörter und Koordinationsprobleme), sondern stellen vor allem auch ein Sicherheitsrisiko dar. Deutlich sicherer sind die Passwörter und Zugänge in einem verschlüsselten, zentralen Repository.

Vor diesem Hintergrund sollten Sie eine Passwort-Management-Lösung wie Password Manager Pro in Ihrem Unternehmen implementieren, in der die Anmeldeinformationen aller privilegierten Konten aus allen Abteilungen des Unternehmens zentral verwaltet werden. Das Repository, in dem die Zugangsdaten gespeichert sind, sollte dabei mit bekannten Verschlüsselungsalgorithmen wie AES-256 vor unerwünschten Zugriffen geschützt sein.

3. Definieren Sie klarere Rollen mit begrenzten Zugriffsrechten

Sobald Sie die Zugangsdaten für die privilegierten Konten in Ihrem Unternehmen sicher im Password Repository abgelegt haben, sollten Sie entscheiden, wer auf diese zugreifen darf. Nutzen Sie die Gelegenheit, um klarere Rollen für die Mitglieder Ihres IT-Teams festzulegen. Überlegen Sie genau, wer welche Zugriffsrechte wirklich benötigt und stellen Sie sicher, dass jedes Teammitglied nur die minimal erforderlichen Zugriffsrechte erhält.

Ein klar definiertes, rollenbasiertes Konzept für die Passwortzugangskontrolle (Password Access Control) leistet einen wichtigen Beitrag dabei, alle Aktivitäten im Zusammenhang mit dem Password Repository zurückzuverfolgen.

Zusatztipp:

Password Manager Pro bietet standardmäßig vier Rollen für die Benutzerverwaltung: Administrator, Passwort-Administrator, Super-Administrator und Passwort-Benutzer. Für Passwort-Auditoren lässt sich bei Bedarf einfach eine Variante des Passwort-Benutzers erstellen, der zusätzlich die Berichte und Protokolle einsehen darf.

Weitere Informationen über die einzelnen Rollen und wie Sie diese verwenden sollten, finden Sie hier.

4. Setzen Sie bei Mitarbeitern und Dritten auf eine Multi-Faktor-Authentifizierung

Symantec kam im „Internet Security Threat Report 2016“ zu der Einschätzung, dass sich bis zu 80 Prozent der Sicherheitsverletzungen durch die Verwendung einer Multi-Faktor-Authentifizierung verhindern lassen würden. Auch wenn diese Studie bereits einige Zeit zurück liegt, gilt heute mehr denn je: Eine Multi-Faktor-Authentifizierung sollte mittlerweile zum Unternehmensstandard gehören – auch und gerade beim Privileged Access Management.

Vor diesem Hintergrund sollten Sie Ihr PAM-Tool mit einer Zwei- oder Mehr-Faktor-Authentifizierung sichern – am besten für Passwort-Administratoren und Endanwender gleichermaßen. So können Sie sicherstellen, dass nur die richtigen Personen Zugriff auf sensible Ressourcen haben.

Übrigens:

Password Manager Pro bietet verschiedene Möglichkeiten der Multi-Faktor-Authentifizierung. Sie finden die Einstellungen auf dem Tab Administrator unter Authentisierung / Zweistufige Authentifizierung. Weitere Informationen finden Sie auch auf der englischen Website des Herstellers.

5. Teilen Sie Anmeldeinformationen für privilegierte Accounts nicht im Klartext

Wenn Sie Tipp 3 (eine klare Rollenverteilung) umgesetzt haben, sollten Sie sich jetzt Gedanken über ein sicheres Verfahren für das Teilen und Freigeben von Passwörtern machen. Um die Zugangsdaten optimal zu schützen, sollte Ihr PAM-Administrator in der Lage sein, Mitarbeitern oder Dienstleistern Zugriff auf IT-Ressourcen zu gewähren, ohne die Anmeldeinformationen im Klartext offenzulegen.

Gute Privileged-Access-Management-Lösungen wie Password Manager Pro bieten Benutzern stattdessen die Möglichkeit, eine Verbindung mit dem Zielgerät direkt über die Benutzeroberfläche zu starten. Das ist nicht nur komfortabel für den User, da die Anmeldeinformationen nicht manuell eingegeben werden müssen, sondern auch sicher, da das Passwort nicht als Klartext angezeigt wird.

Weitere Informationen zu den Remote-Login-Mechanismen von Password Manager Pro finden Sie hier.

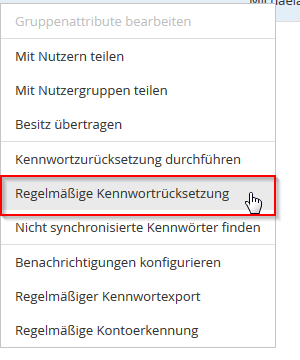

6. Setzen Sie strenge Richtlinien für das automatische Zurücksetzen von Passwörtern durch

So bequem es für IT-Teams auch sein mag, für jedes privilegierte Konto im Netzwerk das gleiche Passwort zu verwenden: diese Praxis führt letztendlich zu einer unsicheren Umgebung. Um privilegierte Konten sicher zu verwalten, sollten Sie unbedingt eindeutige Passwörter verwenden, die regelmäßig geändert werden. Idealerweise machen Sie den automatischen Password Reset zu einem integralen Bestandteil Ihrer PAM-Strategie. So werden Sie statische Passwörter los und können sensible Ressourcen besser vor unbefugtem Zugriff schützen.

7. Richten Sie Freigabekontrollen für die Passwortwiederherstellung ein

Legen Sie eine Richtlinie fest, die Benutzer zwingt, eine Anforderung an den PAM-Administrator Ihres Unternehmens zu senden, wenn sie bestimmte Kontoanmeldeinformationen für den Zugriff auf ein Remote-Asset benötigen. Für zusätzliche Kontrolle sollten Sie den Anwendern lediglich einen temporären, zeitbasierten Zugriff auf die Anmeldeinformationen zur Verfügung stellen.

Gute PAM-Lösungen bietet hierzu beispielsweise die Option, Passwörter automatisch zurückzusetzen, sobald der Benutzer sie eingecheckt hat, den Zugriff zu widerrufen oder Passwörter nach Ablauf einer festgelegten Zeit zurückzusetzen.

Übrigens:

Hier finden Sie eine Schritt-für-Schritt-Anleitung, wie Sie Passwörter in Password Manager Pro so konfigurieren, dass sie nach einer bestimmten Zeit oder der ersten Verwendung zurückgesetzt werden.

8. Betten Sie keine Anmeldeinformationen in Skript-Dateien ein

Viele Anwendungen müssen häufig auf Datenbanken oder weitere Applikationen zugreifen, um geschäftsrelevante Informationen abzufragen. Oftmals automatisieren Unternehmen diesen Kommunikationsprozess, indem sie die benötigten Anmeldeinformationen in Klartext in Konfigurationsdateien und Skripten einbetten. Für Administratoren ist es schwierig, diese eingebetteten Passwörter zu identifizieren, zu ändern und zu verwalten.

Die Folge: Die Anmeldeinformationen werden oft über einen langen Zeitraum hinweg unverändert gelassen, um die Produktivität des Unternehmens nicht zu beeinträchtigen. Hart-kodierte Anmeldeinformationen können zwar die Arbeit der Techniker erleichtern, aber sie sind auch ein willkommenes Einfallstor für Hacker, die einen Weg ins Unternehmensnetzwerk finden möchten.

Vor diesem Hintergrund sollten Sie lieber auf sichere Schnittstellen setzen, über die Anwendungen eine Anfrage an Ihre PAM-Lösung senden können, falls sie Zugriff auf eine andere Anwendung oder ein entferntes Objekt benötigen.

Übrigens:

Password Manager Pro unterstützt folgende drei API-Schnittstellen:

- Eine Befehlszeilenschnittstelle für Skripte über Secure Shell (SSH)

- Eine umfassende Anwendungs-API auf Basis von XML-RPC über HTTPS

- RESTful API

9. Stellen Sie sicher, dass alles auditiert wird

Umfassende Audit-Aufzeichnungen, Echtzeitwarnungen und Benachrichtigungen sind die Tools und Funktionen, die Ihnen das Leben wirklich erleichtern. Idealerweise erfassen Sie jeden einzelnen Benutzervorgang – für maximale Transparenz und Accountability aller PAM-bezogenen Aktionen.

Zudem sollten Sie Ihre PAM-Lösung möglichst mit Ihrem Event-Logging-Tool integrieren. So werden die PAM-Aktivitäten mit anderen Ereignissen im Unternehmen in Bezug gebracht. Dadurch lassen sich ungewöhnliche Aktivitäten leichter aufspüren. Dieses Vorgehen hilft Ihnen zudem dabei, sich einen umfassenden Überblick über Sicherheitsereignisse zu verschaffen und Verstöße oder Insider-Angriffe zu erkennen.

Fazit

Auch wenn es beim Thema IT-Sicherheit nie eine endgültige, dauerhaft sichere Lösung geben wird: Wenn Sie diese 9 Tipps umsetzen, haben Sie eine gute Ausgangsbasis für die Sicherheit Ihres Unternehmens geschaffen. So kam beispielsweise der Data Breach Investigation Report 2018 von Verizon zu dem Ergebnis, dass 201 der 2.216 bestätigten Datenschutzverletzungen im Jahr 2017 auf den Missbrauch von Privilegien zurückzuführen war. Derartige Zahlen zeigen, dass Unternehmen unter anderem gut beraten sind, privilegierte Sessions aufzuzeichnen und zu überwachen, um wachsam zu bleiben und ungewöhnliche Zugriffe zu erkennen.

Sie sehen, es lohnt sich, eine durchdachte Strategie für das Privileged Account Management zu entwickeln und diese kontinuierlich weiterzuentwickeln, um eine möglichst undurchdringliche Verteidigung vor Cyber-Angriffen zu schaffen. Und vergessen Sie nicht: bei der IT-Sicherheit gibt es immer etwas zu tun!