Active-Directory-Tipps: 7 Tipps gegen MFA-Fatigue-Angriffe

Die Multi-Faktor-Authentifizierung (MFA) ist kein neues Konzept, wenn es um den Schutz von Daten geht. Mit der zunehmenden Verbreitung von Home Office und Remote Work hat sie allerdings an Bedeutung gewonnen. Dementsprechend suchen Angreifer nach neuen Wegen, um auch diese Verteidigungslinie zu umgehen. Dabei ziehen es die Angreifer meist vor, die menschliche Komponente – also den Anwender – mit verschiedenen Arten von Phishing und Social-Engineering-Taktiken zu manipulieren, um die MFA-Kontrollen zu umgehen.

Eine beliebte Taktik der Angreifer zur Umgehung der Multi-Faktor-Authentifizierung sind MFA-Fatigue-Angriffe. In diesem Artikel erklären wir, wie MFA-Fatigue-Angriffe funktionieren.

Zudem haben wir 7 Tipps für Sie zusammengestellt, wie Sie die Multi-Faktor-Authentifizierung Ihres Unternehmens gegen MFA-Fatigue-Angriffe absichern können. Im Artikel finden Sie darüber hinaus einige Tipps, wie Sie die Identity & Access Management Lösung AD360 von ManageEngine bei der Abwehr identitätsbasierter Angriffe konkret unterstützen kann.

- Was sind MFA-Fatigue-Angriffe und wie funktionieren sie?

- Tipps zur Absicherung gegen MFA-Fatigue-Angriffe

- Tipp 1: Passwortrichtlinien überprüfen

- Tipp 2: Anwender über gängige Angriffstechniken aufklären

- Tipp 3: Anzahl der MFA-Abfragen begrenzen oder Push-Benachrichtigungen deaktivieren

- Tipp 4: Single Sign-On (SSO) einführen

- Tipp 5: Zusätzlichen Kontext nutzen

- Tipp 6: Veraltete Konten bereinigen

- Tipp 7: MFA-Nummernabgleich aktivieren

Hier geht es direkt zu den AD360 Tipps:

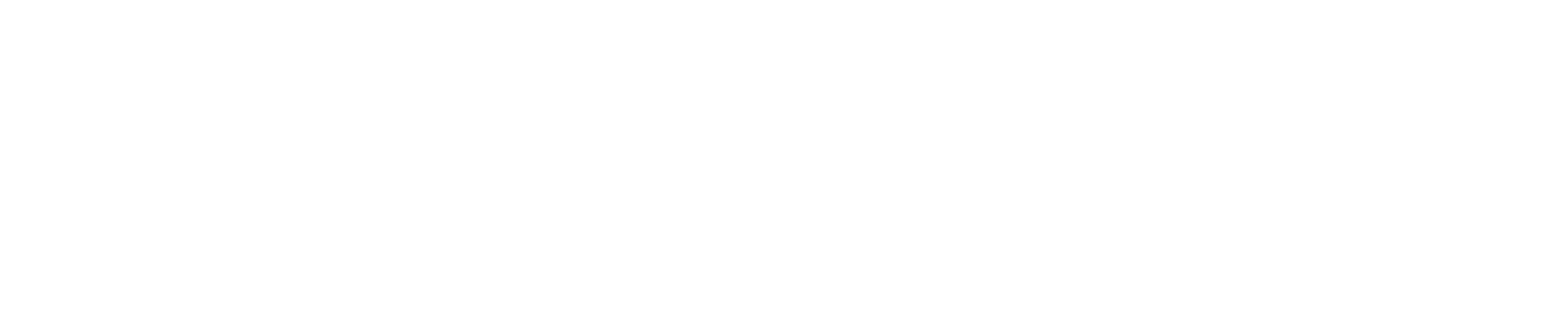

- So konfigurieren Sie den „Password Policy Enforcer“ (AD360 oder ADSelfService Plus)

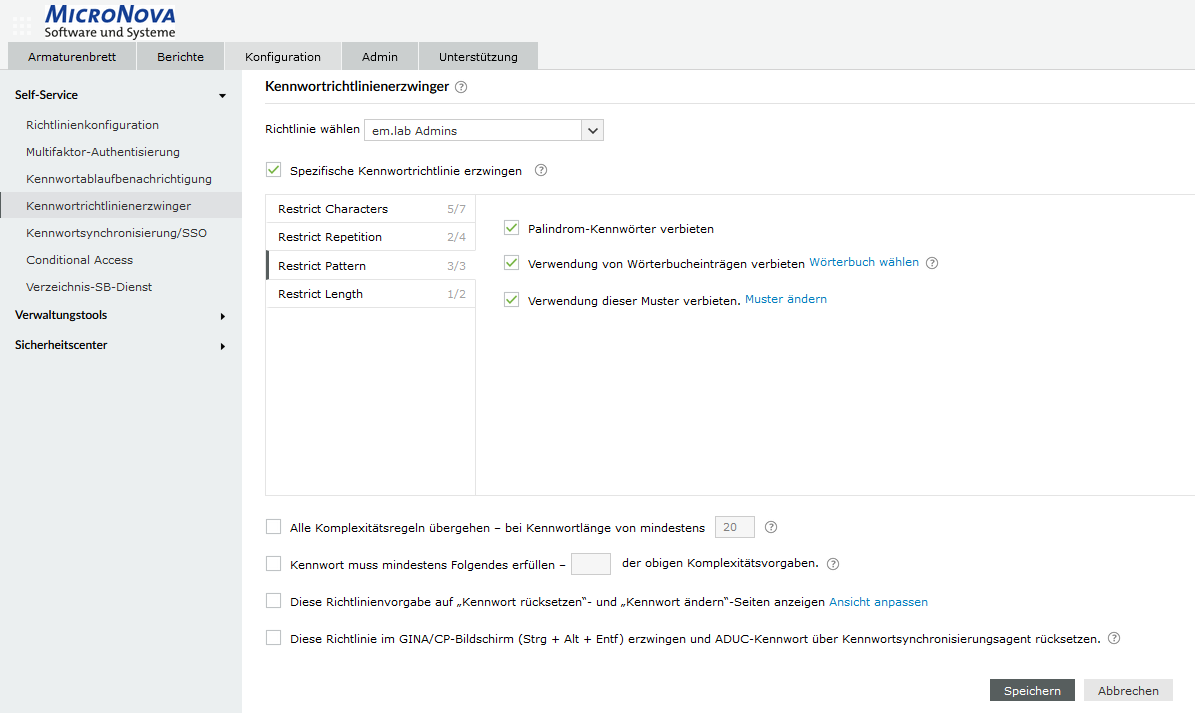

- So behalten Sie Logon-Fehler im Auge (AD360 oder ADAudit Plus)

- So passen Sie Ihre MFA-Einstellungen an (AD360 oder ADSelfService Plus)

- So aktivieren / konfigurieren Sie Single Sign-On (AD360 oder ADSelfService Plus)

- So aktivieren Sie die passwortlose Authentifizierung (AD360 oder ADSelfService Plus)

- So nutzt AD360 zusätzlichen Kontext für adaptive MFA (AD360 oder ADSelfService Plus)

- So bereinigen Sie veraltete Konten (AD360 oder ADManager Plus)

Was sind MFA-Fatigue-Angriffe?

Für Angreifer ist es nicht allzu schwer, an Benutzernamen und Passwörter heranzukommen. Bei einem MFA-Fatigue-Angriff, auch bekannt als MFA-Prompt-Bombing haben sich die Angreifer die Anmeldedaten des Benutzers in der Regel bereits besorgt und lösen dann eine Vielzahl an MFA-Push-Benachrichtigungen in der Authentifizierungs-App dieses Anwenders aus.

Ziel ist es, den Benutzer mit einer endlosen Flut von Push-Benachrichtigungen zu ermüden bzw. so lange zu nerven, bis er die Anfrage schließlich genehmigt – obwohl er sie nicht selbst initiiert hat.

Die ständigen Push-Benachrichtigungen machen es dem Benutzer nahezu unmöglich, sein Smartphone für etwas anderes zu verwenden und treiben die Opfer schließlich dazu, die Anfrage wissentlich oder unwissentlich zu genehmigen. Ein MFA-Fatigue-Angriff verfolgt also einen Brute-Force-Ansatz, um die MFA-Sicherheitskontrollen zu umgehen.

Was ist eine Multi-Faktor-Authentifizierung (MFA)?

Wie der Name schon sagt, erfordert eine Multi-Faktor-Authentifizierung nicht nur einen, sondern zwei oder mehr Authentifizierungsfaktoren. Die Authentifizierungsmethoden, die dabei verwendet werden können, sind vielfältig und reichen von der Beantwortung von Sicherheitsfragen über Einmalpasswörter oder Verifizierungs-Codes per E-Mail oder SMS bis hin zur Verwendung biometrischer Faktoren oder Sicherheitstokens.

Die Kombination aus mehreren Faktoren macht den Authentifizierungsprozess sicherer, da es für einen Angreifer deutlich schwieriger ist, alle erforderlichen Faktoren zu knacken.

Wie funktioniert ein MFA-Fatigue-Angriff?

- Der Angreifer hat sich die Benutzerdaten bereits auf andere Weise verschafft, z. B. durch Phishing, Credential Stuffing oder hat sie im Dark Web gefunden.

- Der Angreifer versucht nun, sich mit den gestohlenen Anmeldedaten bei dem kompromittierten Benutzerkonto anzumelden.

- Wenn für das Benutzerkonto eine MFA aktiviert ist, versucht der Angreifer wiederholt, sich anzumelden und sendet so eine Flut von MFA-Anfragen an den Benutzer.

- Eventuell versendet der Angreifer auch einen Authentifizierungslink per E-Mail oder SMS oder gibt sich z. B. am Telefon als jemand aus dem Administrations- oder IT-Team des Unternehmens aus.

- Der frustrierte Benutzer klickt versehentlich auf einen dieser Links oder tippt im Anfragefenster auf „Genehmigen“ statt auf „Ablehnen“ und der Angreifer hat sich erfolgreich Zugang zum Firmennetzwerk verschafft.

Das ist alles, was notwendig ist, damit ein Angreifer mit einem MFA-Fatigue-Angriff erfolgreich ist.

Beispiele für erfolgreiche MFA-Fatigue-Angriffe

In den letzten Jahren gab es immer wieder erfolgreiche MFA-Fatigue-Angriffe. So wurden beispielsweise Microsoft-365-Nutzer 2021 mit Push-Benachrichtigungen überhäuft, mit denen Angreifer versuchten, die Multi-Faktor-Authentifizierung auszutricksen.

2022 stahl ein Angreifer einem Cisco-Mitarbeiter zunächst interne Netzwerkanmeldedaten, die dieser mit Google Chrome synchronisiert hatte. Anschließend folgten ein MFA-Fatigue-Angriff und Voice-Phishing: Der Angreifer gab sich am Telefon mit einer – scheinbar – vertrauenswürdigen Telefonnummer als Kollege aus und überzeugte das Opfer schließlich, die Push-Benachrichtigung zu akzeptieren.

Einen ähnlichen Angriff gab es 2022 bei Uber: Ein Hacker sendete einem Uber-Mitarbeiter über eine Stunde lang unzählige Push-Benachrichtigungen. Dann kontaktierte er sein Opfer per WhatsApp, gab sich als IT-Mitarbeiter aus und überzeugte diesen, die Anfrage zu akzeptieren, um die ständigen Benachrichtigungen zu beenden. Nachdem der Mitarbeiter die Anfrage akzeptiert hatte, drang der Angreifer erfolgreich in die internen Server von Uber ein.

7 Tipps zur Absicherung gegen MFA-Fatigue-Angriffe

Eine Anmerkung vorweg: Auch wenn die Verwendung einer Multi-Faktor-Authentifizierung nicht einhundertprozentig vor Cyberangriffen schützt, ist dies trotzdem deutlich sicherer als sich bei der Verifizierung von Benutzeridentitäten allein auf Passwörter zu verlassen.

Im Folgenden haben wir einige Empfehlungen für Sie zusammengestellt, wie Sie die Erfolgschancen von MFA-Fatigue-Angriffen minimieren und die Sicherheitslage Ihres Unternehmens stärken können.

Tipp 1: Überprüfen Sie Ihre Passwortrichtlinien

Beginnen wir mit den Basics: Wenn Sie es Angreifern möglichst schwer machen, die starken Passwörter Ihrer Anwender zu knacken, können diese auch keinen MFA-Fatigue-Angriff initiieren.

Überprüfen Sie also sicherheitshalber noch einmal Ihre Passwortrichtlinien und zwingen Sie Ihre Anwender, sichere Passwörter zu verwenden.

Der „Password Policy Enforcer“ in AD360, der übrigens auch in der Self-Service-Passwort-Management-Lösung ADSelfService Plus enthalten ist, unterstützt Sie dabei, die Verwendung schwacher Passwörter im Unternehmen zu verhindern.

Sie können dort beispielsweise die Mindest- und Höchstlänge von Passwörtern festlegen, die Wiederverwendung von Kennwörtern minimieren und Wörterbuchwörter, Tastaturfolgen, Palindrome etc. verbieten. Sie finden den „Password Policy Enforcer“ im SelfService-Modul von AD360 unter Konfiguration / Self-Service / Kennwortrichtlinienerzwinger.

Tipp 2: Klären Sie Ihre Anwender über gängige Angriffstechniken auf

Je raffinierter und vielfältiger die Angriffsmethoden von Hackern werden, desto wichtiger wird es für Unternehmen, ihre Mitarbeitenden regelmäßig zu Cyberrisiken zu schulen. Nur so lässt sich ein Bewusstsein für potentielle Bedrohungen schaffen bzw. aufrecht erhalten. Zudem sollten Unternehmen darauf achten, dass alle Anwender wissen, an wen sie sich bei verdächtigen Push-Benachrichtigungen oder Anrufen wenden können.

Wie bei vielen anderen Angriffsversuchen könnte auch ein MFA-Fatigue-Angriff oftmals als solcher erkannt werden, wenn das Opfer wirklich aufmerksam und kritisch auf die Details achten würde.

So lassen sich bösartige MFA-Push-Benachrichtigungen beispielsweise in vielen Fällen an folgenden Merkmalen erkennen:

- Die Benachrichtigungen kommen unerwartet und vielleicht sogar außerhalb der üblichen Geschäftszeiten.

- Die Benachrichtigungen stammen von unbekannten Standorten.

- Anwender erhalten verdächtige Anrufe, E-Mails oder SMS-Nachrichten von jemandem, der behauptet, von der eigenen Organisation zu sein.

- Es kommen mehrere MFA-Push-Benachrichtigungen in Folge.

Um potentielle MFA-Fatigue-Angriffe möglichst frühzeitig zu entdecken, sollten Sie Anmeldefehler und deren Ursachen im Auge behalten, da diese auf Angriffe hinweisen können.

Der „Logon Failures Report“, der sowohl in AD360 als auch in der AD-Auditing- und Reporting-Lösung ADAudit Plus enthalten ist, zeigt Ihnen auf einen Blick, bei welchen Accounts es zu Fehlern bei der Anmeldung gekommen ist. Richten Sie sich zu diesen Ereignissen am besten einen Alarm ein, der Sie automatisch benachrichtigt (ADAudit-Modul in AD360 unter Configuration / Alert Profiles / View/Modify Alert Profiles).

Tipp 3: Begrenzen Sie die Anzahl der MFA-Abfragen oder deaktivieren Sie Push-Benachrichtigungen komplett

Erkundigen Sie sich bei Ihrem MFA-Lösungsanbieter, ob die Anzahl der MFA-Push-Benachrichtigungen innerhalb eines bestimmten Zeitrahmens begrenzt werden kann oder ob sich das Zeitlimit zwischen den einzelnen Aufforderungen erhöhen lässt. Bei Duo Security wird ein Account beispielsweise standardmäßig nach zehn fehlgeschlagenen Authentifizierungsversuchen gesperrt. Dieser Wert lässt sich, ebenso wie beim Microsoft Authenticator, individuell anpassen. Die Empfehlungen, wie hoch dieser Wert sein sollte, variieren zwar, liegen allerdings meist zwischen drei und fünf Versuchen.

Allein dieser Schritt trägt weitgehend dazu bei, erfolgreiche MFA-Fatigue-Angriffe im Vorhinein zu vermeiden.

Wer auf Nummer sicher gehen möchte, kann Push-Benachrichtigungen bei der Multi-Faktor-Authentifizierung auch komplett deaktivieren, so dass sich Anwender in ihre (meist mit einer PIN oder einem Fingerabdruck gesicherte) Authentifizierungs-App einloggen müssen, um eine Authentifizierungsanfrage zu bestätigen. Das verhindert zum einen, dass Angreifer den Anwender mit unzähligen Push-Benachrichtigungen zu unüberlegten Handlungen verleiten können. Zum anderen kann der Angreifer nach der ersten Benachrichtigungsanfrage keine weitere auslösen, bevor die erste abgelehnt oder akzeptiert wurde.

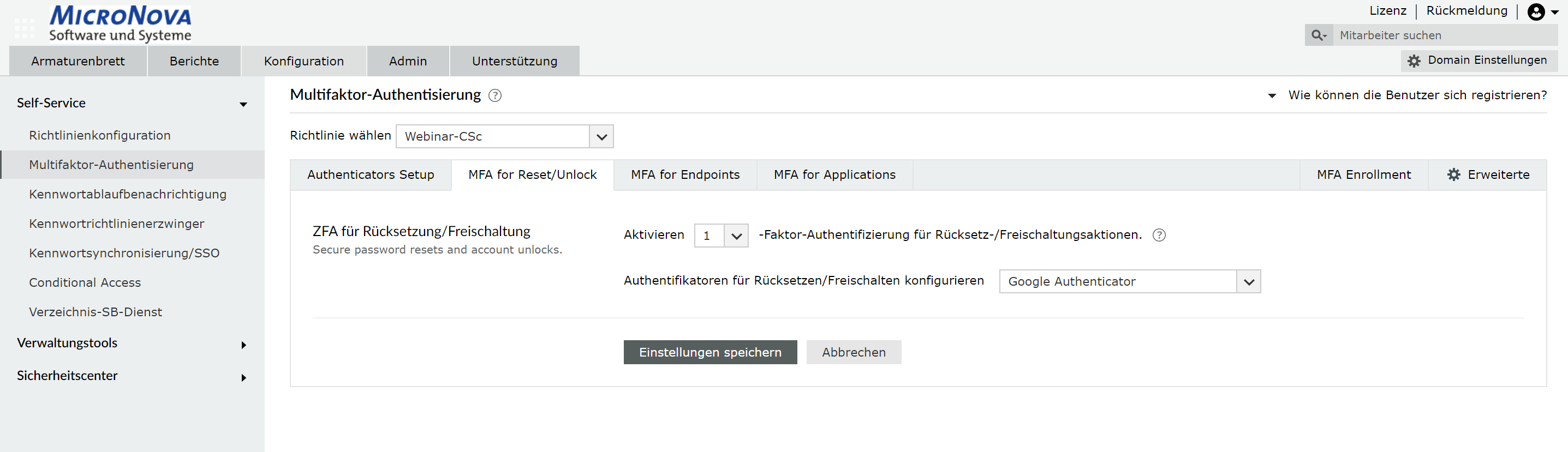

Im SelfService-Modul von AD360 können Sie unter Konfiguration / Self-Service / Multifaktor-Authentisierung detailliert festlegen, welche der knapp 20 MFA-Methoden Sie für die Verifizierung bei bestimmten Aktionen verwenden möchten (Sie finden die gleichen Funktionen übrigens auch in ADSelfService Plus). Auf diese Weise können Sie beispielsweise unterschiedliche MFA-Einstellungen für VPN-, OWA- oder Endpoint-Anmeldungen sowie für Self-Service-Funktionen wie Passwort-Resets oder Account-Freischaltungen konfigurieren. Die MFA-Einstellungen für das Single-Sign-On für Cloud-Anwendungen können Sie hier ebenfalls aktivieren bzw. definieren.

Weitere Tipps, wie Sie die Multi-Faktor-Authentifizierung genau konfigurieren und beispielsweise Google Authenticator, Microsoft Authenticator oder einen Fingerabdruck als Authentifizierungsmethode einrichten, haben wir auf der Infomaterial-Seite von ADSelfService Plus für Sie gesammelt.

Tipp 4: Führen Sie Single Sign-On (SSO) ein

Je öfter Anwender eine Multi-Faktor-Authentifizierung für jeden einzelnen Service durchlaufen müssen, desto größer ist die Wahrscheinlichkeit, dass sie eine gewisse MFA-Überdrüssigkeit entwickeln. Diese erhöht wiederum die Chancen, dass sie im Falle eines MFA-Fatigue-Angriffs zum Opfer werden. Verringern Sie daher die Gesamtzahl der Anmeldungen, indem Sie eine Single-Sign-On(SSO)-Lösung mit passwortloser Authentifizierung verwenden und verringern Sie dadurch auch den Anmeldefrust Ihrer Anwender.

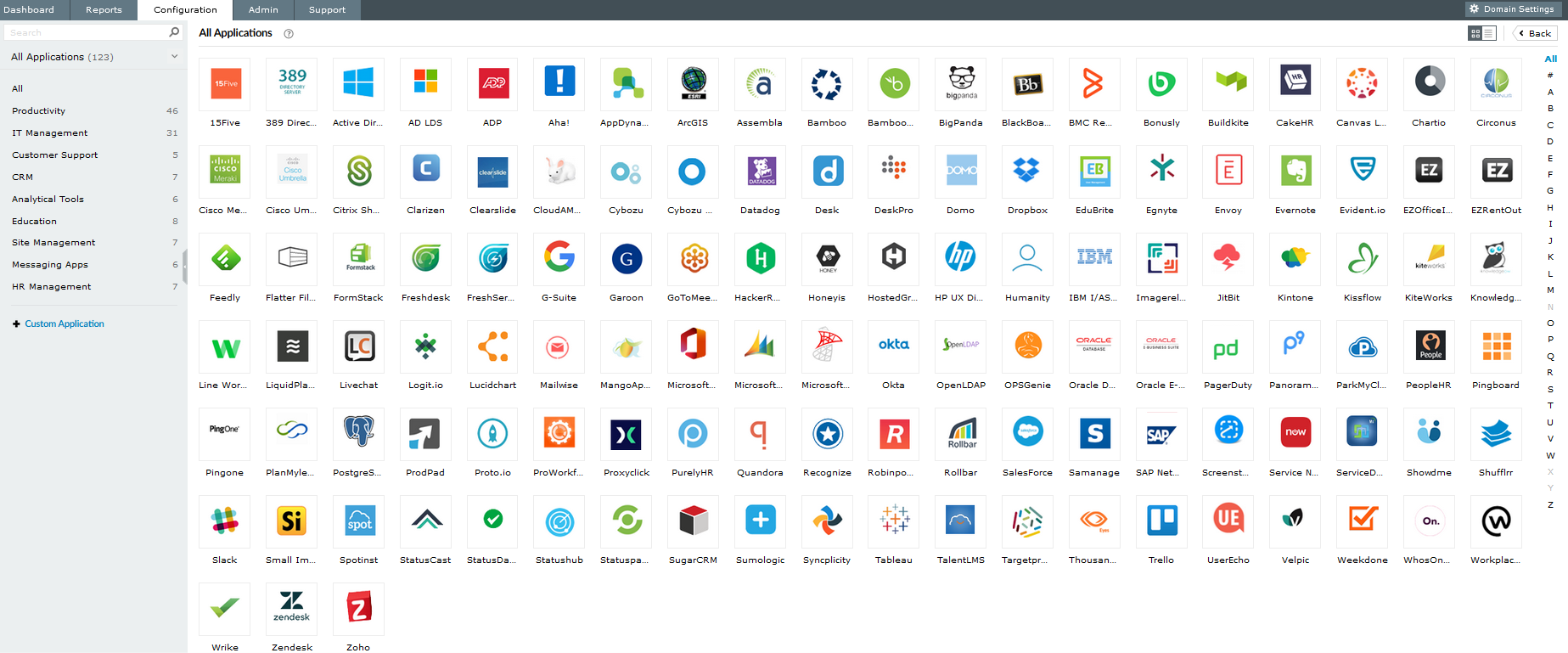

Genauso wie ADSelfService Plus unterstützt auch AD360 die beiden weit verbreiteten SSO-Protokolle SAML und OAuth/OpenID Connect. Eine breite Palette gängiger Enterprise-Anwendungen ist in den ManageEngine-Lösungen bereits vorkonfiguriert, so dass sich Single Sign-On mit wenigen Klicks aktivieren lässt. AD360 bzw. ADSelfService Plus fungiert dabei als Identitäts-Provider, d.h. die Anwender sehen nach der Anmeldung im Self-Service-Portal ein Dashboard mit allen für sie freigegebenen Cloud-Anwendungen und können mit einem Klick auf diese zugreifen, ohne User-Namen und Passwort jedes Mal erneut eingeben zu müssen.

Neben den vorkonfigurierten Anwendungen können Sie aber auch eigene Unternehmensanwendungen ergänzen.

Die Sigle-Sign-On-Einstellungen von AD360 finden Sie im SelfService-Modul unter Konfiguration / Kennwortsynchronisierung/SSO. Dort sehen Sie eine Übersicht über die vorkonfigurierten Anwendungen. Über den Button „Spezifische Applikation“ können Sie eigene Anwendungen ergänzen. Wie Sie dabei im Detail vorgehen, können Sie hier im englischen Hilfedokument zu ADSelfService Plus nachlesen.

Mit der passwortlosen Authentifizierung von AD360 müssen Benutzer kein Passwort zur Verifizierung ihrer Identität eingeben, wenn sie sich im Self-Service-Portal oder mit der Single-Sign-On-Funktion bei Cloud-/Unternehmensanwendungen anmelden. Stattdessen authentifizieren sie sich meist mit mehreren Authentifizierungsfaktoren wie biometrischen Daten, YubiKey, Microsoft Authenticator, Duo Security oder einem TOTP (Time-based One-time Password). Diese Faktoren sind in der Regel sicherer als Passwörter, da es in der Regel schwieriger ist, sie zu stehlen. Auf diese Weise können Sie passwortbasierte Angriffe verhindern und die Benutzerfreundlichkeit verbessern.

Um die passwortlose Authentifizierung einzurichten, gehen Sie wie folgt vor:

- Passwortloses Login für SAML SSO:

- Gehen Sie im SelfService-Modul zu Konfiguration / Multifaktor-Authentisierung und klicken Sie rechts oben auf „Erweiterte“.

- Auf dem Reiter „Anwendungs-MFA“ aktivieren Sie unter „Anmeldungs-MFA für Cloud-Anwendungen“ „Kennwortfreie Anmeldung aktivieren“.

- Klicken Sie auf „Speichern“.

- Passwortloses Login für ADSelfService Plus:

- Gehen Sie im SelfService-Modul zu Konfiguration / Multifaktor-Authentisierung und klicken Sie rechts oben auf „Erweiterte“.

- Auf dem Reiter „Anwendungs-MFA“ aktivieren Sie unter „ADSelfService Plus-Anmeldung MFA“ „Kennwortfreie Anmeldung aktivieren“.

- Klicken Sie auf „Speichern“.

Tipp 5: Teilen Sie zusätzliche Kontext-Informationen mit Ihren Anwendern

Stellen Sie sicher, dass Ihre Authentifizierungs-App dem Endanwender die vollständigen Details der Genehmigungsanfrage mitteilt, indem sie auch den Standort, die IP-Adresse, Geräteinformationen sowie den Kontext der Anwendung anzeigt.

So kann der Benutzer deutlich einfacher erkennen, ob etwas verdächtig ist und kann in diesem Fall den Anmeldeversuch melden.

Zusatztipp:

Microsoft Authenticator bietet beispielsweise bereits die Möglichkeit, zusätzlichen Kontext in den Benachrichtigungen zu verwenden. Eine Anleitung von Microsoft zur Verwendung von zusätzlichem Kontext finden Sie hier.

Mit AD360 und ADSelfService Plus können Entscheidungen zu Zugriffen auf die IT-Umgebung automatisch auf Basis der IP-Adresse, des Geräts, der Zugriffszeit und des Standorts eines Benutzers getroffen werden, ohne dass der Administrator eingreifen muss. Die Konfiguration dieses bedingten Zugriffs kann bei der Implementierung von Sicherheitsmaßnahmen für kritische Szenarien helfen, wie zum Beispiel:

- Erzwingen von MFA für privilegierte Benutzer

- Blockieren des Zugriffs auf risikoreiche Aktionen wie Passwortrücksetzungsanfragen von nicht vertrauenswürdigen IP-Adressen oder unbekannten Geräten

- Aktivieren von Endpoint-MFA für Computeranmeldungen (Windows-, macOS- und Linux-Systeme; RDP- und VPN-Anmeldungen, Anmeldungen bei Unternehmensanwendungen über SSO und Outlook Web Access (OWA) Anmeldungen)

Die Berücksichtigung des Benutzerkontextes bei der Zugriffskontrolle macht es für Angreifer deutlich schwieriger, da sie die Voraussetzungen für den bedingten Zugriff erfüllen müssen.

Tipp 6: Automatisieren Sie die Bereinigung veralteter Konten

Viele Unternehmen sind sich nicht bewusst, wie wichtig es ist, verwaiste oder abgelaufene Benutzerkonten zu deaktivieren oder zu löschen. Die MFA-Anwendungen und Geräte dieser Konten sind anfälliger für Angriffe.

Daher sollten Sie eine IAM-Lösung einsetzen, die das Provisioning und Deprovisioning von Benutzern automatisiert und sicherstellt, dass die Benutzerkonten in allen Systemen auf dem neuesten Stand gehalten werden. Die regelmäßige Überprüfung auf veraltete Benutzerkonten hilft, das Risiko zu minimieren, dass inaktive Konten kompromittiert oder missbraucht werden.

AD360 und ADManager Plus bieten zum einen eine breite Palette an Berichten, mit denen sich Benutzer einfach aufspüren lassen, die sich noch nie oder in letzter Zeit nicht angemeldet haben oder inaktiv sind. Darüber hinaus helfen die Lösungen dabei, Vorgänge wie das Verschieben, Deaktivieren, Aktivieren, Löschen oder Entsperren von Accounts sowie das Zurücksetzen von Passwörtern für vordefinierte Szenarien zu automatisieren.

Wie Sie inaktive Benutzerkonten automatisiert finden und löschen, haben wir in den AD-Cleanup-Tipps am Beispiel von ADManager Plus hier detailliert beschrieben. Falls Sie diese Automatisierung in AD360 einrichten möchten, gehen Sie bitte in das ADManager-Modul und führen Sie dann die in der Anleitung beschriebenen Schritte durch.

Tipp 7: Aktivieren Sie den MFA-Nummernabgleich

Anstatt die Benutzer auf „Zulassen“ oder „Verweigern“ tippen zu lassen, sollten Sie es Angreifern schwerer machen. Setzen Sie eine MFA-Lösung ein, die auf dem Anmeldebildschirm eine Reihe von Zahlen anzeigt und den Benutzer auffordert, diese Zahlen in der Authentifizierungs-App einzugeben. Auf diese Weise kann der Angreifer sich nicht erfolgreich anmelden, ohne die genaue Zahl einzugeben.

Duo Security hat das „Number Matching” mit „Verified Duo Push” bereits integriert und auch Microsoft hat die Funktion bereits in den Microsoft Authenticator integriert.

Fazit

MFA-Fatigue-Angriffe können zu den herausforderndsten Angriffsarten der sich kontinuierlich weiter entwickelnden Cyberbedrohungslandschaft gehören. Unternehmen müssen die mit solchen Angriffen verbundenen Risiken verstehen und ihre Sicherheitsinfrastruktur entsprechend anpassen.

Die Multi-Faktor-Authentifizierung ist eine hervorragende zusätzliche Sicherheitsebene, wenn sie in Verbindung mit anderen Sicherheitsmaßnahmen zur Stärkung der Cyberabwehr eingesetzt wird. Überprüfen Sie die aktuellen MFA-Einstellungen in Ihrem Unternehmen und stellen Sie sicher, dass Sie trotz der zunehmenden MFA-Verdrossenheit der Mitarbeitenden geschützt bleiben.

Über AD360

AD360 ist eine umfangreiche Lösung für das Identity- und Access Management, die dabei hilft, Identitäten zu verwalten und einen sicheren Zugang zu Unternehmensressourcen sowie Compliance zu gewährleisten. Sie verfügt über leistungsstarke Funktionen für die automatisierte Verwaltung von Identitäten über deren gesamten Lebenszyklus, ein sicheres Single-Sign-On, eine adaptive Multi-Faktor-Authentifizierung sowie genehmigungsbasierte Workflows. Zudem nutzt die Lösung User-Behaviour-Analytics-Funktionen, um Identitäten vor Bedrohungen zu schützen und bietet Audit-Berichte mit historischen Daten für AD, Exchange Server und Microsoft 365. Die intuitive Benutzeroberfläche und die leistungsstarken Funktionen zur Bekämpfung von MFA-Fatigue-Angriffen machen AD360 zur idealen Lösung für alle Anforderungen rund um das Identity and Access Management, einschließlich der Förderung einer Zero-Trust-Umgebung.

AD360 bietet IT-Administratoren 19 verschiedene Authentifizierungsmethoden für die Multi-Faktor-Authentifizierung, von biometrischen Merkmalen bis hin zu zeitbasierten One-Time-Passcodes (TOTPs). Unternehmen können jede der verfügbaren Authentifizierungsmethoden für Benutzer aktivieren und zudem die Registrierung der Anwender für die Identitätsüberprüfung erzwingen. Dadurch bietet die MFA von AD360 ein hohes Maß an Identitätssicherheit für Zugriffsanfragen.