5 Alarme zu kritischen Events für mehr IT-Sicherheit

Welche Events sind relevant für die Sicherheit Ihres Unternehmens? Diese Frage lässt sich angesichts der kaum überschaubaren Menge an Log-Dateien, die Windows-, Unix- und Linux-Systeme, Anwendungen, Router sowie Firewalls produzieren, meist nur schwer beantworten.

Zwar variieren die IT-Sicherheitsanforderungen von Unternehmen zu Unternehmen, es gibt jedoch einige zentrale sicherheitskritische Events, die Sie auf jeden Fall überwachen sollten.

Wir stellen 5 wichtige Events vor, die Ihre sofortige Aufmerksamkeit erfordern und für die Sie sich Echtzeit-Alarme einrichten sollten. Wie Sie dies mit ManageEngine-Lösungen einfach bewerkstelligen können, erklären wir bei jedem Alert anschließend Schritt für Schritt:

Vorbemerkung

Um ein professionelles Management für sicherheitsrelevante Events aufzusetzen, empfehlen wir, dass Sie sich zunächst eine Liste mit allen Events anlegen, die Sie überwachen möchten.

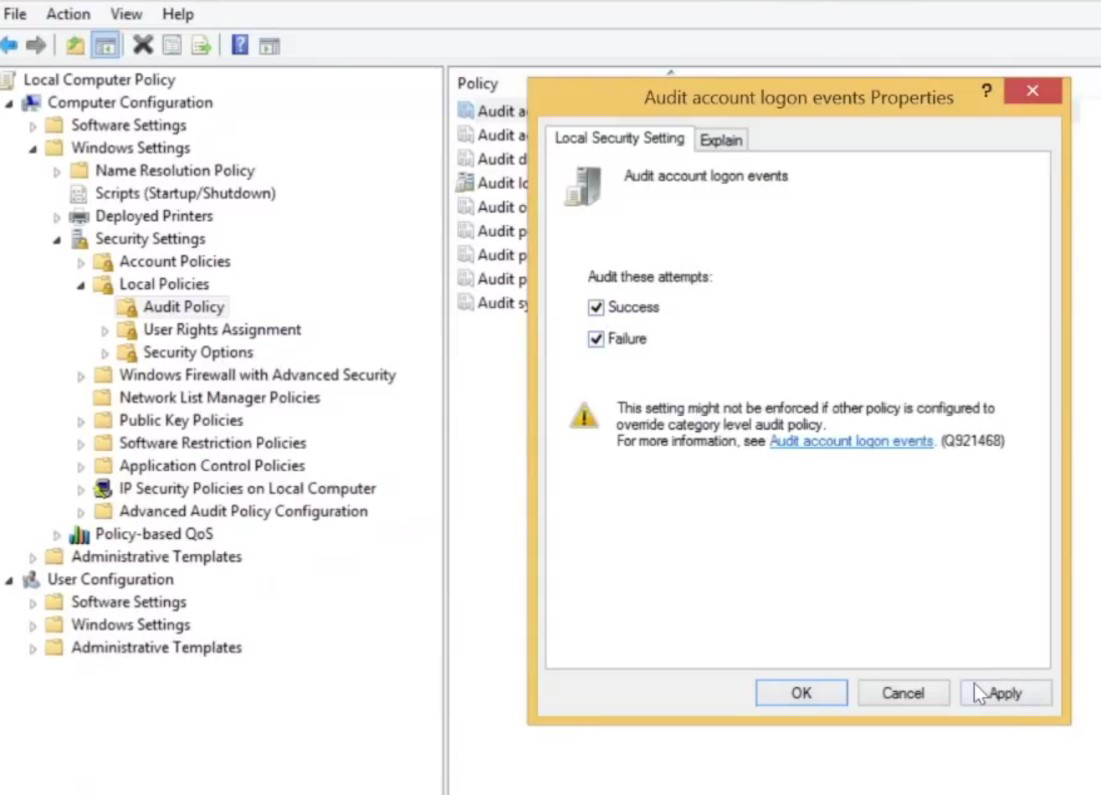

Anschließend sollten Sie das Logging für diesen Audit-Log-Policy-Plan im Local Group Policy Editor von Windows überprüfen bzw. konfigurieren. Sie finden die Einstellungen unter „Audit Policy“. Da das Anlegen von Log-Dateien standardmäßig deaktiviert ist, müssen Sie hier meist einige Änderungen vornehmen.

Klicken Sie dazu auf ein Event, das Sie überwachen möchten – z. B. „Audit account logon events“ – und setzen Sie unter „Audit these events“ ein Häkchen bei „Failure“ sowie bei „Success“ und bestätigen Sie mit OK. Erst wenn Sie diese Einstellungen vorgenommen haben, werden die benötigten Informationen im Event Viewer aufgezeichnet.

Zusatztipp:

Ohne professionelle Log-Management-Lösungen wie EventLog Analyzer von ManageEngine ist es sehr mühsam, granulare Berichte zu Events zu erstellen. Daher empfehlen wir Ihnen, das Logging nur für die Events zu aktivieren, die wirklich interessant für Sie sind.

Unter „Advanced Audit Policy Configuration“ können Sie die Einstellungen im Local Group Policy Editor ganz granular an Ihre Anforderungen anpassen.

Alarm 1: Änderungen an vertraulichen Daten

Ob internes Strategiepapier, Mitarbeiter- oder Kundendaten: Jedes Unternehmen hat vertrauliche Informationen in Dateien und Datenbanken, die es zuverlässig vor unbefugten Zugriffen zu schützen gilt. Um im Notfall schnell reagieren zu können, sollten Sie Ihren Audit-Prozess so konfigurieren, dass Sie möglichst schnell über unautorisierte Zugriffe auf oder Änderungen an vertraulichen Daten informiert werden.

Zudem empfehlen wir, Änderungen an den Datenzugriffsrechten zu überwachen. Damit Sie wichtige Aktivitäten an Dateien, Ordnern und Datenbanken nicht erst beim regelmäßigen Überprüfen von Audit-Berichten entdecken, sollten Sie sich einen automatischen Alarm für Änderungen an den Zugriffskontrolllisten (ACLs) einrichten. So werden Sie zuverlässig informiert, wenn ein Ereignis eintritt, das Ihre Aufmerksamkeit erfordert.

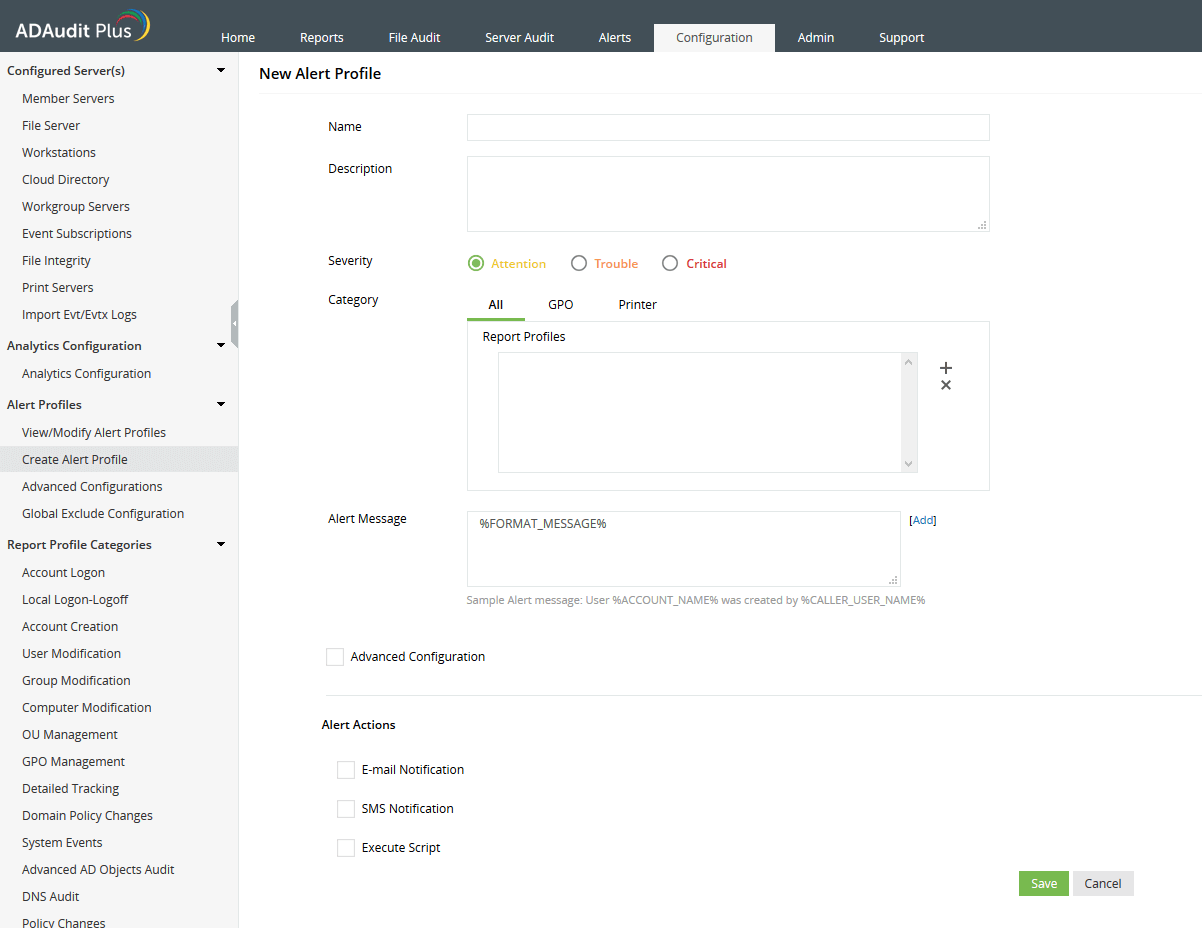

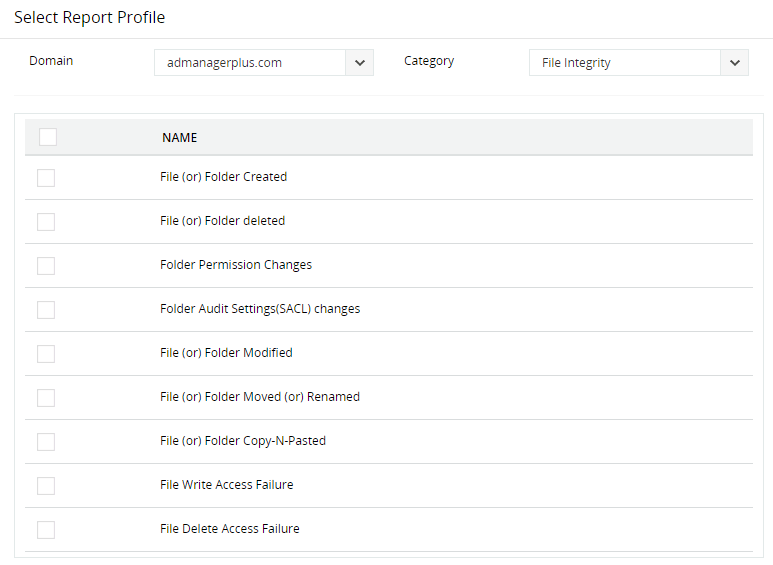

So richten Sie in ADAudit Plus Alarme zu Änderungen an vertraulichen Daten ein:

- Klicken Sie auf dem Reiter „Alerts“ oben rechts auf „New Alert Profile“.

- Geben Sie einen Namen für den Alert ein, wählen Sie den Schweregrad des Events und klicken Sie auf das „+“ neben „Report Profiles“.

- Wählen Sie das passende Profil aus (z. B. „Folder Permission Changes“) und bestätigen Sie Ihre Auswahl mit „OK“.

- Legen Sie fest, ob Sie per SMS oder E-Mail über Änderungen benachrichtigt werden möchten. Falls gewünscht, können Sie den Text des Alarms sowie die Konfigurationseinstellungen individuell anpassen.

- Speichern Sie den Alarm mit „Save“.

Alarm 2: Wiederholtes Herunterfahren und Neustarten von Servern

Kritische Server müssen immer einsatzbereit sein, um die Geschäftskontinuität (COB) zu gewährleisten. Da diese Systeme beliebte Angriffsziele von Hackern sind, ist es für IT-Abteilungen unerlässlich, die von den Servern generierten Sicherheitsprotokolle kontinuierlich zu überwachen.

Zwar bedeutet ein heruntergefahrener Server nicht zwangsläufig, dass Sie angegriffen werden. Tritt dieses Ereignis allerdings ungewöhnlich häufig auf – z. B. ein fünfmaliger Server-Neustart innerhalb einer halben Stunde – sollten Sie sich diese Anomalie unbedingt genauer ansehen.

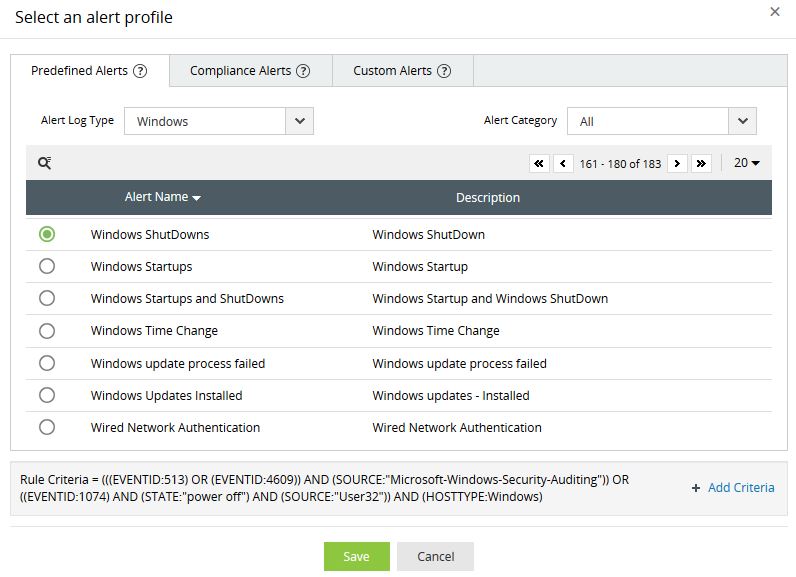

So richten Sie in EventLog Analyzer einen Alarm für wiederholte Server-Neustarts ein:

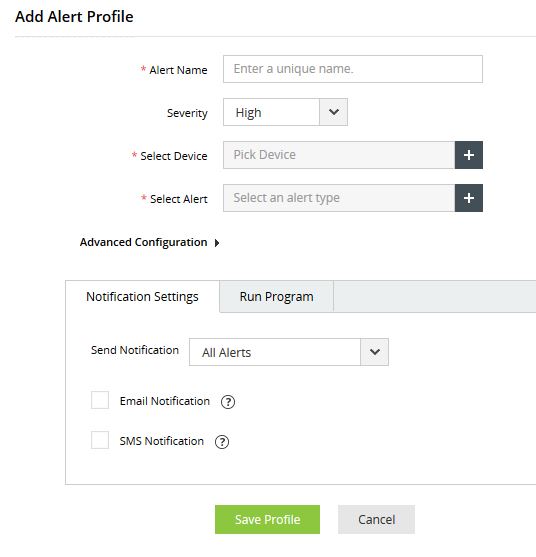

- Klicken Sie auf dem Reiter „Alerts“ oben rechts auf „Add Alert Profile“.

- Geben Sie einen Namen für den Alert ein, wählen Sie den Schweregrad des Events und wählen Sie die Geräte aus, die Sie überwachen möchten.

- Klicken Sie auf das „+“ neben „Select Alerts“ und wählen Sie das passende Profil aus (z. B. „Windows ShutDowns“) und bestätigen Sie Ihre Auswahl mit „Save“.

- Legen Sie fest, ob Sie per SMS oder E-Mail benachrichtigt werden möchten und passen Sie, falls gewünscht, die Benachrichtigungseinstellungen individuell an.

- Speichern Sie den Alarm mit „Save Profile“.

Zusatztipp:

Unter „Run Profile“ können Sie festlegen, dass EventLog Analyzer zusätzlich zur Benachrichtigung per E-Mail oder SMS automatisch ein bestimmtes Programm oder Script ausführt (z. B. zum Kopieren bestimmter Logs oder Dumps).

Profitipp:

Automatische Ticketerstellung bei sicherheitskritischen Events für das Incident Management.

Sie können EventLog Analyzer übrigens so konfigurieren, dass bei sicherheitskritischen Events automatisch ein Ticket in Ihrer Helpdesk-Lösung generiert und dem jeweils zuständigen Server-Administrator zugeordnet wird. So kann die IT das Ereignis schnell analysieren und alle notwendigen Schritte ergreifen.

Um diese Funktion einzurichten, klicken Sie unter „Alert Configuration“ auf „Incidents Management“. Hier können Sie konfigurieren, welche externe Helpdesk-Lösung Sie verwenden möchten, z. B. ServiceDesk Plus, ServiceNow, Jira Service Desk, Zendesk, Kayako der BMC Remedy Service Desk. Aktivieren Sie das Häkchen bei „Assign Rules“, damit die Tickets automatisch dem für ein bestimmtes Gerät oder eine Gerätegruppe zuständigen Admin zugeordnet werden, sobald der Alarm ausgelöst wird. Sie können die Tickets über den Reiter „Alerts“ übrigens jederzeit manuell zuweisen oder aktualisieren, indem Sie auf „Update“ klicken. Weitere Informationen finden Sie hier auf der englischen Website des Herstellers.

Alarm 3: Login-Fehler und gesperrte Konten

Login-Aktivitäten sollten nicht nur aus Compliance-Gründen überwacht werden. Ein kontinuierliches Monitoring der Anmeldeaktivitäten hilft Ihnen auch, wiederholte Login-Fehler – die Folge eines Angriffs sein könnten – umgehend zu erkennen. Auch Konten, denen der Zugriff auf den Server verweigert wird, und die Ursachen für deren Sperrung lassen sich so im Blick behalten.

Besonderes Augenmerk gilt dabei den Anmeldeaktivitäten privilegierter Konten, die ein beliebtes Angriffsziel von Hackern sind. Hier sollten Sie sowohl die erfolgreichen als auch die fehlgeschlagenen Logons in Ihren Audits berücksichtigen, damit Sie die zugehörigen Log-Dateien richtig analysieren können.

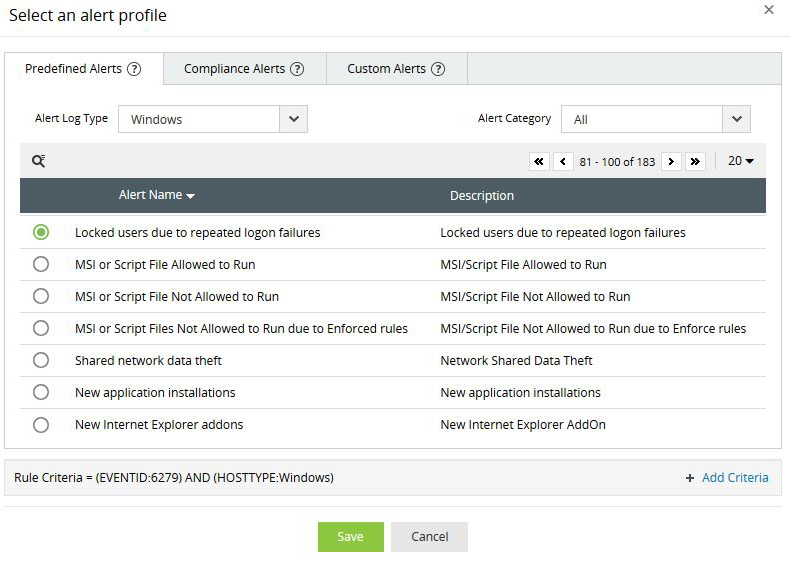

So richten Sie in EventLog Analyzer einen Alarm für gesperrte Konten ein:

- Klicken Sie auf dem Reiter „Alerts“ oben rechts auf „Add Alert Profile“.

- Geben Sie einen Namen für den Alert ein, wählen Sie den Schweregrad des Events und wählen Sie die Geräte aus, die Sie überwachen möchten.

- Klicken Sie auf das „+“ neben „Select Alerts“ und wählen Sie das passende Profil aus (z. B. „Locked users due to repeated logon failures“) und bestätigen Sie Ihre Auswahl mit „Save“.

- Legen Sie fest, ob Sie per SMS oder E-Mail benachrichtigt werden möchten und passen Sie, falls gewünscht, die Benachrichtigungseinstellungen individuell an.

- Speichern Sie den Alarm mit „Save Profile“.

Übrigens:

EventLog Analyzer bietet standardmäßig mehr als 1.000 vorkonfigurierte Alarmprofile. Im Gegensatz zu den Alerts, die einmalig eingerichtet werden müssen, können Sie die zahlreichen Reports von EventLog Analyzer sofort nutzen: Sobald Sie eine Log-Quelle in der Lösung hinzufügen, werden deren Daten automatisch für die Report-Generierung genutzt.

Alarm 4: Änderungen an Gruppenmitgliedschaften im Active Directory

Die Sicherheitsgruppen im Active Directory (AD) regeln, welcher Benutzer Zugriff auf welche Ressourcen hat. Dementsprechend können beabsichtigte oder unabsichtliche Änderungen an diesen Gruppen potenzielle Sicherheitslücken schaffen. Vor diesem Hintergrund schreiben verschiedene Datenschutzvorschriften ein Auditing von Änderungen im Active Directory vor.

Ein Auditing allein reicht jedoch nicht aus, um bei akuten Sicherheitsbedrohungen zeitnah reagieren zu können. Hier helfen Echtzeit-Warnmeldungen zu kritischen AD-Änderungen, wie das Hinzufügen von Usern in privilegierte Gruppen, die Sie sich unbedingt einrichten sollten. Da diese Funktion von Windows Event Viewer nicht angeboten wird, benötigen Sie dazu eine spezielle AD-Auditing-Lösung wie ADAudit Plus von ManageEngine.

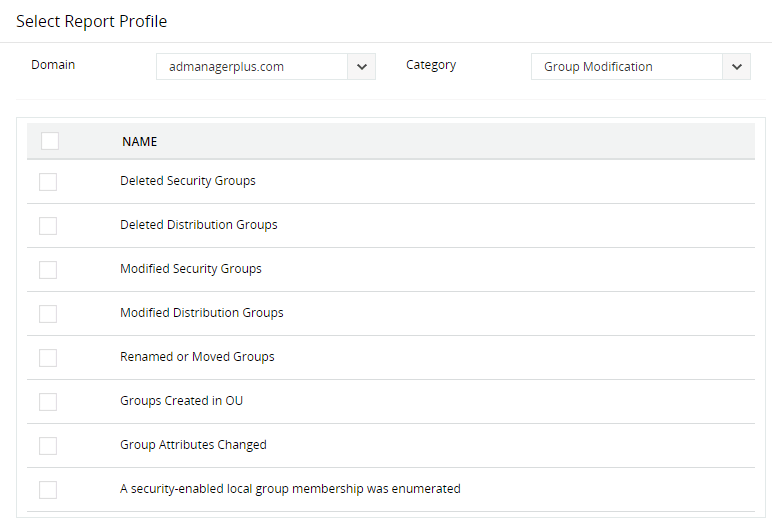

So richten Sie in ADAudit Plus einen Alarm zu Änderungen an den Gruppenmitgliedschaften ein:

- Klicken Sie auf dem Reiter „Alerts“ auf „New Alert Profile“.

- Geben Sie einen Namen für den Alert ein, wählen Sie den Schweregrad des Events und klicken Sie auf das „+“ neben „Report Profiles“.

- Wählen Sie das passende Profil aus (z. B. „Modified Security Group“) und bestätigen Sie Ihre Auswahl mit „OK“.

- Legen Sie fest, ob Sie per SMS oder E-Mail über Änderungen benachrichtigt werden möchten. Falls gewünscht, können Sie den Text des Alarms sowie die Konfigurationseinstellungen individuell anpassen.

- Speichern Sie den Alarm mit „Save“.

Alarm 5: Änderungen an den Firewall-Regeln

Firewalls sind eine weitere sicherheitsrelevante Log-Quelle, die im Rahmen eines professionellen Log-Managements überwacht und ausgewertet werden sollte. Durch die Analyse der Syslog-Daten von Firewalls können Sie beispielsweise zunehmende Bedrohungen des Netzwerks auf Perimeter-Ebene erkennen.

Während der ein- und ausgehende Traffic oftmals sehr genau beobachtet wird, versäumen es viele Unternehmen, Änderungen an den Netzwerk-Konfigurationen zu überwachen. Da neu hinzugefügte, gelöschte oder geänderte Firewall-Regeln möglicherweise versehentlich Schwachstellen für Angreifer bieten können, sollten Sie Änderungen mit Echtzeit-Alarmierungen überwachen.

So richten Sie in EventLog Analyzer einen Alarm zu Änderungen an den Firewall-Regeln ein:

- Klicken Sie auf dem Reiter „Alerts“ oben rechts auf „Add Alert Profile“.

- Geben Sie einen Namen für den Alert ein, wählen Sie den Schweregrad des Events und wählen Sie die Geräte aus, die Sie überwachen möchten – z. B. alle Windows-Firewalls.

- Klicken Sie auf das „+“ neben „Select Alerts“ und wählen Sie das passende Profil aus (z. B. „Configuration Changes“ unter „Network Devices“) und bestätigen Sie Ihre Auswahl mit „Save“.

- Legen Sie fest, ob Sie per SMS oder E-Mail benachrichtigt werden möchten und passen Sie, falls gewünscht, die Benachrichtigungseinstellungen individuell an.

- Speichern Sie den Alarm mit „Save Profile“.

Hinweis

Die 5 vorgestellten Alerts sind nur einige von vielen Ereignissen, die Sie im Blick behalten sollten, um Ihr Unternehmensnetzwerk so gut wie möglich gegen Bedrohungen abzusichern. Zusätzlich zu den hier vorgestellten Alarmen empfehlen wir unter anderem auch Warnmeldungen zu bösartigen Webserver-Anfragen und zu Anwendungsabstürzen einzurichten.

Übrigens:

ManageEngine bietet mit der Netzwerksicherheits- und AD-Auditing-Lösung Log360 die Möglichkeit, EventLog Analyzer und ADAudit Plus in einer einzigen Konsole zu nutzen. Weitere Informationen zu Log360 finden Sie hier.