Log360-Tipp: Bessere Anomalie-Erkennung durch User Identity Mapping

Die Analyse von Benutzeraktivitäten ist unerlässlich, um Sicherheitsanomalien in einem Unternehmen frühzeitig zu erkennen. Die Benutzer greifen jedoch nicht immer mit demselben Benutzernamen oder denselben Anmeldedaten auf die verschiedenen Geräte und Anwendungen im Netzwerk zu. Das führt häufig dazu, dass verschiedene Benutzerkonten aus unterschiedlichen Quellen getrennt voneinander überwacht werden, obwohl sie eigentlich zu ein und demselben Anwender gehören.

Für eine effektive Auswertung des Nutzerverhaltens ist es wichtig, dass alle Aktivitäten eines Anwenders ein und demselben Nutzer zugeordnet werden. Nur so kann die eingesetzte SIEM-Lösung einen korrekten Risk Score berechnen und eventuelle Anomalien erkennen.

Hier kommt das User Identity Mapping (UIM) zum Einsatz, ein Prozess, bei dem verschiedene Benutzerkonten eines Unternehmen einem Basiskonto (z. B. Active Directory) zugeordnet werden, indem gemeinsame Attribute verglichen werden.

In diesem Tipp erfahren Sie, wie User Identity Mapping Sie bei der Erkennung von Anomalien unterstützen kann. Außerdem zeigen wir Ihnen, wie Sie mit Log360 von ManageEngine alle Aktivitäten eines einzelnen Benutzers über mehrere Domänen hinweg ermitteln und zusammenfassen können.

Warum ist ein User Identity Mapping (UIM) erforderlich?

Denken Sie mal an Ihre eigenen Benutzernamen für Ihre Linux-, Windows- und SQL-Konten. Sind sie identisch? Wenn ja, großartig!

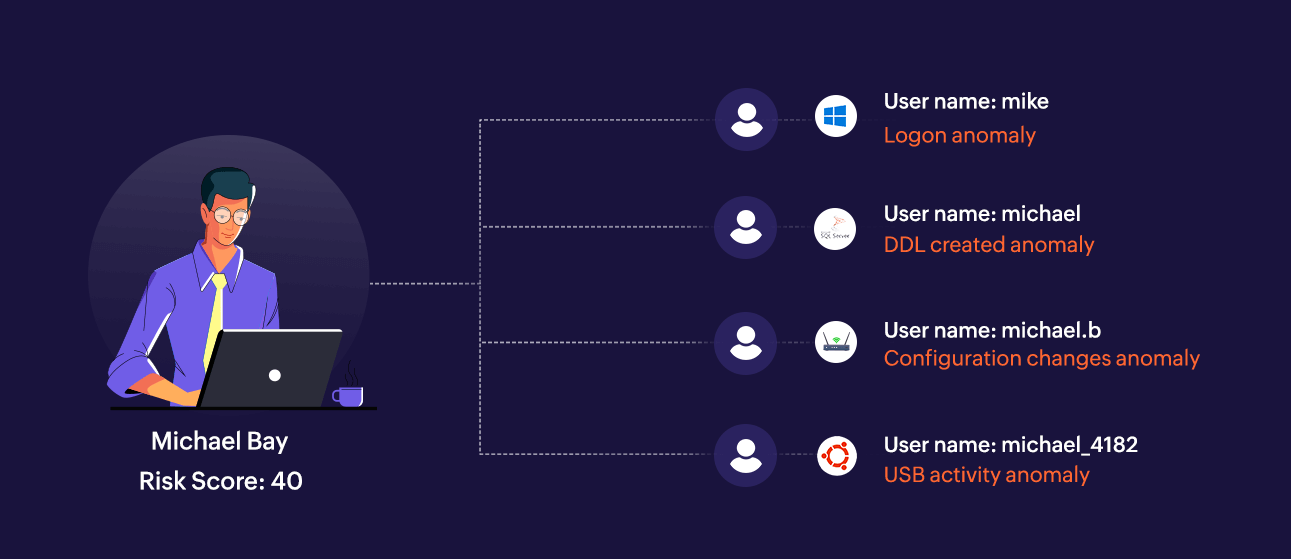

In vielen Unternehmen verwenden Geräte und Anwendungen allerdings plattformspezifische Benutzerregistrierungen, die sich voneinander unterscheiden. Ein Beispiel: Der fiktive Anwender „Michael Bay“ verwendet die folgenden Benutzeridentitäten für die Anmeldung und den Zugriff auf verschiedene Geräte und Anwendungen im Unternehmen.

| Gerät/Anwendung | Attribut | Wert |

| Windows | Username | Mike |

| Windows | SAM Account Name | michael |

| Unix | Source | Michael_4182 |

| Cisco-Router | Username | michael.b |

| Azure | Username | michael@abc.com |

| SQL-Server | Username | michael |

Solche separaten Benutzerkonten sind ein häufiges Problem, mit dem Unternehmen konfrontiert sind, insbesondere bei der Implementierung von Zugriffsbeschränkungen oder Single Sign-On.

Diese administrative Herausforderung kann jedoch auch die Sicherheit eines Unternehmens beeinträchtigen, wenn die Sicherheitsanalyse-Lösung nicht in der Lage ist, das Benutzerverhalten plattformübergreifend abzubilden und entsprechende Risikowerte zuzuordnen. Dann werden beispielsweise verschiedene Benutzerkonten in getrennten Silos überwacht, obwohl sie ein und demselben Mitarbeiter gehören.

Hier setzt das User Identity Mapping an: Es verknüpft die verschiedenen Benutzerkonten eines Anwenders aus unterschiedlichen Domänen mit einem Basis- oder Quellkonto – in der Regel dem AD-Konto. Auf diese Weise können bei der Analyse des Benutzer- und Entitätsverhaltens (User and Entity Behavior Analytics, UEBA) alle Aktivitäten eines Benutzers über mehrere Quellen hinweg erfasst und korreliert werden, um Anomalien zu identifizieren. Das ermöglicht eine umfassende und genauere Risikobewertung, da alle Identitäten des Benutzers im Netzwerk berücksichtigt werden.

Wie funktioniert User Identity Mapping?

Beim User Identity Mapping werden die verschiedenen Benutzerkonten den Quellkonten der Benutzer mit Hilfe von sogenannten Mapping-Konfigurationen zugeordnet. Dabei handelt es sich um Regeln, die von den Administratoren festgelegt werden und angeben, welche Attribute des Quellkontos eines Benutzers mit denen des Zielkontos übereinstimmen sollen. Das Quellattribut ist ein Wert aus den AD-Daten des Benutzers (z. B. SAMAccount_Name). Das Zielattribut kann ein beliebiger Feldwert im Zielkonto sein (z. B. das Feld „Benutzername“ des SQL-Servers).

User Identity Mapping mit Log360

Die SIEM-Lösung Log360 von ManageEngine bietet IT-Administratoren im UEBA-Modul eine Funktion für das User Identity Mapping. Hier können Sie die Regeln für das Mapping festlegen. Anschließend sucht Log360 nach allen SQL-Benutzerkonten und AD-Konten, die diese Kriterien erfüllen, und ordnet sie zu.

Auf ähnliche Weise können Sie auch ein Mapping mit Windows als Zielkonto erstellen, wenn das Zielattribut mit dem Quellattribut (dem SAM Account Name des AD-Kontos) übereinstimmt. Sie können auch weitere individuelle Identifizierungsregeln für jeden spezifischen AD-Benutzer erstellen, um relevante Benutzerkonten diesem spezifischen AD-Benutzer zuzuordnen.

Darüber hinaus können Sie die von Log360 identifizierten Mappings überprüfen und verifizieren, bevor die einzelnen Benutzerkonten (Windows und SQL) dem AD zugeordnet werden. Nach einem erfolgreichen Mapping werden alle mit dem Benutzer verbundenen Anomalien aus allen Quellen im Dashboard von Log360 angezeigt (siehe „Umfassende Risikobewertung mit Log360 dank User Identity Mapping“).

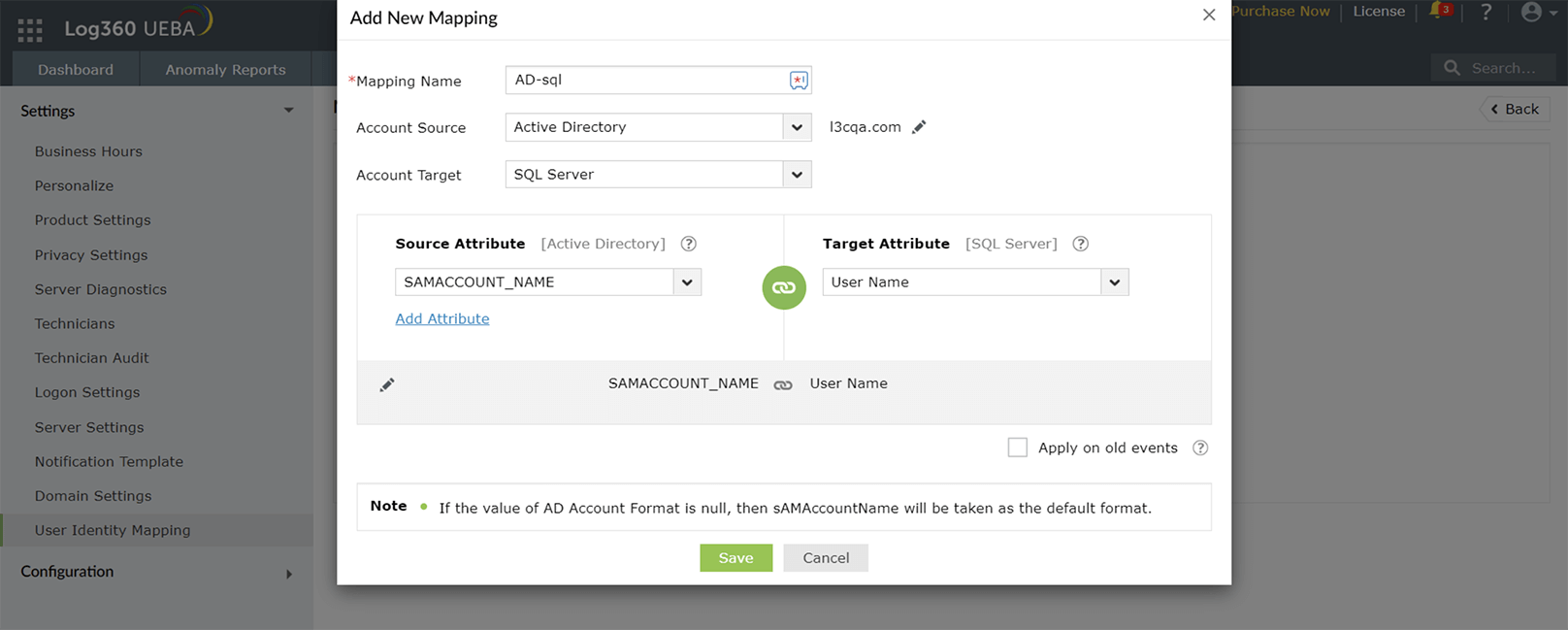

Tipp: So konfigurieren Sie das Mapping von Benutzerkonten in Log360

- Melden Sie sich in Log360 an und wählen Sie links das UEBA-Modul aus.

- Gehen Sie zu Settings / User Identity Mapping.

- Navigieren Sie zu „Mapping Configuration“ (Zahnrad oben rechts) und klicken Sie auf „Add New Mapping“.

- Vergeben Sie einen Namen für das Mapping.

- Wählen Sie bei „Account Source“ in der Dropdown-Liste das Basis- bzw. Quellkonto (z. B. „Active Directory”) aus.

- Bei „Account Target“ wählen Sie die Zielaccounts aus, die zugeordnet werden sollen (z. B. „SQL Server“).

- Jetzt legen Sie fest, welche Attribute des Quellkontos („Source Attribute“) und des Zielkontos („Target Attribute“) übereinstimmen sollen.

- Speichern Sie Ihre Eingaben mit „Save“.

Umfassende Risikobewertung mit Log360 dank User Identity Mapping

Sobald Sie das oben beschriebene Mapping der Benutzerkonten in Log360 durchgeführt haben, werden die individuellen Risikowerte der verschiedenen Konten eines Anwenders in einer Gesamtrisikobewertung für diesen Anwender zusammengeführt. Dieser konsolidierte Risikowert wird aus allen verdächtigen Aktivitäten eines bestimmten Anwenders oder einer Entität auf allen Plattformen (Windows, SQL oder Linux) berechnet und hilft, Insider-Bedrohungen, kompromittierte Konten, Anmeldeanomalien und Daten-Diebstähle zu erkennen und zu verhindern.

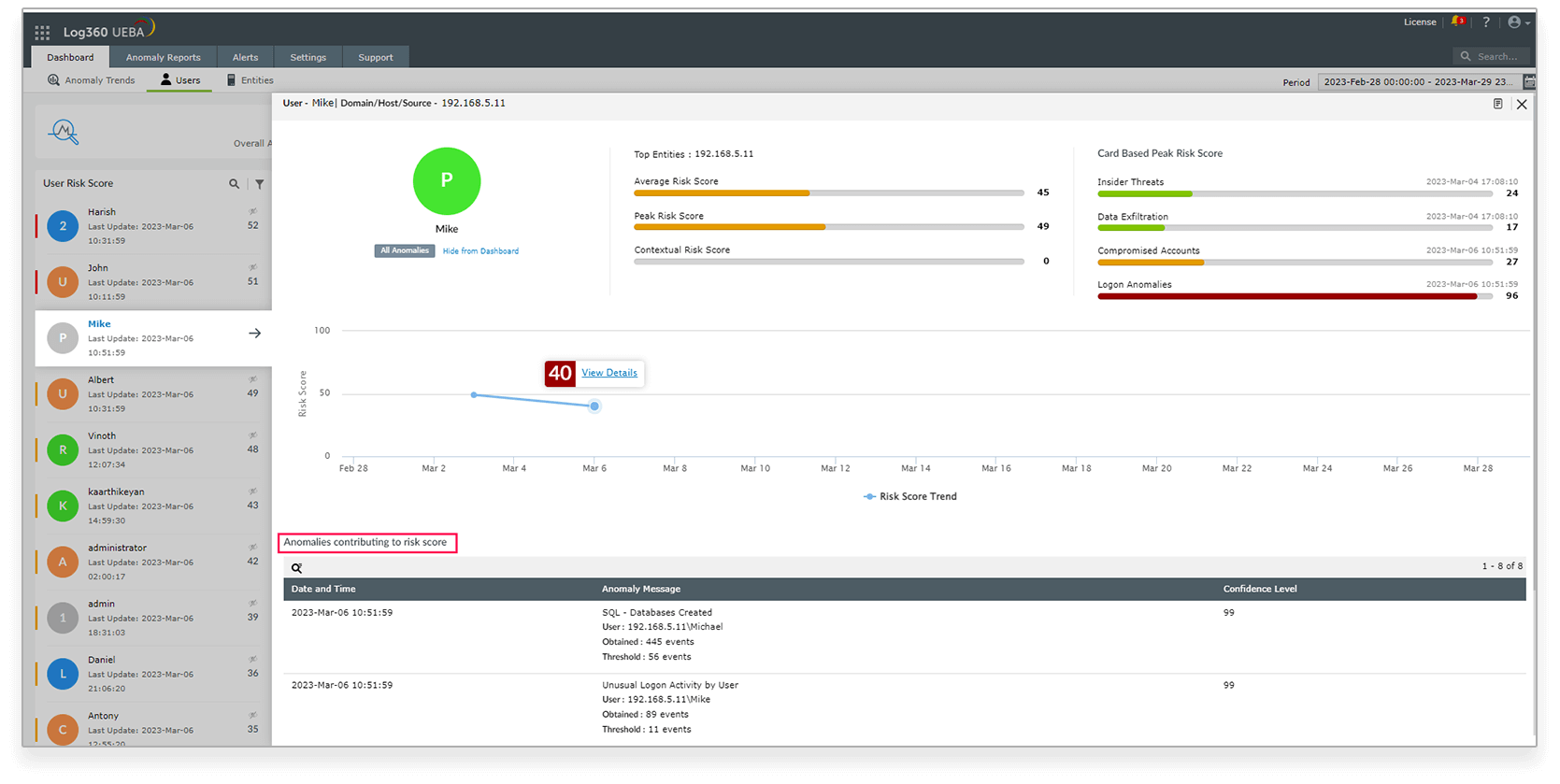

Das Benutzer-Dashboard in Log360 zeigt die Gesamtrisikobewertung des Benutzers, den Trend der Risikobewertung, die höchste Risikobewertung sowie die Anomalien, die für die Risikobewertung berücksichtigt wurden.

Für den fiktiven Anwender „Michael Bay“ aus dem obigen Beispiel könnte das nach einem erfolgreichen UIM so aussehen: Alle Konten des Anwenders – einschließlich der Konten von Windows, den SQL-Servern und anderen Plattformen – wurden (nach einer Überprüfung durch den Administrator) seinem AD-Konto zugeordnet.

Daher hat er nur eine Darstellung auf dem „User Risk Score Dashboard“ (siehe Abbildung), das alle Anomalien aus den verschiedenen Plattformen zusammenfasst und daraus seine Risikostufe berechnet.

Tipp: So können Sie sich das „User Risk Score Dashboard“ in Log360 anzeigen lassen

- Melden Sie sich in Log360 an und wählen Sie links das UEBA-Modul aus.

- Gehen Sie zu Dashboard / Users.

- Falls Sie sich den Risikowert eines bestimmten Anwenders anzeigen lassen möchten, klicken Sie diesen einfach in der Liste an.

- Das jetzt erscheinende Dashboard zeigt neben der Risikobewertung auch Details zu den Anomalien an, die bei der Bewertung berücksichtigt wurden.

Über Log360

ManageEngine Log360 ist eine umfassende SIEM-Lösung, die Unternehmen hilft, Angriffe zu erkennen und abzuwehren, sicherheitsrelevante Ereignisse zu überwachen und gesetzliche Vorgaben einzuhalten. Die Lösung verfügt u. a. über integrierte Funktionen zu User Behavior Analytics (UEBA), Data Leak Prevention (DLP), einen Cloud Access Security Broker (CASB), eine Threat-Intelligence-Plattform sowie eine ML-gestützte Anomalie-Erkennung. Funktionen wie regelbasierte Angriffserkennung, Ereigniskorrelation, Log-Forensik, Sicherheits-Monitoring für Cloud-Dienste und Incident Management unterstützen dabei, selbst komplexe Anwendungsfälle bei der Sicherheit von Unternehmen zu adressieren. Log360 überwacht kontinuierlich die Sicherheit verschiedener lokaler, hybrider und Cloud-Netzwerkkomponenten wie Active Directory, Perimeter-Geräte, Workstations, Datenbanken, geschäftskritische Anwendungen, Cloud-Dienste und mehr.

Zudem bietet Log360 eine übersichtliche und einfach zu bedienende Benutzeroberfläche. Dank intuitiver Dashboards und fortschrittlicher Analysefunktionen wissen Sicherheitsexperten sofort, ob irgendwo im Netzwerk eine Bedrohung lauert. Warnmeldungen und kontextbezogene Reaktionen ermöglichen es, Probleme zu lösen, bevor sie sich zu einem größeren Sicherheitsvorfall entwickeln.

Die UEBA-Funktion von Log360, die das Benutzerverhalten mit Hilfe von ML-Algorithmen analysieren, unterstützen Sicherheitsexperten dabei, anomale Aktivitäten von verdächtigen Benutzern und Entitäten zu verfolgen, Risikowerte zuzuweisen und sich in Echtzeit über anomale Aktivitäten informieren zu lassen.