Tipp: So funktioniert die Just-in-Time-Berechtigungserweiterung in PAM360

Benutzerkonten, die dauerhaft über weitreichende Berechtigungen verfügen, stellen ein erhebliches Sicherheitsrisiko dar: Wird eines dieser Konten kompromittiert, können Angreifer mit den umfassenden Rechten erheblichen Schaden anrichten.

Um dieses Risiko zu minimieren, setzen immer mehr Unternehmen auf Just-in-Time-Mechanismen wie die Just-in-Time (JIT) Privilege Elevation in PAM360 von ManageEngine. Mit dieser Funktion können Benutzer bei Bedarf für einen begrenzten Zeitraum erweiterte Zugriffsrechte beantragen, wenn sie diese für eine bestimmte Aufgabe benötigen.

Nach Abschluss der Aufgabe oder Ablauf des festgelegten Zeitfensters werden die erhöhten Berechtigungen automatisch wieder entzogen. Das erhöht die Sicherheit und reduziert das Risiko unbefugter Zugriffe erheblich.

In diesem Tipp erklären wir, wie die Just-in-Time Privilege Elevation in der Privileged-Access-Management(PAM)-Lösung PAM360 funktioniert – und wie Sie diese für Windows- und Windows-Domain-Ressourcen (z. B. Domänen-Controller) einrichten können.

Hinweis für Linux-Systeme:

Die Just-in-Time-Berechtigungserweiterung in PAM360 ist nur für Windows- und Windows-Domain-Ressourcen verfügbar. Für Linux-Systeme stehen andere Module wie die SSH Comand Control oder die Self-Service-Berechtigungserweiterung zur Verfügung.

Weitere Informationen finden Sie auf der englischen Website des Herstellers:

Wie funktioniert die Just-in-Time-Berechtigungserweiterung in PAM360?

Mit der Just-in-Time-Berechtigungserweiterung (JIT Privilege Elevation) in PAM360 lassen sich Benutzerkonten gezielt temporär in lokale Gruppen oder Sicherheitsgruppen mit erweiterten Berechtigungen aufnehmen – z. B. in die lokale Admin-Gruppe. Auf diese Weise können autorisierte PAM360-Anwender anderen Benutzern kontrolliert Zugriff auf privilegierte Ressourcen gewähren. Dadurch können Anwender bzw. Accounts, die normalerweise nicht über die erforderlichen Berechtigungen verfügen, privilegierte Anwendungen oder Dienste für einen bestimmten Zeitraum ausführen.

Die Just-in-Time Berechtigungserweiterung läuft dabei wie folgt ab:

- Ein autorisierter PAM360-Administrator (Details siehe „Voraussetzungen und erforderliche Rollen für die JIT-Berechtigungserweiterung“) konfiguriert die Berechtigungserweiterung für eine Ressource (z. B. einen Windows-Server). Dabei wird festgelegt, in welche lokale Gruppe oder Sicherheitsgruppe das jeweilige Benutzerkonto vorübergehend aufgenommen werden soll.

- Anschließend können Benutzer den Zugriff auf diese Ressource über den standardmäßig konfigurierten Access Control Workflow in PAM360 beantragen.

- Nach Freigabe durch einen Administrator können Antragsteller das Passwort für den Zugriff auf die benötigte Ressource auschecken. Dadurch werden sie temporär in die konfigurierte(n) Gruppe(n) aufgenommen und ihre Berechtigungen entsprechend erhöht.

- Sobald die vom Administrator im Access Control Workflow festgelegte Zeitspanne abgelaufen ist oder der Anwender das Passwort wieder eincheckt, werden die erhöhten Rechte automatisch wieder entzogen und die temporären Gruppenmitgliedschaften aufgehoben.

Voraussetzungen und erforderliche Rollen für die JIT Privilege Elevation

Nur Benutzerkonten mit entsprechenden Rechten können die JIT-Berechtigungserweiterung in PAM360 konfigurieren:

- Standardmäßig können Benutzerkonten mit den Rollen „Privileged Administrator“, „Administrator“ und „Password Administrator“ die JIT-Berechtigungserweiterung konfigurieren.

- Neben diesen vordefinierten Rollen können Sie auch eine benutzerdefinierte Rolle mit den entsprechenden Ressourcen-, Konto- und Zugriffskontroll-Berechtigungen für die JIT-Konfiguration erstellen.

- Um die JIT-Berechtigungserweiterung mithilfe der lokalen Sicherheitsrichtlinie zu konfigurieren, sind die Rolle „Privileged Administrator” oder eine gleichwertige Rolle mit der Berechtigung „Manage Privileged Process” erforderlich.

Welche Vorteile bietet die Just-in-Time-Berechtigungserweiterung?

Mit der JIT Privilege Elevation von PAM360 steuern Sie granular, wer Zugriff auf welche privilegierten Ressourcen erhält – und wie lange. Daraus ergeben sich mehrere Vorteile:

Minimiertes Risiko

Rechte werden nur bei tatsächlichem Bedarf vergeben – nicht dauerhaft. Das reduziert die Angriffsfläche deutlich.

Kontrollierter Zugriff

Administratoren behalten jederzeit den Überblick, wann und wie lange bestimmte Konten über erhöhte Rechte verfügen.

Nachvollziehbarkeit

Alle Vorgänge, die mit privilegierten Konten durchgeführt werden, werden in den Audit-Protokollen in PAM360 dokumentiert.

So richten Sie die Just-in-Time-Berechtigungserweiterung für lokale Gruppen / Sicherheitsgruppen ein

Hinweis:

Stellen Sie vor der Konfiguration der Berechtigungserweiterung sicher, dass für die betreffende Ressource die Funktion „Remote Password Reset“ aktiviert ist – PAM360 nutzt diese für die Berechtigungserweiterung. Sie finden die Funktion unter Resource Actions > Configure > Remote Password Reset.

- Melden Sie sich bei PAM360 an und gehen Sie zum Tab „Resources“.

- Klicken Sie in der Zeile mit der gewünschten Windows-Ressource bzw. Windows-Domain-Ressource auf das Bildschirm-Symbol in der Spalte „Resource Actions“ und wählen Sie Configure > Access Control.

- Bei Windows-Ressourcen:

- Gehen Sie auf den Tab „Privilege Elevation“ und aktivieren Sie die Option „Elevate account privilege by adding into the below local groups“.

- Klicken Sie auf „Select“, um sich alle verfügbaren lokalen Gruppen anzeigen zu lassen.

- Wählen Sie die erforderlichen Gruppen über „Select“ aus und speichern Sie mit „Save“.

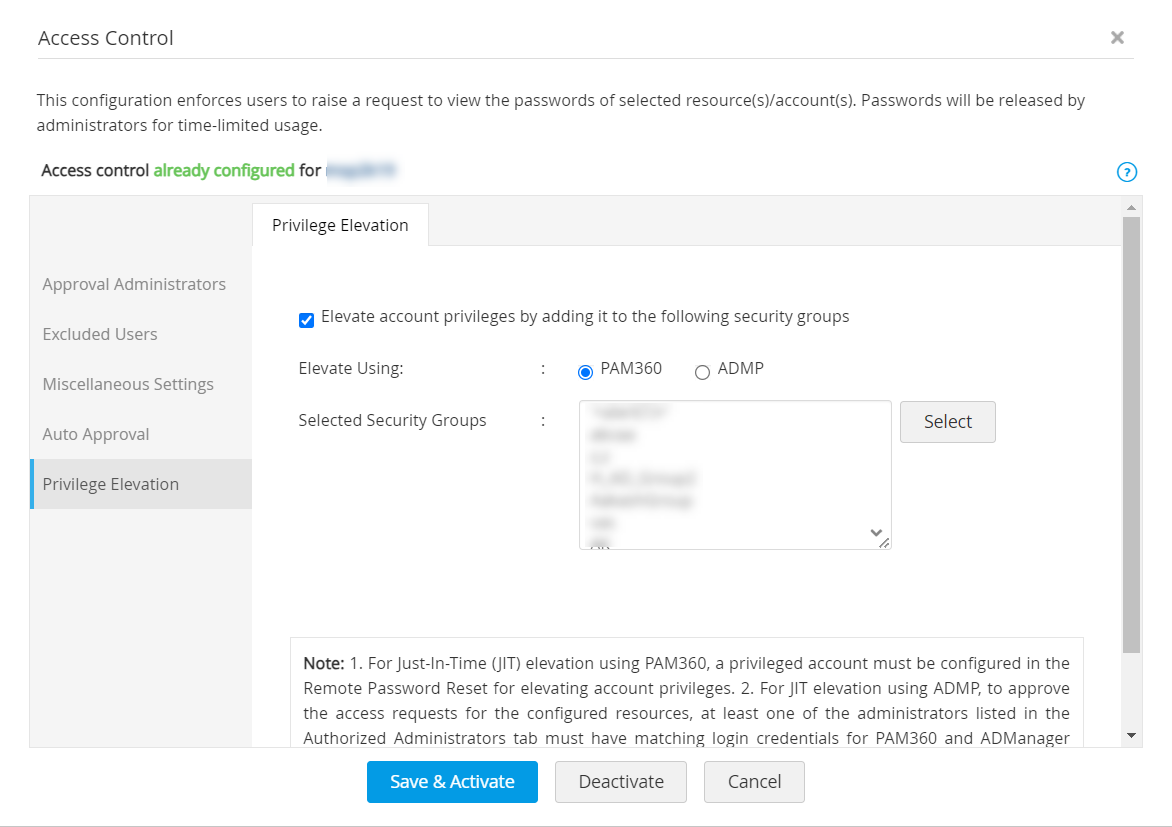

- Bei Windows-Domain-Ressourcen:

- Gehen Sie auf den Tab „Privilege Elevation“ und aktivieren Sie die Option „Elevate account privilege by adding into the below local groups“.

- Wählen Sie bei „Elevate Using“ die Option „PAM360“ aus. Falls Sie über eine aktive Integration mit ADManager Plus verfügen und diese für die Konfiguration der JIT-Berechtigungserweiterung verwenden möchten, wählen Sie die Option „ADMP“.

- Klicken Sie auf „Select“, um sich alle verfügbaren Sicherheitsgruppen anzeigen zu lassen.

- Wählen Sie die erforderlichen Gruppen über „Select“ aus und speichern mit „Save“.

- Mit „Save & Activate“ wird die Just-in-Time-Berechtigungserweiterung aktiviert.

Hinweis zu Sicherheitsgruppen:

In älteren Versionen (bis Build 7100) von PAM360 war eine Integration mit ADManager Plus erforderlich, um Sicherheitsgruppen zu laden. Ab Build 7100 kann die Konfiguration auch ohne ADMP direkt über PAM360 erfolgen.

So funktioniert die JIT Privilege Elevation nach der Konfiguration:

Sobald die JIT-Funktion wie oben beschrieben eingerichtet ist, läuft der Zugriff wie folgt ab:

- Ein Benutzer logt sich in PAM360 ein, wählt die benötigte Ressource aus und klickt in der Passwort-Spalte auf „Request“. In einem Pop-up-Fenster gibt er weitere Informationen an, z. B. Zeitpunkt und Zweck des Zugriffs. Der Status des Passworts ändert sich auf „Waiting for approval“.

- Administratoren können die Anfrage unter Admin > Access Review > Password Access Requests in PAM360 einsehen, weitere Einstellungen vornehmen und mit „Process Request“ freigeben.

- Anschließend kann der Anwender in der Passwort-Spalte der angeforderten Ressource auf „Check out“ klicken, um auf die Ressource zuzugreifen. Daraufhin wird sein Account temporär zu der vorher ausgewählten lokalen Gruppe bzw. Sicherheitsgruppe im Active Directory hinzugefügt.

- Nach Abschluss der Aufgabe oder Ablauf der vom Administrator definierten Zeit wird der Zugriff automatisch oder manuell mit „Check in“ beendet. Der Anwender wird daraufhin automatisch wieder aus den vorher hinzugefügten Gruppen entfernt.

Zusatztipp: JIT-Berechtigungserweiterung mit lokalen Sicherheitsrichtlinien konfigurieren

Administratoren können die Just-in-Time-Berechtigungserweiterung alternativ auch über lokale Sicherheitsrichtlinien konfigurieren – mithilfe des Access Control Workflows und der Funktion „Privileged Task Automation (PTA)“. Dabei werden die benötigten Rechte dynamisch und temporär bereitgestellt und nach Ende des Zugriffs automatisch wieder entzogen.

ManageEngine PAM360

ManageEngine PAM360 ist eine umfangreiche Privileged-Access-Management-Lösung, die es IT-Administratoren und privilegierten Anwendern ermöglicht, den Zugriff auf kritische IT-Ressourcen zu überwachen. Passwörter, Signaturen, Zertifikate und Lizenzschlüssel lassen sich dabei genauso granular kontrollieren wie Dokumente, Bilder oder Dienstkonten.

PAM360 bietet kontextbezogene Integrationen mit SIEM-, Ticketing- und Analyselösungen, mit deren Hilfe IT-Administratoren Modelle für das Benutzerverhalten erstellen und anomale Aktivitäten identifizieren sowie beenden können. Umfassende Audit- und Compliance-Berichte liefern zudem die Basis für datengestützte Sicherheitsentscheidungen.