PAM360-Tipp: So sichern Sie Windows Service Accounts ab

Service Accounts oder Dienstkonten sind Benutzerkonten, die von Diensten oder kritischen Anwendungen verwendet werden, um mit Betriebssystemen, Windows-Diensten oder Netzwerkressourcen zu interagieren. Mit ihrer Hilfe können „nicht-menschliche“ Benutzer beispielsweise Batch-Dateien, geplante Aufgaben oder Anwendungen ausführen, die über Datenbanken, Dateisysteme oder Geräte gehostet werden.

Um diese Aufgaben durchführen zu können, verfügen Dienstkonten in der Regel über weitreichende Berechtigungen für geschäftskritische Anwendungen, Datenbanken, Webdienste, Schnittstellen (APIs) etc. Diese erweiterten Privilegien machen Service Accounts allerdings auch zu einem beliebten Angriffsziel für Angreifer.

Vor diesem Hintergrund sollten Sie den Zugriff auf Ihre Dienstkonten zuverlässig schützen und kontrollieren. Am einfachsten geht das mit einer Privileged-Access-Management(PAM)-Lösung wie PAM360 oder einer Passwort-Management-Lösung wie Password Manager Pro von ManageEngine.

Wir haben 5 Tipps für Sie zusammengestellt, wie Sie Ihre Windows Service Accounts mit effektiven Zugriffskontrollen bestmöglich vor unbefugten Zugriffen schützen.

- Warum Sie Ihre Dienstkonten professionell verwalten sollten

- Tipp 1: Ermitteln Sie alle Service Accounts in Ihrem Unternehmen

- Tipp 2: Erstellen Sie ein zentrales Verzeichnis mit den Anmeldeinformationen der Service Accounts und deren Abhängigkeiten

- Tipp 3: Ermöglichen Sie einen sicheren Zugang zu Service Accounts

- Tipp 4: Etablieren Sie eine solide Verwaltung von Dienstkonten

- Tipp 5: Setzen Sie auf Automatisierung

Hinweis für Anwender von

Password Manager Pro:

Die hier für PAM360 beschriebenen Tipps lassen sich (bis auf die Funktion „Just-in-Time Privilege Elevation“) übrigens auch mit Password Manager Pro umsetzen.

Hier geht es direkt zu den PAM360 Tipps:

- So bereiten Sie das Auto Discovery Ihrer Windows Service Accounts vor

- So spüren Sie Windows Service Accounts und lokale, mit dem Domain Member Server verbundene Konten auf

- So konfigurieren Sie den Passwortwechsel für Windows Service Accounts

- So sehen Sie, welche Service Accounts einer Ressource zugeordnet sind

- So erstellen Sie eine Gruppe mit allen Service Accounts

- So setzen Sie die Passwörter Ihrer Service Accounts regelmäßig zurück

- So richten Sie Workflows für die Passwortfreigabe für Dienstkonten ein

- So erstellen Sie einen Bericht zu Ihren Service Accounts mit Änderungen und Zugriffdetails

Welche Arten von Dienstkonten gibt es?

In Unternehmen gibt es in der Regel verschiedene Typen von Service Accounts:

- Gemeinsam genutzte Konten (Shared): Diese Accounts – und damit auch deren Zugangsdaten – werden von mehreren Benutzern in einem System verwendet.

- Systemkonten: Hierbei handelt es sich um privilegierte Accounts, die oft auch als „Superuser“ bezeichnet werden. Verwendet werden die administrativen Konten beispielsweise, um die Kommunikation und Prozesse innerhalb des Betriebssystems zu ermöglichen (z. B. „root“ bei UNIX-Systemen).

- Nicht-interaktive Service Accounts: Diese Konten werden für die Ausführung von Systemprozessen und -diensten verwendet. So lassen sich beispielsweise automatisch Skripte, Batch-Dateien oder geplante Aufgaben ausführen. Endanwender können sich nicht bei diesen Konten anmelden.

Darüber hinaus kann es allerdings weitere Unterkategorien von Konten geben, die in die Kategorien „Betriebssystem / Dienstkonto“ fallen.

Warum die richtige Verwaltung von Dienstkonten wichtig ist

Da sich Service Accounts einfach konfigurieren und verwenden lassen, ist die Versuchung groß, sie einmal einzurichten und dann zu vergessen. Es gibt allerdings mehrere Gründe, warum eine unzureichende oder falsche Verwaltung von Dienstkonten ein erhebliches Sicherheitsrisiken für Unternehmen darstellen kann:

Vor diesem Hintergrund sollten Unternehmen die Nutzung ihrer Dienstkonten aktiv überwachen, verwalten und überprüfen. Damit mögliche Angriffe auf Service Accounts zudem erkannt und vereitelt werden können, müssen die IT-Abteilungen dabei auf ein ausgewogenes Verhältnis zwischen einem unterbrechungsfreien Betrieb und größtmöglicher Sicherheit achten.

Da eine manuelle Verwaltung der Dienstkonten mühsam ist und mit zunehmender Unternehmensgröße zudem schnell an ihre Grenzen stößt, empfehlen wir, eine geeignete Lösung zur Verwaltung der Service Accounts einzusetzen. Das kann beispielsweise ein Privilege-Access-Management- oder ein gutes Passwort-Management-Tool sein. Identity Governance & -Access (IGA) Tools, mit denen sich die Anmeldeinformationen privilegierter Einzelkonten verwalten lassen, eignen sich in der Regel nicht für Service Accounts, die von nicht-menschlichen Entitäten genutzt werden.

Im Folgenden haben wir einige Best Practices für Sie zusammen gestellt, die Sie bei einer effektiven Verwaltung sowie beim Schutz Ihrer Servicekonten unterstützen.

Tipp 1: Ermitteln Sie alle Service Accounts in Ihrem Unternehmen

Sie können Ihre Dienstkonten nicht schützen, wenn Sie nicht wissen, welche überhaupt in Ihrem Netzwerk existieren. Der erste Schritt bei der Absicherung von Service Accounts sollte es daher immer sein, alle Konten im gesamten Netzwerk und in den Anwendungen zu identifizieren und die mit ihnen verbundenen Aktivitäten zu ermitteln.

Dies hilft den IT-Administratoren dabei, Sicherheitslücken aufzudecken und zu schließen, die einen Hintereingang zu privilegierten Daten bieten könnten.

So bereiten Sie das Auto Discovery von Windows Service Accounts in PAM360 vor:

Hinweis:

Bevor PAM360 Service Accounts aufspüren kann, scannt die Lösung beim Auto Discovery im ersten Schritt zunächst alle Endpoints im Netzwerk (z. B. Windows, Linux, Netzwerkgeräte, VMware, AWS EC2, Amazon WorkSpaces). Anschließend werden im nächsten Schritt alle privilegierten Accounts (inklusive lokaler Admin-Konten) aufgespürt, die mit den gefundenen IT-Assets verbunden sind. Bitte beachten Sie, dass Sie dazu die Anmeldedaten jeder Ressource wie unten beschrieben in PAM360 bereitstellen müssen, damit die Lösung die privilegierten Accounts inkl. Dienstkonten ermitteln und auflisten kann. Eine detaillierte Anleitung zum Auto Discovery finden Sie hier im englischen Hilfedokument von PAM360.

Voraussetzung für das automatische Aufspüren von privilegierten Konten und Service Accounts:

Um privilegierte Accounts und Dienstkonten ermitteln und auflisten zu können, benötigt PAM360 die Anmeldedaten jeder Ressource. Diese können Sie folgendermaßen in PAM360 bereitstellen:

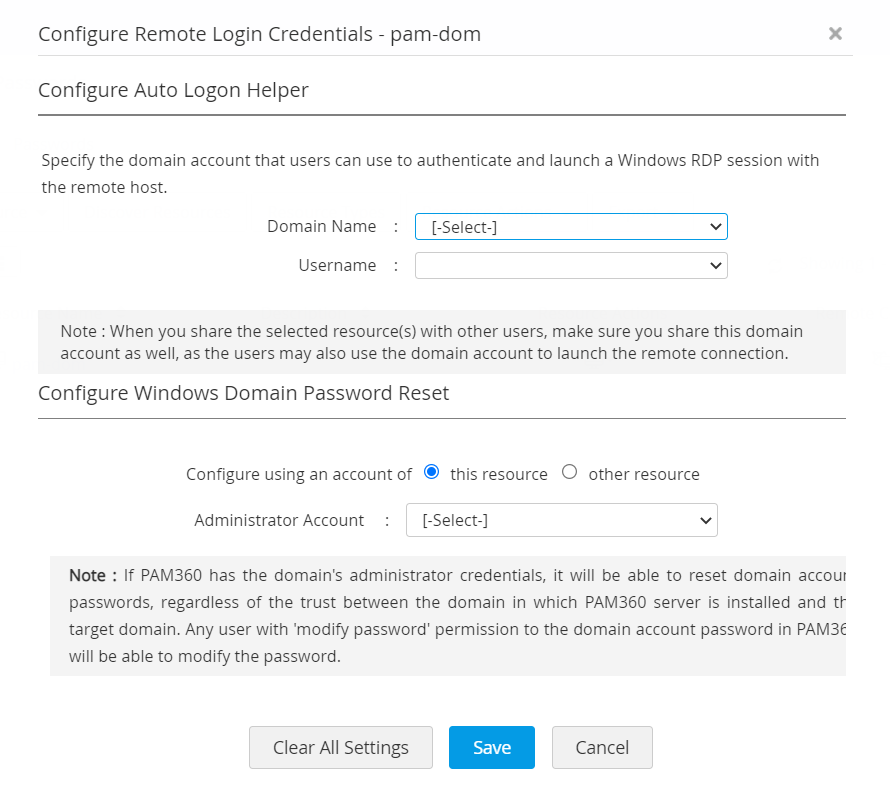

- Melden Sie sich bei PAM360 an und gehen Sie zum Reiter „Resources“.

- Klicken Sie in der Spalte „Resource Action“ auf das Bildschirm-Icon und wählen Sie „Configure Remote Password Reset“ in der Dropdown-Liste aus.

- Wählen Sie in dem neu erscheinenden Fenster bei „Administrator Account“ das Domänen-Admin-Konto aus.

- Klicken Sie auf „Save“.

Hinweis:

Wenn PAM360 Ressourcen erkennt, wird das Feld „Resource Type“ automatisch ausgefüllt. Bitte prüfen Sie, ob der Ressourcentyp korrekt ausgefüllt wurde und korrigieren Sie diesen, falls notwendig.

So spüren Sie Windows Service Accounts und lokale, mit dem Domain Member Server verbundene Konten mit PAM360 auf:

Sobald PAM360 beim Auto Discovery Windows-Konten erkennt, ruft die Lösung automatisch auch die Service Accounts ab, die mit den Diensten in den Domänenmitgliedern verbunden sind.

- Zunächst erstellt PAM360 eine Ressource zu der Windows Domäne mit dem Domänennamen. Lautet der Domänenname beispielsweise „PAM360“, legt PAM360 eine Ressource mit dem Domänennamen „PAM360 – Domain Controller“ an.

- Anschließend versucht PAM360, alle verfügbaren Windows Member Server zu finden, die unter der angegebenen Organisationseinheit (Organizational Unit, OU) oder Gruppe verfügbar sind.

- Nach dem Importieren der verfügbaren Ressourcen werden auch die entsprechenden lokalen Konten abgerufen, die mit diesen Ressourcen verbunden sind.

- Jetzt werden die Service Accounts der importierten Ressourcen abgerufen und der passenden Ressourcengruppe zugeordnet. PAM360 benennt die Ressourcengruppen dabei nach dem Muster „DomainName_MemberServerGroup“, so dass beispielsweise für die Domäne „PAM360“ die Ressourcengruppe „PAM360_MemberServerGroup“ lauten würde. Falls bereits eine Ressourcengruppe mit diesem Namen existieren sollte, wird die Ressource zu dieser Gruppe hinzugefügt.

Tipp 2: Erstellen Sie ein zentrales Verzeichnis mit den Anmeldeinformationen der Service Accounts und deren Abhängigkeiten

Damit IT-Administratoren Service Accounts wirklich kontrollieren und absichern können, benötigen sie eine Übersicht, die alle Anwendungen, Benutzer und Dienste enthält, die von den jeweiligen Dienstkonten abhängen. Idealerweise sollte dieses Verzeichnis auch die Anmeldeinformationen der Service Accounts enthalten.

Beim Erstellen eines derartigen Inventorys sollten Unternehmen folgende Punkte beachten:

- Definieren Sie einen klaren Workflow für das Erstellen, das Onboarding sowie die Nutzungskontrolle von Service Accounts.

- Scannen Sie Ihre Anwendungsumgebung regelmäßig, um neuere Dienstkonten sowie die damit verbundenen Services, Anwendungen und Dienstkonten zu ermitteln.

- Stellen Sie sicher, dass die Anmeldeinformationen für Service Accounts regelmäßig wechseln und auf der Grundlage der Standard-Passwortrichtlinien aktualisiert werden.

- Überprüfen Sie den Status Ihrer Dienstkonten regelmäßig (z. B. „aktiv“, „inaktiv“, „gelöscht“) und stellen Sie sicher, dass abgelaufene Dienstkonten aus dem Netzwerk entfernt werden.

Zusatztipp:

Mit der Funktion „Periodic Account Discovery“ in PAM360 können Sie die privilegierten Accounts Ihrer Ressourcen regelmäßig überprüfen. Neu gefundene Konten werden dann automatisch in PAM360 aufgenommen.

Eine detaillierte englische Anleitung, wie Sie diese Funktion für eine Ressourcengruppe einrichten, finden Sie hier.

So konfigurieren Sie den Passwortwechsel für Windows Service Accounts in PAM360

Da in der Regel mehrere Dienstkonten mit einem bestimmten Domänenkonto verbunden sind, können Passwortänderungen zu Problemen führen, wenn das neue Passwort nicht korrekt synchronisiert wird. Hier schafft PAM360 Abhilfe: Wenn Sie das Passwort eines in PAM360 verwalteten Domänenkontos zurücksetzen, ermittelt die Lösung alle Dienste, die dieses Domänenkonto als Service Account verwenden, und setzt deren Passwörter ebenfalls automatisch zurück.

Allerdings ist es in bestimmten Fällen erforderlich, Dienste neu zu starten, damit die Passwortänderung wirksam wird. Auch diese Aufgabe können Sie mit der „Password Reset“-Funktion in PAM360 automatisieren:

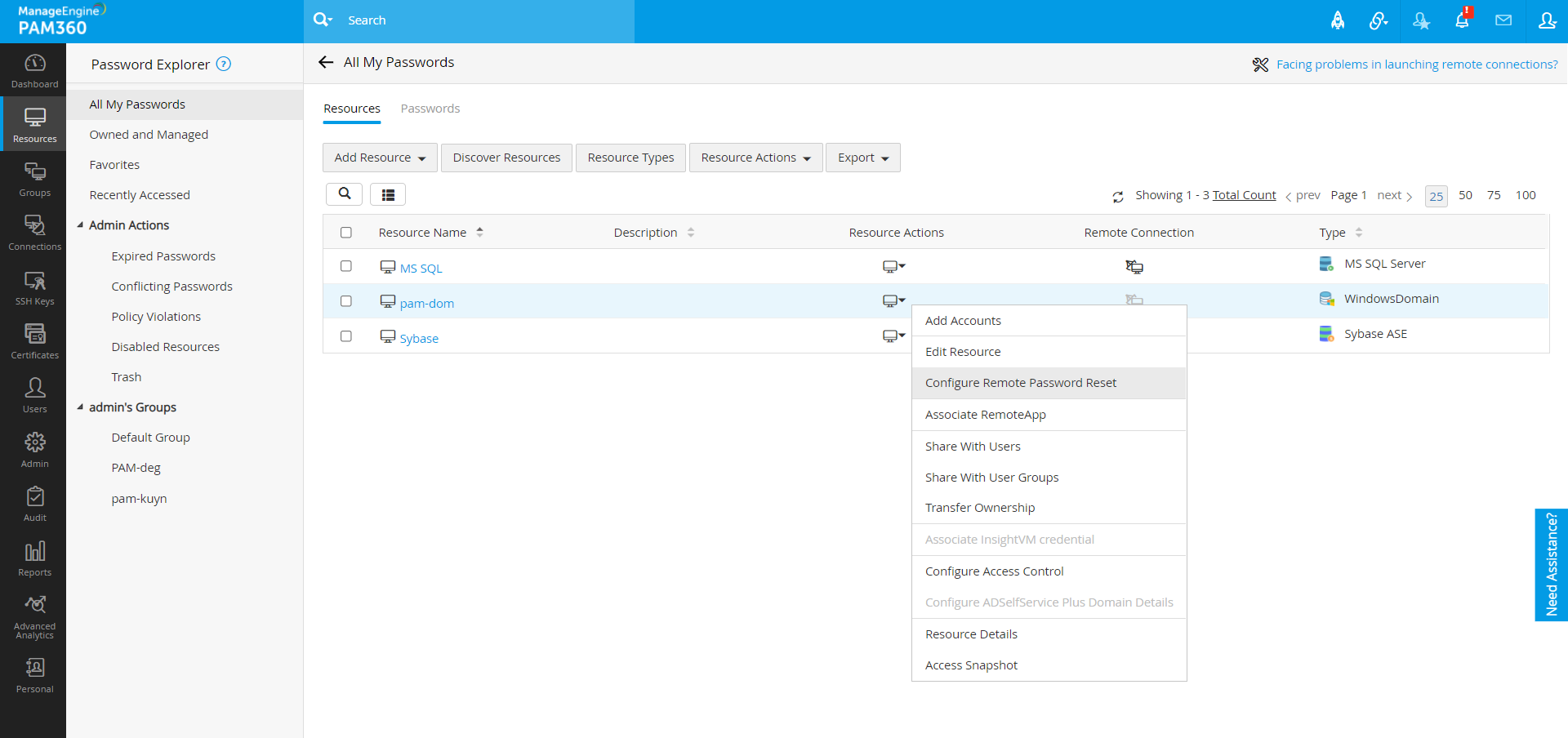

- Melden Sie sich bei PAM360 an und gehen Sie zum Reiter „Resources“.

- Klicken Sie bei der Ressource „WindowsDomain“ auf das Bildschirm-Symbol in der Spalte „Resource Actions“ und wählen Sie „Configure Remote Password Reset“ im Dropdown-Menü aus.

- Wählen Sie, ob Sie die Konfiguration mit einem Konto dieser Ressource („this resource“) oder einer anderen Ressource („other resource“) vornehmen möchten.

- Falls Sie ein Konto dieser Ressource verwenden möchten, wählen Sie das Administratorkonto bei „Administrator Account“ aus.

- Möchten Sie ein Konto einer anderen Ressource verwenden, wählen Sie den Ressourcennamen bei „Resource Name“ und das Administratorkonto bei „Administrator Account“ aus.

- Klicken Sie auf Speichern.

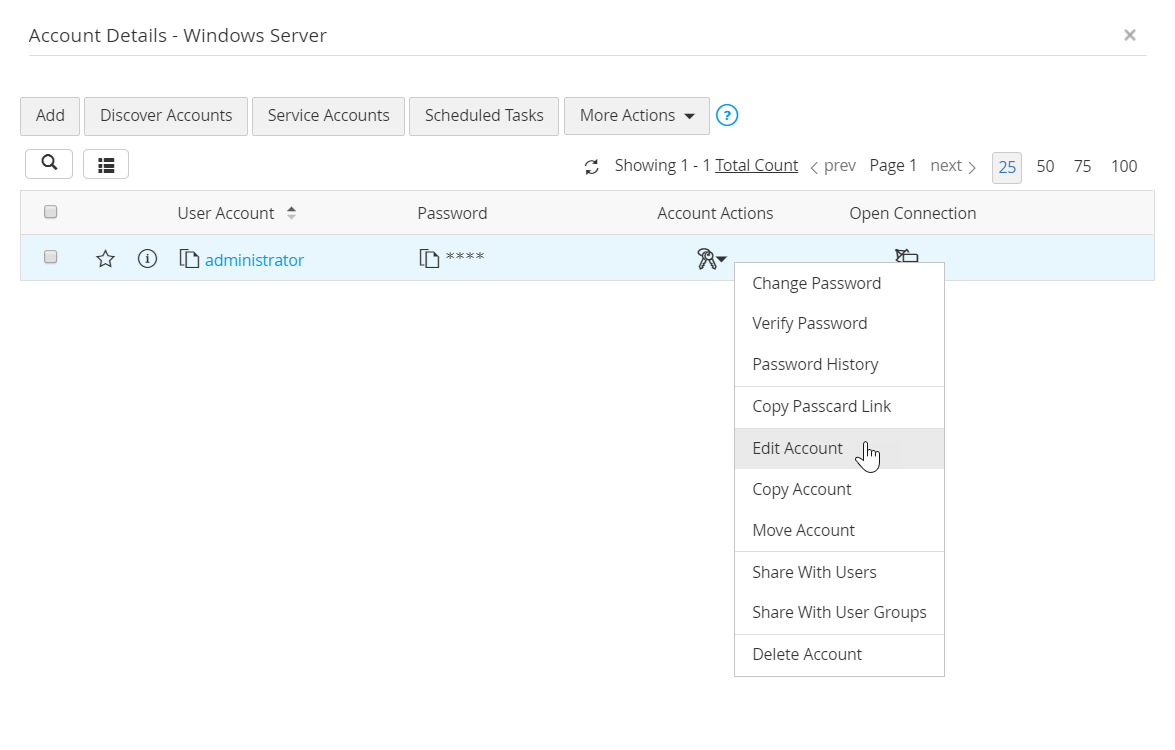

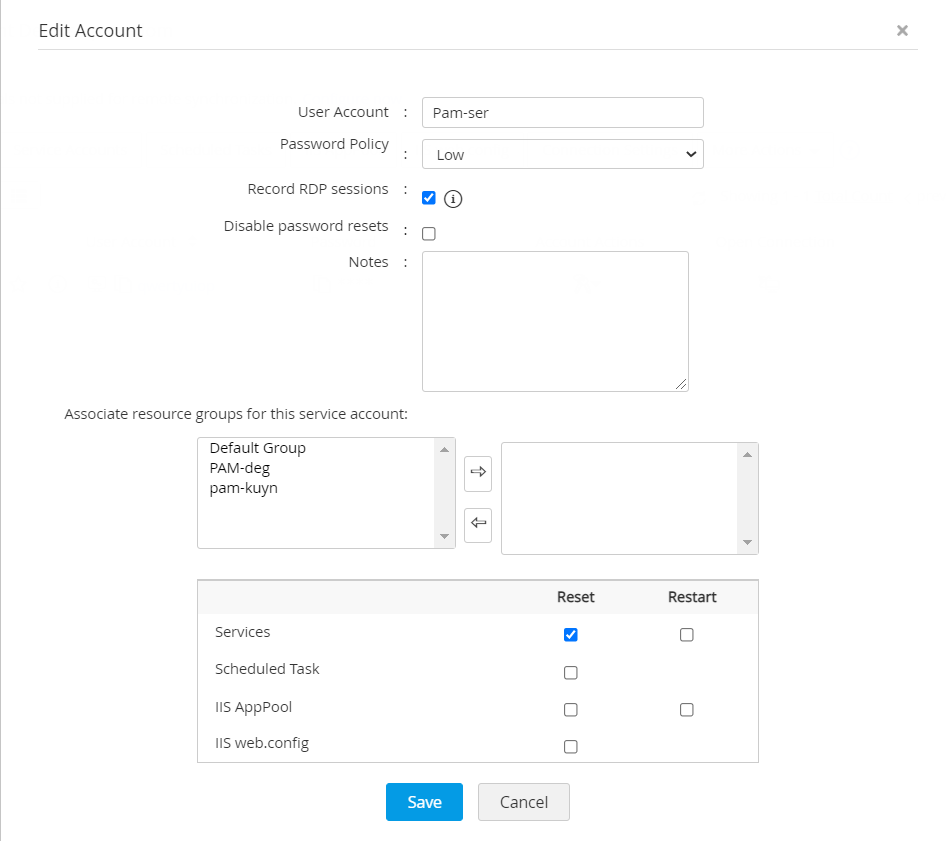

- Klicken Sie auf den Ressourcennamen „WindowsDomain“. Anschließend klicken Sie auf das Schlüsselbund-Symbol in der Spalte „Account Actions“ und wählen „Edit Account“ aus der Dropdown-Liste.

- In dem jetzt erscheinenden Popup-Formular können Sie Ressourcengruppen für dieses Dienstkonto zuordnen, indem Sie die gewünschten Gruppen mithilfe des Pfeil-Symbols in das Feld auf der rechten Seite verschieben.

- Wenn Sie möchten, dass PAM360 den Windows Service Account sofort nach der Aktualisierung der Passwörter neu startet, aktivieren Sie „Restart“.

- Aktivieren Sie das Kästchen für das Dienstkonto, das Sie in der Ressource „WindowsDomain“ hinzugefügt haben, und klicken Sie auf „Save“.

Hinweis:

Falls Sie das regelmäßige Zurücksetzen von Passwörtern für Domänenkonten konfiguriert haben, werden die Passwörter der Service Accounts ebenfalls nach diesem Zeitplan geändert. Falls Sie dies noch nicht gemacht haben, können Sie regelmäßige Passwortwechsel z. B. für eine Gruppe konfigurieren, indem Sie im Reiter „Groups“ auf „Actions > Periodic Password Reset“ klicken. Wie Sie dabei detailliert vorgehen, haben wir unten im Absatz „So setzen Sie die Passwörter Ihrer Service Accounts regelmäßig zurück“ beschrieben.

So sehen Sie, welche Service Accounts einer Ressource zugeordnet sind

Um herauszufinden, welches Dienstkonto auf welchem Server verwendet wird, gehen Sie bitte wie folgt vor:

- Klicken Sie auf dem Reiter „Resources“ auf den Namen der Ressource, deren Dienstkonten Sie ansehen möchten.

- Klicken Sie auf „Service Accounts > Supported Service Accounts”. Hier werden alle Services aufgelistet, die dieses Dienstkonto zur Anmeldung verwenden.

Zusatztipps:

Falls Sie sich die Aufgaben ansehen möchten, die auf einer bestimmten Ressource geplant sind, klicken Sie in der Detailübersicht auf „Scheduled Tasks“.

Hinweis:

In manchen Fällen müssen Sie die Dienste beim Zurücksetzen des Domänenkontos stoppen und neu starten. In solchen Fällen können Sie PAM360 über die allgemeinen Einstellungen (unter Admin > Settings > General Settings > Password Reset) so konfigurieren, dass zwischen dem Stoppen und Starten der Dienste eine bestimmte Zeitspanne (in Sekunden) vergeht.

Tipp 3: Ermöglichen Sie einen sicheren Zugang zu Service Accounts

Um das Risiko eines Missbrauchs von Dienstkonten zu minimieren, sollten Unternehmen in eine PAM-Lösung investieren, die sie bei der Verwaltung von Service Accounts während des gesamten Lebenszyklus unterstützt. Idealerweise sollte diese nicht nur ein sicheres Repository zum Speichern der Anmeldeinformationen sowie Funktionen zur Passwortrotation bieten, sondern auch den Zugriff auf Dienstkonten mit effektiven Automatisierungen erkennen, sichern und überwachen. Um einen unbefugten Zugriff auf Dienstkonten zu verhindern und diese Accounts vor einem Privilegienmissbrauch zu schützen, ist eine Freigabefunktion von Passwörtern für Nicht-Administratoren je nach spezifischen Anforderungen sinnvoll.

Je nach PAM-Lösung kann eine Integration mit SIEM- oder IT-Analyse-Tools sinnvoll sein, um Anomalien bei den Benutzeraktivitäten im Zusammenhang mit Dienstkonten frühzeitig zu erkennen und einzudämmen oder Compliance-Richtlinien durch die Erstellung von Echtzeitberichten einzuhalten.

Hinweis:

Passwörter werden in PAM360 und Password Manager Pro nach dem Advanced Encryption Standard (AES) verschlüsselt und in der integrierten Datenbank abgelegt. AES gilt aktuell als der stärkste bekannte Verschlüsslungsalgorithmus.

So erstellen Sie eine Gruppe mit allen Service Accounts

Um die Verwaltung von Dienstkonten zu vereinfachen, empfehlen wir Ihnen, eine Gruppe mit allen Service Accounts anzulegen:

- Melden Sie sich bei PAM360 an und klicken Sie auf dem Reiter „Groups“ auf „Add Group“. Wählen Sie „Dynamic Group“ aus der Dropdown-Liste.

- Geben Sie bei „Group Name“ „Service_Accounts“ ein.

- Als nächstes passen Sie die Kriterien an, die von den Gruppenmitgliedern erfüllt werden müssen.

- Wählen Sie das Kriterium „Resource Type” aus. Da Windowsdomänen ein „SD“ im Namen haben, können Sie hier folgendes wählen: „contains“ den Wert „SD”. Anschließend klicken Sie auf „Search“.

- Da in Ihrer Gruppe nur Administrator-Accounts enthalten sein sollen, geben Sie als zusätzliches Kriterium an, dass das Feld „User Account“ den Begriff „Administrator“ enthalten soll.

- Jetzt sehen Sie eine Liste aller Ressourcen, die diese Kriterien erfüllen.

- Klicken Sie auf „Save“.

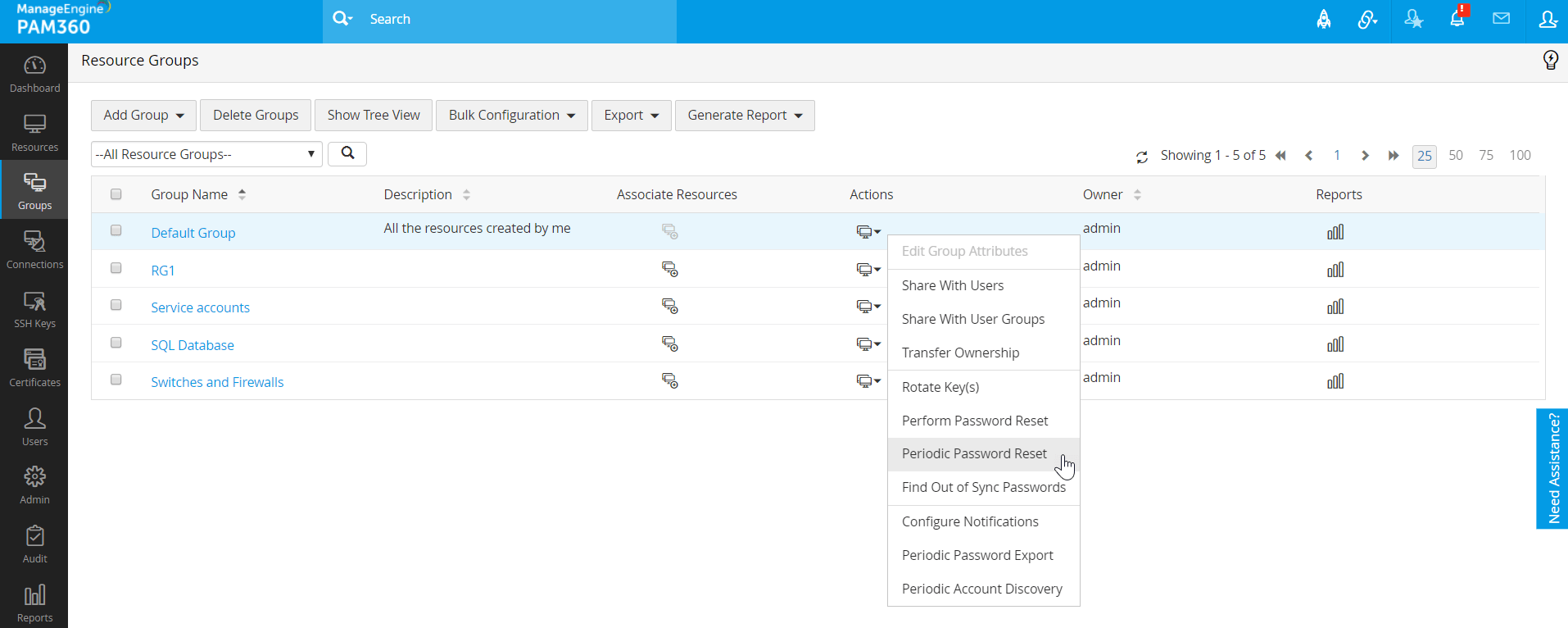

So setzen Sie die Passwörter Ihrer Service Accounts regelmäßig zurück

- Erstellen Sie zunächst, wie oben beschrieben, eine Gruppe mit allen Service Accounts.

- Auf dem Reiter „Groups“ klicken Sie in der Zeile mit der von Ihnen erstellten Gruppe auf „Actions“ und wählen „Periodic Password Reset“ aus der Dropdown-Liste aus.

- Nehmen Sie die folgenden Einstellungen in dem jetzt erscheinenden Fenster vor:

- Unter „Step 1“ können Sie angeben, welche Anwender wie lange vor dem Passwortwechsel benachrichtigt werden sollen. Sie können hier entweder alle Nutzer, die Zugriff auf die Passwörter haben, oder bestimmte Anwender manuell auswählen oder direkt die gewünschten E-Mail-Adressen eingeben. Klicken Sie auf „Next“.

- Bei „Step 2“ legen Sie fest, nach welchen Kriterien Passwörter erstellt werden sollen. Wir empfehlen, die erste Option „Generate unique password for every account” auszuwählen, bei der jeder Service Account ein anderes Passwort erhält, das bei jedem Wechsel geändert wird. Klicken Sie auf „Next“.

- Unter „Step 3“ können Sie individuell festlegen, zu welcher Uhrzeit und in welchen Abständen die Passwörter gewechselt werden sollen (z. B. einmalig, täglich, monatlich). Mit „Next“ kommen Sie zum nächsten Schritt.

- Bei „Step 4“ haben Sie die Möglichkeit, anzugeben, was passieren soll, wenn das Zurücksetzen des Passworts fehlschlägt. Sie können z. B. festlegen, wie oft und in welchen Intervallen ein weiterer Versuch unternommen werden soll. Klicken Sie auf „Next“.

- Im abschließenden „Step 5“ können Sie festlegen, wer nach einem Passwortwechsel benachrichtigt werden soll. Mit „Finish“ speichern Sie Ihre Eingaben.

Tipp 4: Etablieren Sie eine solide Verwaltung für Dienstkonten

Für eine sichere Verwaltung von Service Accounts sollten Unternehmen zudem spezifische Sicherheitskontrollen auf der Grundlage bestehender Richtlinien und Standards einrichten. Dazu gehören das Festlegen eines Account-Eigentümers, das Zuweisen von Rollen und Verantwortlichkeiten für privilegierte Benutzer sowie Delegationsmöglichkeiten mit einem rollenbasierten Freigabesystem für Benutzer, Eigentümer, Administratoren und Superadmins (Genehmiger). Darüber hinaus sollten Anwender regelmäßig geschult und für Gefahren sensibilisiert werden.

Wichtig ist zudem ein klar definierter Workflow für die Erstellung, Überprüfung und Zuordnung von Service Accounts. Nur so lässt sich ein vollständiger Überblick über diese Konten gewährleisten. Der Workflow sollte folgende Fragestellungen berücksichtigen:

- Wer sollte Dienstkonten erstellen und wer sollte den Zugriff auf sie genehmigen?

- Wer ist standardmäßig der Eigentümer von Dienstkonten?

- Wie oft sollen die Konten überprüft werden? Wie lässt sich der Review-Prozess mit internen Richtlinien und/oder Compliance-Anforderungen abstimmen?

- Wie sollen die Passwortrichtlinien für Service Accounts aussehen?

- Wenn ein Dienstkonto erneuert werden muss, muss es dann einen ähnlichen Genehmigungs-Workflow durchlaufen wie bei dessen Erstellung?

- Gibt es eine Bestimmung, um abgelaufene/inaktive Dienstkonten automatisch stillzulegen?

So richten Sie Workflows für die Passwortfreigabe in PAM360 ein

Die sogenannten „Password Access Control Workflows” helfen dabei, Passwörter einer bestimmten Ressource noch besser vor unbefugten Zugriffen zu schützen. Sie lassen sich auf Account- oder Ressourcenlevel einrichten. Um einen Workflow für eine bestimmte Ressource einzurichten, gehen Sie bitte folgendermaßen vor:

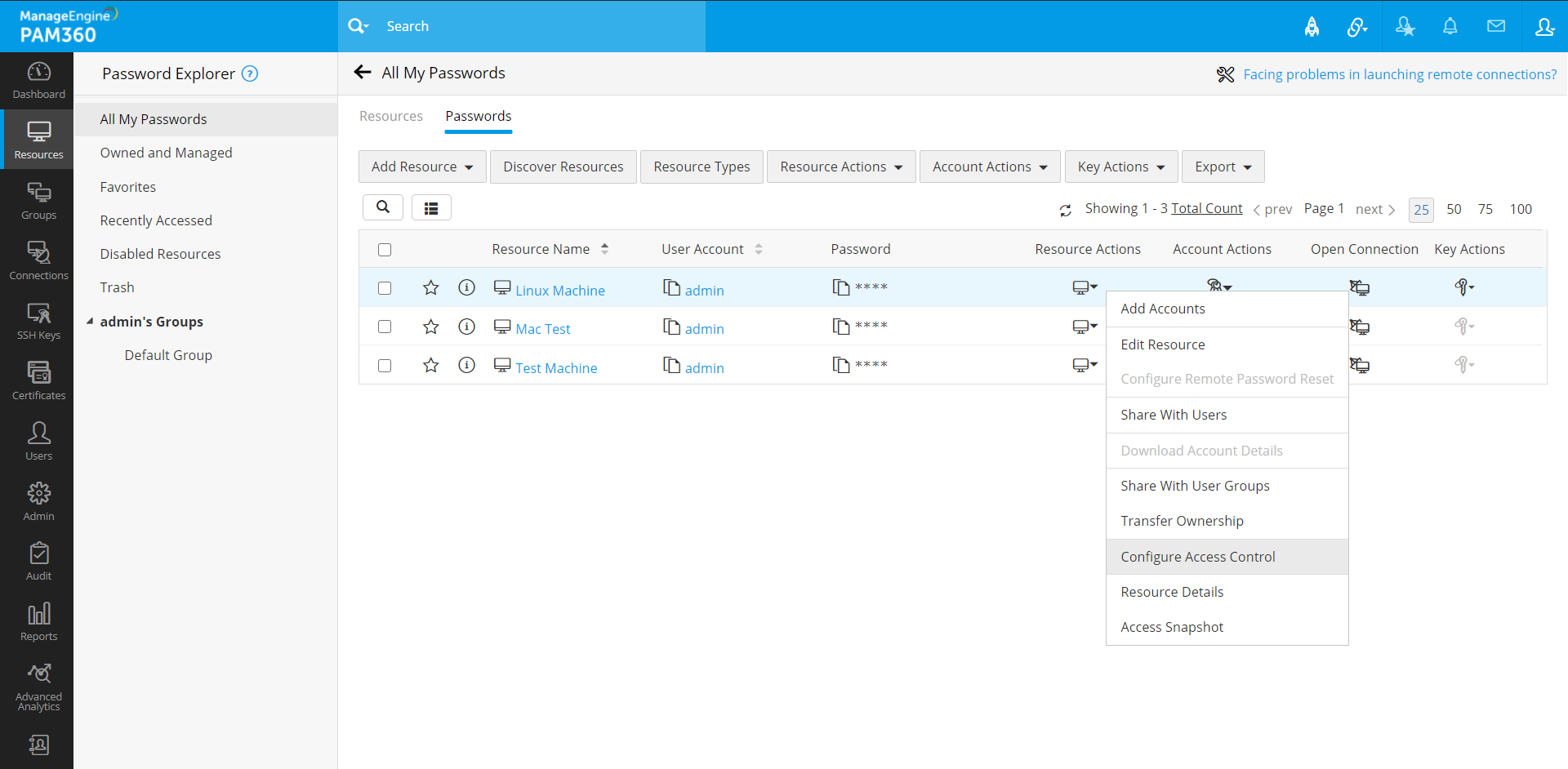

- Gehen Sie in PAM360 auf dem Reiter „Resources“ auf den Tab „Passwords“.

- Klicken Sie in der zu ändernden Ressource auf „Account Actions” und wählen Sie „Configure Access Control“ in der Dropdown-Liste aus.

- In dem neu erscheinenden Fenster können Sie weitere Einstellungen auf fünf verschiedenen Reitern anpassen:

- Reiter „Approval Adminstrators“: Hier wählen Sie die Administratoren aus, die eine Passwortanfrage freigeben dürfen, und verschieben diese mit dem Pfeil nach rechts in das Feld „Authorized Administrators“.

- Reiter „Excluded Users“: Auf diesem Tab können Sie festlegen, welche Anwender von dem Workflow ausgenommen werden sollen. Die Anwender, die Sie hier unter „Excluded Users“ aufnehmen, können direkt – und ohne Workflow – auf die Passwörter zugreifen.

- Reiter „Miscellaneous Settings“: Hier können Sie z. B. festlegen, wie viele Administratoren eine Anfrage genehmigen müssen, ob die Anwender einen Grund angeben sollen (unser Tipp: diese Einstellung ist sehr hilfreich für Audits) oder dass das Passwort nach der Nutzung umgehend geändert wird (empfohlen).

- Reiter „Auto Approval“: Mit diesem Feature können Sie bestimmte Zeiten festlegen, in denen kein Administrator für eine Freigabe verfügbar ist (z. B. ein bestimmter Zeitraum am Wochenende). Alle Anfragen, die in diesem Zeitraum gestellt werden, werden automatisch genehmigt.

- Reiter „Privilege Elevation“: Hier können Sie die Funktion „Just-in-time (JIT) Privilege Elevation“ für lokale Accounts konfigurieren.

Hinweis:

Um die Funktion „Just-in-Time Privilege Elevation“ nutzen zu können, ist eine Integration von PAM360 und ADManager Plus erforderlich.

Weitere Details finden Sie hier im englischen Hilfedokument des Herstellers.

- Nachdem Sie alle gewünschten Einstellungen vorgenommen haben, klicken Sie auf „Save & Activate“.

Was bedeutet Just-in-time (JIT) Privilege Elevation?

Mit einer Just-in-time Privilege Elevation können Administratoren die Berechtigungen eines lokalen Accounts für einen bestimmten Zeitraum kontrolliert ausweiten. Auf diese Weise kann beispielsweise ein Anwender, dessen Zugriffsrechte normalerweise nicht für Admin-Aufgaben ausreichen, derartige Aufgaben punktuell übernehmen. Der Administrator kann einem Account also kontrolliert Zugriff auf bestimmte Anwendungen oder Systeme gewähren, ohne die Berechtigungen dauerhaft erteilen zu müssen. Die Just-in-time Privilege Elevation basiert auf dem Least-Privilege-Prinzip, das eines der Kernpunkte von Zero-Trust-Netzwerken ist.

Tipp 5: Setzen Sie auf Automatisierung

Gerade in großen IT-Umgebungen lohnt es sich, Automatisierungen für die Verwaltung von Service Accounts zu nutzen, sobald ein klar definierter Arbeitsablauf eingerichtet ist.

Automatisierungs-Tools helfen IT-Administratoren dabei, Service Accounts detailliert zu überwachen – von der automatischen Erkennung über die Erstellung von individuell an interne Richtlinien angepasste Workflow-Vorlagen bis hin zur Bereitstellung von Compliance-Berichten.

Neben einem automatischen Service Account Provisioning und -De-Provisioning sollte es Ihnen das Tool ermöglichen, Workflows an Ihre individuellen Geschäftsanforderungen anzupassen und ggf. verschiedene Arbeitsabläufe für verschiedene Arten von Dienstkonten festzulegen. PAM-Lösungen wie PAM360 erstellen zudem Statusberichte in Echtzeit, die es Ihnen erleichtern, abgelaufene oder inaktive Service Accounts aufzuspüren und ohne Betriebsunterbrechungen stillzulegen. Zudem sollten Sie sich Benachrichtigungen einrichten, die Sie automatisch informieren, wenn Dienstkonten erstellt, genehmigt, erneuert oder gelöscht werden.

So erstellen Sie einen Bericht zu allen Änderungen und Nutzungsdetails Ihrer Service Accounts

- Gehen Sie in PAM360 auf den Reiter „Reports“ und klicken Sie auf „Query Reports > Search Reports“.

- Geben Sie „Service Accounts“ ins Suchfeld ein und klicken Sie in den Suchergebnissen auf „Service Accounts“.

- Der Bericht wird in einem neuen Fenster erstellt. Über die Icons oben rechts können Sie den Bericht als HTML-, XLS- oder PDF-Datei exportieren oder per E-Mail versenden.

Hinweis:

Falls Sie eine eigene Gruppe für Ihre Service Accounts erstellt haben, können Sie alternativ auch den für diese Gruppe erstellten Report aufrufen. Dazu klicken Sie auf dem Tab „Groups“ auf das Berichtssymbol in der Zeile mit Ihrer Gruppe. In dem neu erscheinenden Fenster sehen Sie z. B. welche Service Accounts existieren, wann welches Passwort geändert wurde, in welchen Abständen diese geändert werden oder welcher User auf welches Passwort zugegriffen hat.

ManageEngine PAM360

ManageEngine PAM360 ist eine umfangreiche Privileged-Access-Management-Lösung, die es IT-Administratoren und privilegierten Anwendern ermöglicht, den Zugriff auf kritische IT-Ressourcen zu überwachen. Passwörter, Signaturen, Zertifikate und Lizenzschlüssel lassen sich dabei genauso granular kontrollieren wie Dokumente, Bilder oder Dienstkonten.

PAM360 bietet kontextbezogene Integrationen mit SIEM-, Ticketing- und Analyselösungen, mit deren Hilfe IT-Administratoren Modelle für das Benutzerverhalten erstellen und anomale Aktivitäten identifizieren sowie beenden können. Umfassende Audit- und Compliance-Berichte liefern zudem die Basis für datengestützte Sicherheitsentscheidungen.

Kostenloses Service Account Management Tool:

ManageEngine bietet mit dem Free Service Accounts Management Tool (dieses ist in den Free Active Directory Tools enthalten) ein komplett kostenloses Tool, mit dem Sie Dienstkonten mit wenigen Klicks erstellen, bearbeiten und löschen können. PowerShell-Kenntnisse sind nicht erforderlich. Weitere Informationen und Download der Free Active Directory Tools