PAM360-Tipps: 7 Tipps zum Schutz von privilegierten Accounts und Zugriffen

Privilegierte Benutzer wie Administratoren oder Super-Admins haben in Unternehmen oftmals uneingeschränkten administrativen Zugriff auf eine Vielzahl unternehmenskritischer Systeme und Daten in der gesamten IT-Infrastruktur. Obwohl viele Cyberangriffe durch böswillige Insider oder externe Bedrohungsakteure mit dem Missbrauch von erweiterten Zugriffsberechtigungen verbunden sind, umfassen die Sicherheitsprogramme der meisten Unternehmen oft nur schwache, sehr spezielle Kontrollen für privilegierte Vorgänge.

Hier kommt das Privileged Access Management (PAM) ins Spiel. PAM bezieht sich auf eine Reihe von Richtlinien, die privilegierte Aktivitäten und Sitzungen auf kritischen Unternehmenssystemen sichern, kontrollieren und überwachen, ohne die Geschäftsproduktivität zu beeinträchtigen.

Wir haben 7 Tipps für Sie zusammengestellt, wie Sie privilegierte Accounts und Zugriffe in Ihrem Unternehmen mit leistungsfähigen Abwehrmechanismen besser vor Angriffen schützen können. Zudem zeigen wir Ihnen, wie Sie diese Mechanismen mit der Privileged-Access-Management(PAM)-Lösung PAM360 oder der Passwort-Management-Lösung Password Manager Pro von ManageEngine umsetzen können.

- Schaffen Sie Transparenz über alle privilegierten Zugriffe in Ihrem Netzwerk

- Bauen Sie mehrere Sicherheitsebenen für privilegierte Zugriffe auf

- Vereinfachen und beschleunigen Sie Arbeitsabläufe, um die Produktivität Ihres Unternehmens zu steigern

- Verringern Sie die Angriffsfläche, indem Sie das Hard-Coding von Anmeldeinformationen eliminieren

- Verbessern Sie Kontrolle und Nachvollziehbarkeit von privilegierten Sessions

- Weisen Sie die Einhaltung von Vorschriften und Sicherheitsrichtlinien problemlos nach

- Integrieren Sie fortschrittliche Technologien, um bessere Geschäftsentscheidungen zu treffen

Hier geht es direkt zu den PAM360 Tipps:

- So spüren Sie SSL-Zertifikate in Ihrem Netzwerk auf

- So ändern Sie die Rolle eines Benutzers

- So aktivieren Sie die Zwei-Faktor-Authentifizierung

- So richten Sie Auto Logon Gateway für RDP- und VNC-Verbindungen ein

- So zeichnen Sie privilegierte Sitzungen auf

- So sehen Sie sich die Aufzeichnung einer privilegierten Sitzung an

Hinweis für Anwender von

Password Manager Pro:

Die hier für PAM360 beschriebenen Tipps lassen sich übrigens auch mit Password Manager Pro umsetzen.

7 Tipps, wie Sie privilegierte Accounts in Ihrem Unternehmen besser vor Angriffen und Missbrauch schützen

1. Schaffen Sie Transparenz über alle privilegierten Zugriffe in Ihrem Netzwerk:

Im ersten Schritt sollten Sie alle privilegierten Konten, SSH-Schlüssel, SSL-Zertifikate und sensiblen Dokumente, die in Ihrer IT-Infrastruktur verstreut sind, aufspüren und identifizieren. Nachdem Sie diese an einem zentralen Ort konsolidiert haben, legen Sie mithilfe von Berechtigungen und Richtlinien fest, wer auf welche Ressourcen zugreifen darf und wie lange.

Auf diese Weise können Sie alle privilegierten Zugriffe auf sensible Daten sichtbar machen und kontrollieren – und vor allem die längst vergessenen, nicht mehr genutzten privilegierten Konten aufspüren, die für böswillige Akteure willkommene Hintertüren darstellen.

Hinweis:

Die Auto-Discovery-Funktion von PAM360 erkennt Endgeräte in Ihrer IT-Umgebung und listet alle damit verbundenen privilegierten Accounts auf.

Wie Sie das Auto Discovery von privilegierten Accounts vorbereiten, haben wir hier in unseren Windows-Service-Account-Tipps Schritt für Schritt beschrieben.

Tipp: SSH-Schlüssel in PAM360 ergänzen

Damit Sie Ihre SSH-Schlüssel mit PAM360 verwalten können, müssen Sie zunächst die entsprechenden SSH-Ressourcen in Ihrer IT-Umgebung ermitteln und in PAM360 hinzufügen. Sie können die SSH-Ressourcen entweder manuell ergänzen oder über den Prozess der Linux-Ressourcenerkennung hinzufügen (eine detaillierte englische Anleitung finden Sie hier auf der englischen Website des Herstellers).

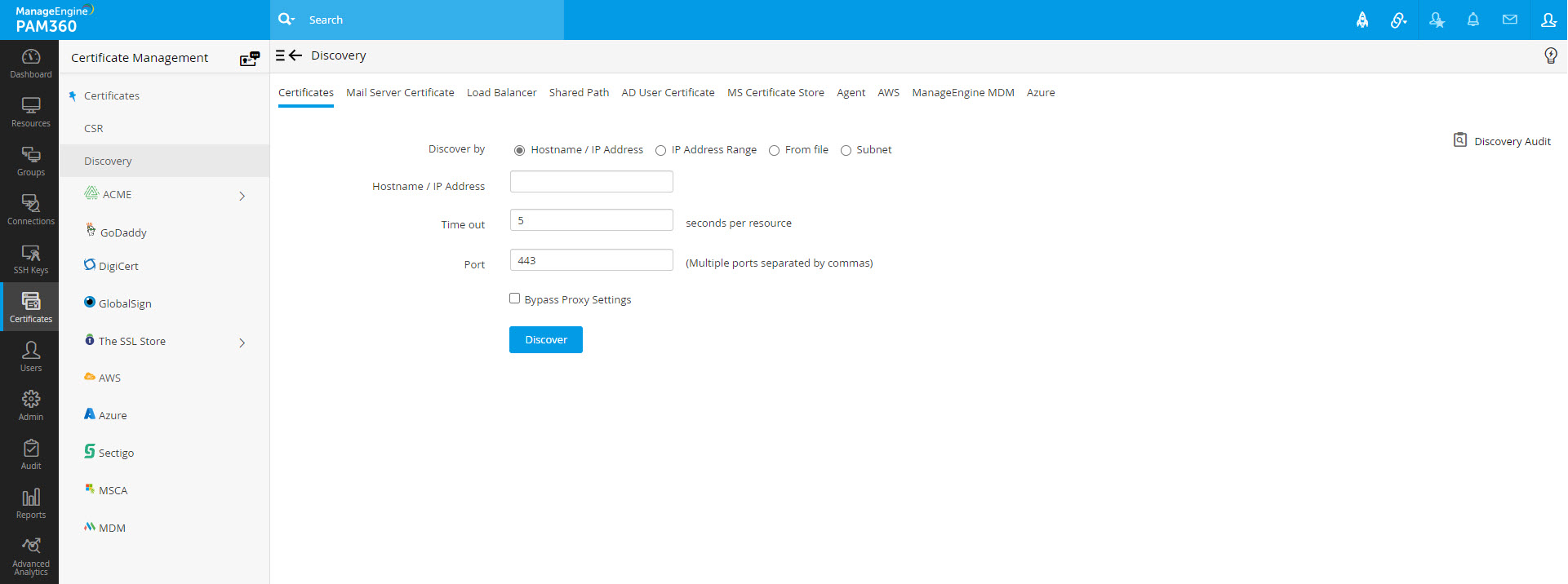

Tipp: So spüren Sie SSL-Zertifikate mit PAM360 in Ihrem Netzwerk auf

Mit PAM360 können Sie automatisch alle in Ihrem Netzwerk verfügbaren SSL-Zertifikate ermitteln, unabhängig von deren Zertifizierungsstelle (CA). Die Erkennungsoptionen sind sehr flexibel: Sie können den Auto-Discovery-Prozess bei Bedarf anstoßen oder regelmäßig automatisiert durchführen – und das für einen oder mehrere Server oder Ports.

So scannen Sie Ihre IT-Umgebung manuell auf SSL-Zertifikate

- Melden Sie sich bei PAM360 an und gehen Sie zu Certificates > Discovery.

- Klicken Sie auf die Registerkarte „Certificates“ und wählen Sie eine Option für die Art der Erkennung:

- Hostname/IP address: Geben Sie den Namen oder die IP-Adresse des Servers ein, von dem die SSL-Zertifikate ermittelt werden sollen.

- IP Address Range: Geben Sie einen IP-Bereich an und ermitteln Sie alle SSL-Zertifikate, die auf den Servern verfügbar sind, die in diesen Bereich fallen.

- From file: Falls Sie eine Textdatei mit einer Liste der Server haben, auf denen Zertifikate in Ihrem Netzwerk verfügbar sind, können Sie diese direkt hochladen und alle dort verfügbaren Zertifikate ermitteln.

- Subnet: Verwenden Sie diese Option, um Ressourcen aus bestimmten Teilnetzen innerhalb eines IP-Bereichs zu ermitteln.

- Klicken Sie auf „Discovery“.

Hinweis:

Schritt-für-Schritt-Anleitungen, wie Sie SSL-Zertifikate von SMTP-Servern, Load Balancern, über einen Shared Directory Path oder mithilfe des Key Manager Plus Agents in PAM360 aufspüren, finden Sie hier im Hilfedokument auf der englischen Website des Herstellers.

Tipp: So ändern Sie die Rolle eines Benutzers in PAM360

- Melden Sie sich bei PAM360 an und gehen Sie zu Users > Change Roles.

- Bei Bedarf können Sie die nun erscheinende Liste mit Benutzern nach einer bestimmten Rolle filtern, indem Sie auf das Lupen-Symbol klicken und die gewünschte Rolle eingeben.

- Rolle eines Benutzers ändern: Suchen Sie den Anwender in der Liste und klicken Sie in der entsprechenden Zeile auf den Button „Change Role“.

- Rolle von mehreren Anwendern ändern: Markieren Sie die Benutzer, deren Rolle Sie ändern möchten, klicken Sie oben neben der Suche auf „Change Role“ und wählen Sie die Rolle aus, die diesen Anwendern zugewiesen werden soll.

Übrigens:

Standardmäßig gibt es in PAM360 sechs vordefinierte Rollen, die mit bestimmten Berechtigungen ausgestattet sind: Privileged Administrator, Administrator, Password Administrator, Password Auditor, Password User und Connection User. Bei Bedarf können Sie zudem eigene Rollen erstellen. Detaillierte Informationen zu den Rollen und den damit verbundenen Berechtigungen finden Sie hier auf der englischen Website des Herstellers.

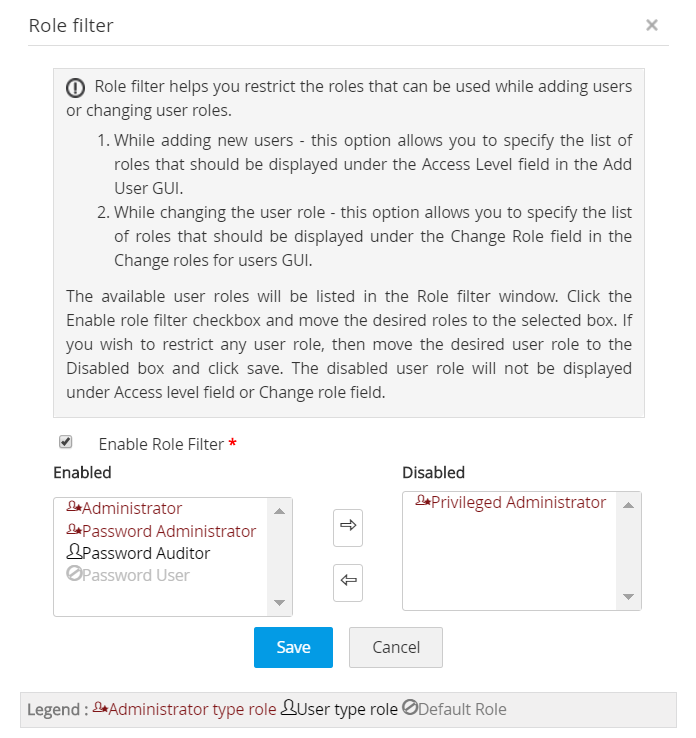

Zusatztipp:

Mit der Option „Role Filter“ in PAM360 können Sie festlegen, welche Rollen beim Hinzufügen neuer Benutzer bzw. beim Ändern der Benutzerrolle als Auswahl zur Verfügung stehen sollen. Das sorgt für zusätzliche Sicherheit, da z. B. Rollen wie der „Privileged Administrator“ ausgeschlossen werden können. Um den Rollenfilter zu aktivieren, navigieren Sie zu Admin > Customization > Rollen > Role Filter.

2. Bauen Sie mehrere Sicherheitsebenen für privilegierte Zugriffe auf:

Als nächstes sollten Sie mehrstufige Authentifizierungsmethoden implementieren, um die Identitäten derjenigen zu bestätigen, die privilegierte Aktivitäten durchführen möchten. Sie können die Sicherheit weiter erhöhen, indem Sie den Zugang zu kritischen Systemen nur nach einer Genehmigung der Vorgesetzten gestatten und die Zugangsdaten nach einer bestimmten Zeit automatisch zurücksetzen.

Mit diesen strengen Zugangskontrollen machen Sie es für Angreifer deutlich schwieriger, sich Zugang zu verschaffen, ihre Privilegien zu erweitern, sich seitlich im Netzwerk zu bewegen oder Ihren Geschäftsbetrieb zu behindern.

Tipp: So aktivieren Sie die Zwei-Faktor-Authentifizierung in PAM360

Um die Zwei-Faktor-Authentifizierung in PAM360 zu aktivieren, sind zwei Schritte erforderlich:

Schritt 1: Zwei-Faktor-Authentifizierung einrichten

- Melden Sie sich bei PAM360 an und klicken Sie auf Admin > Authentification > Two-Factor Authentification.

- Wählen Sie aus den zur Verfügung stehenden Funktionen diejenige aus, die Sie als zweiten Faktor für die Authentifizierung verwenden möchten. Je nach Auswahl müssen Sie ggf. weitere Informationen hinterlegen bzw. Einstellungen vornehmen.

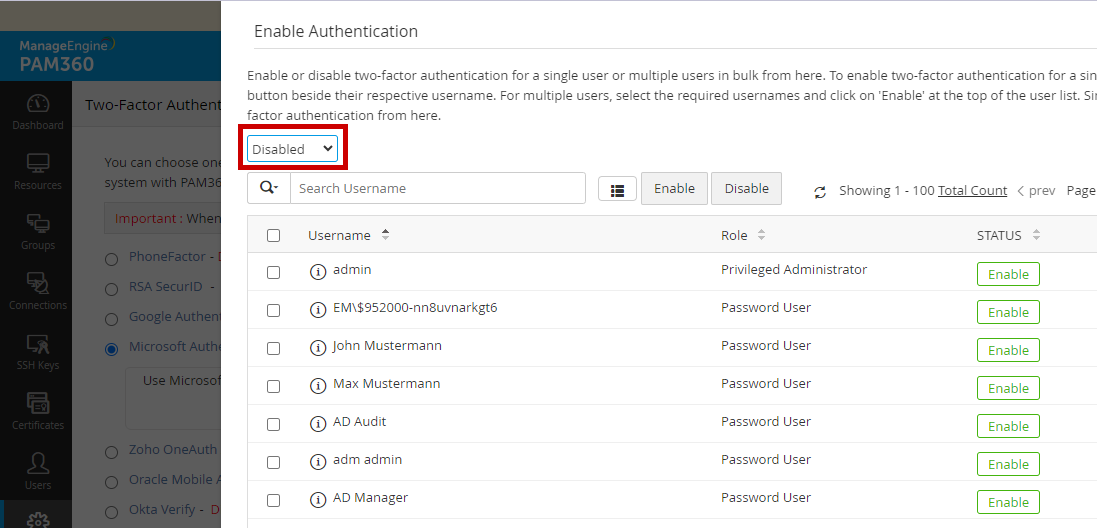

Schritt 2: Festlegen, für welche Benutzer die Zwei-Faktor-Authentifizierung erzwungen werden soll

- Nach der Aktivierung öffnet sich ein neues Fenster mit einer User-Liste. Filtern Sie diese, indem Sie in der Drop-down-Liste „Disabled“ auswählen. Anschließend markieren Sie alle Anwender, für die Sie eine Zwei-Faktor-Authentifizierung aktivieren möchten und klicken auf „Enable“.

- Falls Sie die Zwei-Faktor-Authentifizierung zu einem späteren Zeitpunkt nachträglich für bestimmte Anwender aktivieren möchten, gehen Sie bitte folgendermaßen vor:

- Gehen Sie auf den Tab „Users“.

- Klicken Sie auf More Actions > Two-Factor Authentification. In der User-Liste, die jetzt erscheint, markieren Sie die Benutzer, die ihre Identität mit der oben aktivierten Authentifizierungsmethode bestätigen sollen, und klicken auf „Enable“.

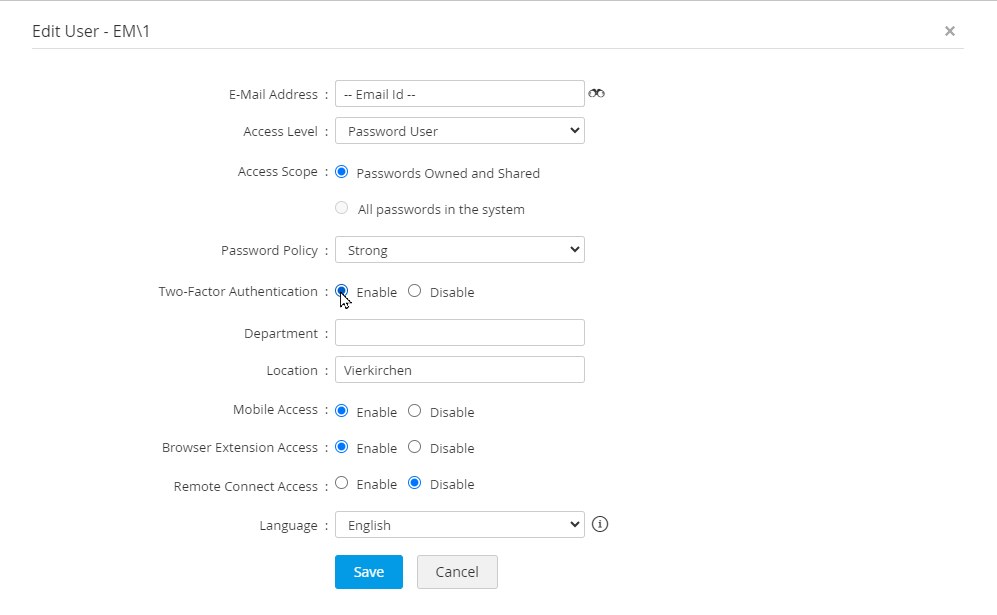

- Alternativ können Sie die Zwei-Faktor-Authentifizierung für einen einzelnen Anwender aktivieren, indem Sie diesen in der Liste suchen und in dessen Zeile in der Spalte „User Actions“ im Dropdown-Menü „Edit User“ auswählen. Anschließend aktivieren Sie in der Zeile „Two-Factor Authentification“ „Enable“ und speichern mit „Save“.

3. Vereinfachen und beschleunigen Sie Arbeitsabläufe, um die Produktivität Ihres Unternehmens zu steigern:

Ermöglichen Sie den privilegierten Benutzern in Ihrem Unternehmen einen sicheren Remote-Zugriff auf wichtige Systeme, ohne dass sie Firewall-Richtlinien ändern, eine VPN-Verbindung herstellen oder sich eine Vielzahl komplexer Passwörter merken müssen.

Automatisieren Sie Remote-Anmeldefunktionen für den Zugriff auf Systeme und Anwendungen in hybriden Umgebungen mit Single Sign-On. So verhindern Sie unbefugte Zugriffe aus unbekannten Quellen, beschleunigen die Arbeitsabläufe und steigern die Produktivität Ihrer Administratoren.

Die „Auto Logon Gateway“-Funktion in PAM360

Die Funktion „Auto Logon Gateway“ in PAM360 ermöglicht es Administratoren, sich automatisch mit Remote-Zielsystemen und -anwendungen zu verbinden, ohne dass Passwörter im Klartext verarbeitet werden müssen. Das hat den Vorteil, dass RDP-, SSH- und SQL-Berechtigungen in Endanwender-Systemen wie Laptops deaktiviert werden können, die Benutzer bei Bedarf jedoch über getunnelte Remote-Sitzungen dennoch auf die Zielsysteme zugreifen können.

Sobald ein Administrator eine Ressource in PAM360 hinzufügt, die einen Remote-Terminal-Sitzungstyp unterstützt, steht die Funktion allen Benutzern zur Verfügung, die Zugriff auf diese Ressource haben – ohne weitere Konfiguration. Die Anwender können die Remote-Konten über die Registerkarte „Connections“ einfach finden und mit einem Klick eine Session starten.

Mit dem Auto Logon Gateway können Sie folgende Verbindungen einrichten:

- RDP- und VNC-Verbindungen

- SSH-Verbindungen

- SQL-Verbindungen

Tipp: So richten Sie Auto Logon Gateway in PAM360 für RDP- und VNC-Verbindungen ein

Um eine Anmeldung bei einer Windows-Ressource über PAM360 zu ermöglichen, müssen Sie entweder ein Domänenkonto oder ein lokales Konto konfigurieren, das von den Benutzern zur Authentifizierung und zum Starten einer Windows-RDP-Sitzung mit dem Remote-Host verwendet werden kann.

Um ein Domänenkonto zu konfigurieren, gehen Sie bitte folgendermaßen vor:

- Melden Sie sich bei PAM360 an, gehen Sie auf den Tab „Resources“ und wählen die gewünschte(n) Ressource(n) aus.

- Klicken Sie in der Dropdown-Liste auf Resource Actions > Configure > Auto Logon Helper.

- Um das Domänenkonto in dem nun erscheinenden Fenster zu konfigurieren, wählen Sie die gewünschte Domäne aus der Dropdown-Liste bei „Domain Name“ aus, geben bei „User Name“ den Benutzernamen und den RDP-Port für das Auto Logon an.

- Klicken Sie auf „Save“.

4. Verringern Sie die Angriffsfläche, indem Sie das Hard-Coding von Anmeldeinformationen eliminieren:

Finden Sie standardmäßige, fest kodierte Anmeldedaten in Ihren DevOps-Automatisierungsdateien, und konsolidieren Sie diese an einem zentralen Ort. Zwingen Sie Schnittstellen (APIs) und Automatisierungsskripte dazu, die erforderlichen Anmeldedaten aus dem zentralen Passwortspeicher abzurufen. So können Sie verhindern, dass risikoreiche Passwörter offengelegt werden.

Implementieren Sie Best Practices für die Passwortsicherheit, wie regelmäßige Passwortwechsel und Komplexitätsregeln, um die Wahrscheinlichkeit eines Credential-Diebstahls oder Exploits drastisch zu reduzieren.

von privilegierten Konten finden Sie hier.

Übrigens:

PAM360 hilft Ihnen durch Integrationsfunktionen mit verschiedenen CI/CD-Tools (kurz für: Continuous Integration & Continuous Delivery) dabei, Anmeldeinformationen im Klartext in DevOPs-Umgebungen zu eliminieren. Die Integration stellt sicher, dass die erforderlichen Anmeldeinformationen bei jeder Ausführung einer Aufgabe sicher aus dem PAM360-Tresor abgerufen werden und müssen daher nicht mehr im Klartext in den Skriptdateien gespeichert werden.

Derzeit sind PAM360-Plug-ins für die CI/CD-Plattformen Jenkins, Ansible, Chef und Puppet verfügbar. Weitere Details zu den Plug-ins finden Sie hier auf der englischen Website des Herstellers.

5. Verbessern Sie Kontrolle und Nachvollziehbarkeit von privilegierten Sessions:

Zeichnen Sie jede Sitzung eines privilegierten Benutzers auf und speichern Sie diese für spätere Prüfungen als Videodateien in einer sicheren, verschlüsselten Datenbank. Überwachen Sie privilegierte Sitzungen mit einer Shadow-Funktion in Echtzeit, um verdächtige Aktivitäten sofort zu erkennen, zu stoppen oder riskante Sessions effizient zu untersuchen. Eine zuverlässige und detaillierte Aufzeichnung von privilegierten Sitzungen, die von vertrauenswürdigen Insidern oder Drittanbietern gestartet wurden, erleichtert die Kontrolle und Nachvollziehbarkeit von privilegierten Sitzungen.

Tipp: So zeichnen Sie privilegierte Sitzungen in PAM360 auf

Sie können die Aufzeichnung privilegierter Sitzungen entweder für bestimmte Ressourcen über den Tab „Resources“ oder – wie im Folgenden beschrieben – für alle Ressourcen konfigurieren:

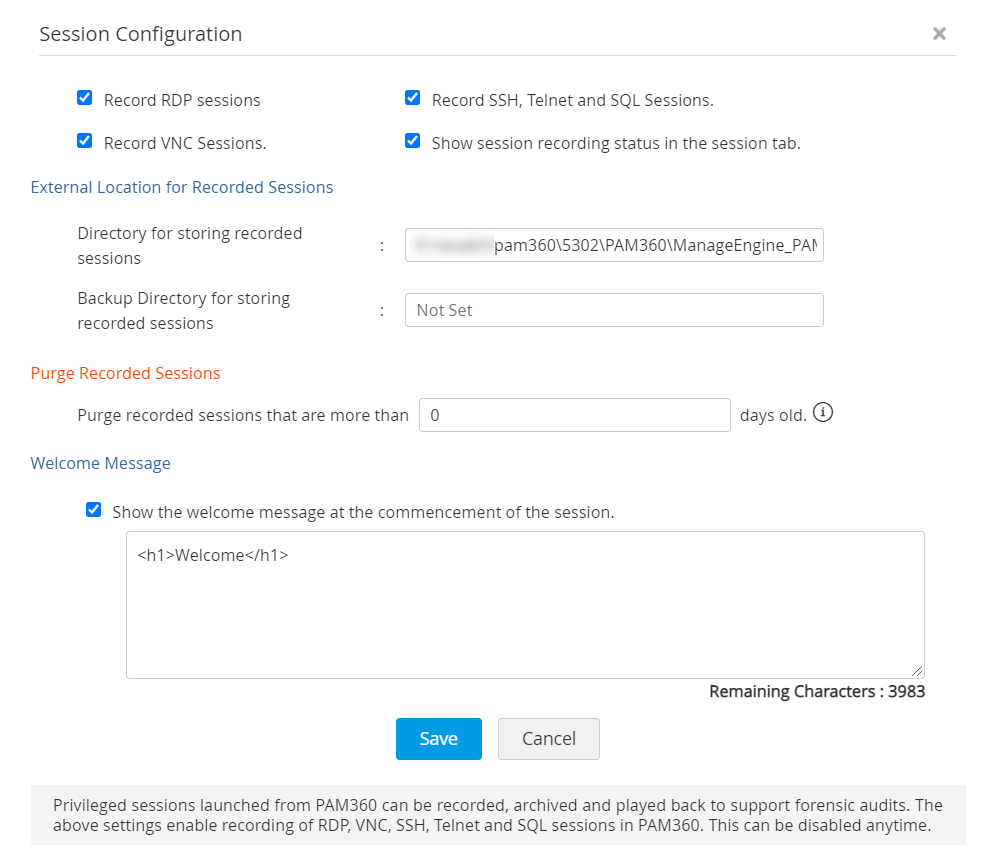

- Nach der Anmeldung bei PAM360 gehen Sie auf dem Tab „Admin“ zu Connections> Session Configuration.

- In dem jetzt erscheinenden Pop-up-Formular nehmen Sie folgende Einstellungen vor:

- Wählen Sie je nach Bedarf die Optionen„Record RDP sessions“, „Record VNC sessions“und/oder „Record SSH, Telnet and SQL Sessions“.

- Falls Sie den Aufzeichnungsstatus im Sitzungsfenster anzeigen lassen möchten, aktivieren Sie das Kontrollkästchen bei „Show session recording status in the session tab“.

- Bei „External Location for Recorded Sessions“ geben Sie den Pfad ein, unter dem die aufgezeichneten Sitzungen gespeichert werden sollen. Sie können zusätzlich ein Backup-Verzeichnis für die Speicherung der Aufzeichnungen festlegen. In diesem Fall werden die aufgezeichneten Dateien an beiden Speicherorten gespeichert.

- Falls ältere Aufzeichnungen nach einer bestimmten Anzahl an Tagen gelöscht werden sollen, geben Sie bei „Purge recorded sessions that are more than _ days old“ die gewünschte Anzahl an Tagen ein. Wenn Sie das Feld leer lassen oder eine „0“ eingeben, werden die Aufzeichnungen nicht gelöscht.

- Falls Sie zu Beginn der Sitzung eine Willkommensnachricht einblenden möchten, aktivieren Sie das Kontrollkästchen bei „Show the welcome message at the commencement of the session“ und geben Sie Ihre Nachricht in das Textfeld ein (max. 4.000 Zeichen, Inline-CSS-Styles werden unterstützt).

- Klicken Sie auf„Save“.

wie Sie die Sitzungsaufzeichnung für bestimmte

Ressourcen konfigurieren können.

Die Session-Recording-Funktion ist nun verfügbar, sobald ein Administrator eine Ressource hinzufügt, die einen dieser Remote-Terminal-Session-Typen (RDP, SSH, Telnet) unterstützt.

Tipp: So sehen Sie sich die Aufzeichnung einer privilegierten Sitzung in PAM360 an

- Gehen Sie in PAM360 zu Audit > Recorded Connections.

- Klicken Sie in der Zeile mit der Sitzung, die Sie sich ansehen möchten, auf den Play-Button in der Spalte „Play“. Während der Wiedergabe können Sie auf die Suchleiste klicken, um einen Teil der Aufzeichnung zu überspringen.

6. Weisen Sie die Einhaltung von Vorschriften und Sicherheitsrichtlinien problemlos nach:

Erfassen Sie alle Ereignisse im Zusammenhang mit privilegierten Anmeldeinformationen und Zugriffen in aussagekräftigen, downloadbarenAudit-Trails und -Berichten. Viele Compliance-Standards und Branchenvorschriften wie SOX, HIPAA und PCI DSS schreiben vor, dass Sie alle Zugriffe auf wichtige Systeme verfolgen und überwachen müssen. Mit einem zentralen Management für Audits und Compliance können Sie gegenüber Auditoren und forensischen Ermittlern bequem nachweisen, dass die erforderlichen Sicherheitskontrollen vorhanden sind.

Tipp: So sehen Sie sich Audits in PAM360 an

PAM360 zeichnet alle Benutzeraktionen innerhalb der Anwendung mit Zeitstempel und IP-Adressen auf. Dementsprechend umfassend ist auch das Auditing in PAM360, das in vier verschiedene Kategorien unterteilt ist:

- „Resource Audit“ umfasst alle Vorgänge im Zusammenhang mit Ressourcen, Ressourcengruppen, Konten, Passwörtern, Freigaben und Richtlinien.

- „User Audit“ erfasst alle Benutzervorgänge in PAM360.

- „Task Audit“ dokumentiert verschiedene geplante Aufgaben, in die PAM360 erstellt und ausgeführt wurden.

- „User Sessions“ ist der Bereich, in dem alle von den Benutzern während ihrer aktiven Sitzungen durchgeführten Vorgänge aufgezeichnet werden.

Um sich die Einträge einer der Audit-Kategorien anzusehen, navigieren Sie in PAM360 zu Audit und klicken auf die gewünschte Kategorie (z. B. „Resource Audit“).

Zusatztipp

Wenn Sie in PAM360 unter „Audit“ die Kategorie „Resource Audit“, „User Audit“ oder „Task Audit“ aufgerufen haben, können Sie über das Dropdown-Menü bei „Audit Actions“ weitere Einstellungen vornehmen. Unter „Configure Audit“ können Sie beispielsweise detailliert festlegen, bei welchen Aktionen eine E-Mail-Benachrichtigung, SNMP Trap oder Syslog-Nachricht versendet werden soll. Zudem können Sie aus verschiedenen Export-Optionen (z. B. als PDF- oder CSV-Datei) wählen.

Weitere Informationen zu den Audits in PAM360 finden Sie hier auf der englischen Website des Herstellers.

7. Integrieren Sie fortschrittliche Technologien, um bessere Geschäftsentscheidungen zu treffen:

Um ungewöhnliche und potenziell schädliche privilegierte Aktivitäten jederzeit erkennen und automatisch Maßnahmen zur Schadensbegrenzung ergreifen zu können, sollten Sie KI- und ML-gesteuerte Monitoring-Funktionen einsetzen. Wenn Sie zusätzlich SIEM- und Scanning-Tools integrieren, sind Sie in der Lage, Schwachstellen zu erkennen und umgehend Abhilfemaßnahmen einzuleiten.

Darüber hinaus kann die Integration mit einer ITSM-Lösung dabei helfen, Anfragen für privilegierten Zugriff zu rationalisieren sowie das Change- und Asset-Management effizienter zu gestalten. Idealerweise sollten Sie alle Daten zu privilegierten Zugriffen über eine zentrale Benutzeroberfläche korrelieren, mit allen oben genannten Funktionen synchronisieren sowie mithilfe von Workflows steuern können. Auf diese Weise erhalten Sie einen besseren Überblick über Ihre Situation, da Sie privilegierte Zugriffe über die gesamte Infrastruktur hinweg absichern und organisatorische Silos abbauen können.

Hinweis:

Folgende SIEM-Tools können derzeit mit PAM360 integriert werden, um Syslogs zu sammeln: Splunk, ManageEngine EventLog Analyzer, Sumo Logic, Microsoft Sentinel sowie andere Syslog Collector. Darüber hinaus können Sie auch jedes andere Log-Management-Tool nutzen, um Audit-Protokolle zu sammeln.

Weitere Informationen zur Integration mit SIEM-Lösungen finden Sie hier auf der englischen Website des Herstellers.

Übrigens:

Sie können PAM360 mit verschiedenen Enterprise-Ticketing-Systemen wie ManageEngine ServiceDesk Plus, ServiceNow oder Jira integrieren. So können Sie beispielsweise festlegen, dass Anwender eine gültige Ticket-ID eingeben müssen, um ein Kennwort abzurufen oder zurückzusetzen. Der gesamte Prozess wird vollständig auditiert und lässt sich anhand der Ticket-IDs auch im Ticketing-System jederzeit nachverfolgen.

ManageEngine PAM360

ManageEngine PAM360 ist eine umfangreiche Privileged-Access-Management-Lösung, die es IT-Administratoren und privilegierten Anwendern ermöglicht, den Zugriff auf kritische IT-Ressourcen zu überwachen. Passwörter, Signaturen, Zertifikate und Lizenzschlüssel lassen sich dabei genauso granular kontrollieren wie Dokumente, Bilder oder Dienstkonten.

PAM360 bietet kontextbezogene Integrationen mit SIEM-, Ticketing- und Analyselösungen, mit deren Hilfe IT-Administratoren Modelle für das Benutzerverhalten erstellen und anomale Aktivitäten identifizieren sowie beenden können. Umfassende Audit- und Compliance-Berichte liefern zudem die Basis für datengestützte Sicherheitsentscheidungen.