Log-in-Versuche von "falschen" Administratoren analysieren

Angriffe auf IT-Systeme durch vermeintliche Systemverwalter identifizieren und abwehren

Angriffe auf Unternehmensnetze und die dort befindlichen IT-Systeme mithilfe von User-Accounts, die über privilegierte Zugriffsrechte verfügen, nehmen ständig zu. Das haben Untersuchungen von ManageEngine ergeben. Häufig versuchen Cyber-Kriminelle, sich mithilfe gestohlener Zugangsdaten auf Servern und Arbeitsplatzrechnern im Firmennetz einzuloggen.

Das klappt oft nicht auf Anhieb, etwa weil sich mittlerweile das Passwort geändert hat. Deshalb starten Angreifer viele Log-in-Versuche, so Derek Melber, ein weltweit bekannter Fachmann auf den Gebieten Microsoft Windows und Active Directory, in einem Beitrag im Weblog von ManageEngine. Deshalb sei es wichtig, den Ursprungsort der Angriffe zu ermitteln, also die IP-Adressen der IT-Systeme, von denen aus die Attacken gestartet würden. Nur dann lassen sich laut Melber derartige Angriffe proaktiv abwehren.

Ein Beitrag von Derek Melber - Spezialist auf den Gebieten Microsoft Windows und Active Directory

Zeitraubende Sisyphusarbeit

Allerdings ist es für IT-Fachleute höchst aufwändig, gescheiterten Log-in-Versuchen durch vermeintliche Administratoren und "Power Usern" auf den Grund zu gehen. Denn das bedeutet, die Log-Dateien jedes Domain-Controllers auszuwerten – eine wahre Sisyphusarbeit. Denn wer solche Analysen mit "Bordmitteln" von Windows wie EventViewer und PowerShell durchführen will, sieht sich mit folgenden Hindernissen konfrontiert:

- Jeder Domain-Controller enthält einen separaten Security-Log-File, der nicht repliziert wird.

- Die Basiskonfiguration der meisten Security-Logs sieht nach einer bestimmten Zeitspanne das Überschreiben von sicherheitsrelevanten "Events" vor. Das heißt, Einträge mit Hinweisen auf Angriffe gehen möglicherweise verloren.

- Zwar lassen sich Security-Logs archivieren. Um sie zu durchsuchen, müssen sie jedoch von Hand in Microsoft EventViewer oder andere Tools importiert werden.

- Bei fehlerhaften Log-in-Versuchen kann ein Alarm ausgegeben werden. Allerdings sieht Microsoft keine Option vor, diese Warnmeldungen auf Accounts mit privilegierten Zugriffsrechten zu begrenzen.

- Mit der PowerShell kann ein Administrator die Log-Dateien nach speziellen Events durchsuchen. Das klappt aber nur bei Files, die noch nicht archiviert wurden.

Die Lösung: Leistungsstarke Werkzeuge wie ADAudit Plus verwenden

Alleine diese Punkte machen deutlich, dass es de facto fast unmöglich ist, mithilfe von EventViewer und PowerShell Sicherheits-Log-Daten mit akzeptablem Aufwand zu analysieren. Das gilt insbesondere für die Ermittlung der IP-Adressräume, von denen aus Angriffe initiiert werden.

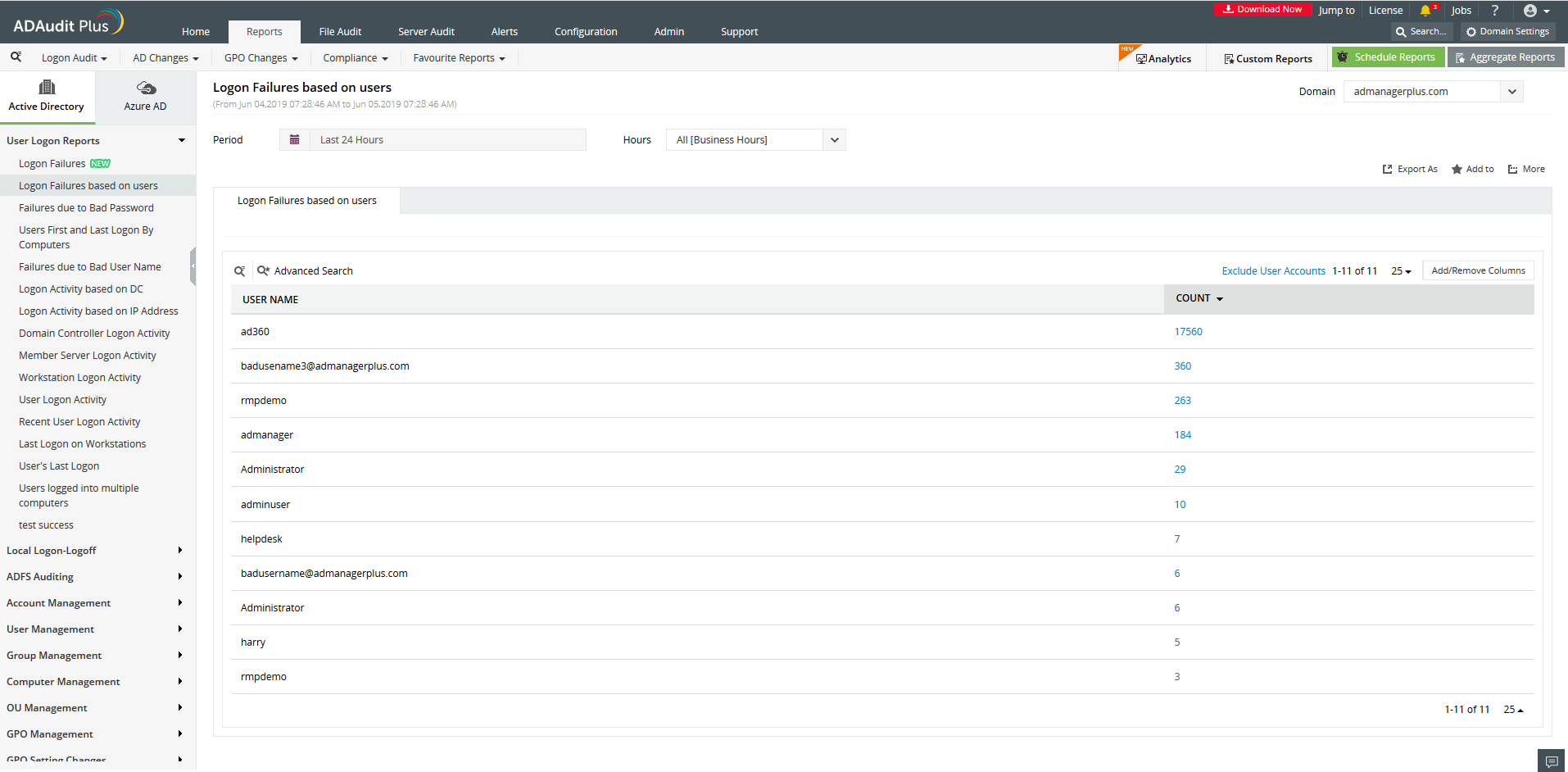

Dabei geht es auch einfacher und bequemer - mit ManageEngine ADAudit Plus: Mit nur einem Mausklick kann sich ein IT-Fachmann anzeigen lassen, über welche Accounts "falsche" Administratoren auf Systeme im Unternehmensnetz zugreifen wollten, wie oft solche Versuche stattfanden und von welchen IP-Adressen aus das geschah. Das Tool von ManageEngine ist über die MicroNova AG erhältlich, den exklusiven Vertriebspartner von ManageEngine in Deutschland.

ADAudit Plus erstellt eine Übersicht mit allen fehlgeschlagenen Log-in-Versuchen, herunter gebrochen auf die jeweiligen User beziehungsweise deren Zugangsdaten. Durch einen Mausklick auf die Daten des entsprechenden Nutzers kann der Administrator auch die IP-Adresse sichtbar machen, über die der Zugriffsversuch erfolgte. Der IT-Fachmann hat dadurch die Möglichkeit, Log-ins von einer Adresse aus zu unterbinden, die ein Hacker verwendet. Außerdem kann der Administrator Alarmmeldungen für fehlerhafte Log-in-Versuche von Nutzern mit privilegierten Rechten definieren – ohne aufwändige Prozeduren, die Zeit kosten und die Abwehr solcher Cyber-Angriffe erschweren.