Active-Directory-Tipp: So überprüfen Sie die Login-Historie von Usern

In diesem Tipp zeigen wir Ihnen, wie Sie sich Logon-/Logoff-Aktivitäten Ihrer User im Active Directory anzeigen lassen können:

Aktivieren Sie das Auditing

Um die Logon-Historie von Anwendern im Active Directory überprüfen zu können, aktivieren Sie das Auditing mit den folgenden Schritten:

1. Führen Sie die Datei gpmc.msc (Group Policy Management Console – Gruppenrichtlinien-Verwaltungskonsole) aus.

2. Erstellen Sie ein neues Gruppenrichtlinienobjekt (Neues GPO)

3. Klicken Sie auf Bearbeiten, wechseln Sie zu Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Erweiterte Überwachungsrichtlinienkonfiguration > Überwachungsrichtlinien. Unter Überwachungsrichtlinien finden Sie spezifische Einstellungen zu Logons/Logoffs und Account-Logons.

Anmelden/Abmelden:

- Anmeldung überwachen > Definieren > Erfolgreich und Fehler.

- Abmelden überwachen > Definieren > Erfolg.

- Andere Anmelde-/Abmeldeereignisse überwachen > Definieren > Erfolg.

Kontoanmeldung:

- Kerberos-Authentifizierungsdienst überwachen > Definieren > Erfolg und Fehler.

Hinweis:

Die Default-Einstellungen von Windows sehen vor, dass Gruppenrichtlinien alle 90 Minuten aktualisiert werden. Wenn die Änderungen sofort umgesetzt werden sollen, können Sie eine Hintergrundaktualisierung sämtlicher Gruppenrichtlinieneinstellungen erzwingen, indem Sie folgenden Befehl über die Windows-Eingabeaufforderung ausführen:

gpupdate/force

4. Zum Verknüpfen des neuen Gruppenrichtlinienobjekts (GPO) mit Ihrer Domäne rechtsklicken Sie auf <Ihre Domain>, wählen „Gruppenrichtlinienobjekt hier erstellen und verknüpfen“.

Sobald Sie die oben beschriebenen Einstellungen vorgenommen haben, werden alle Logon- bzw. Logoff-Aktivitäten aller Anwender als Ereignisse (Events) im Windows-Sicherheitsprotokoll aufgezeichnet.

Zum Anzeigen der Ereignisse öffnen Sie die Ereignisanzeige, wechseln dort zu Windows-Protokolle > Sicherheit. Hier finden Sie Details zu sämtlichen Ereignissen, zu denen Sie ein Auditing aktiviert haben. An dieser Stelle können Sie die Größe des Sicherheitsprotokolls definieren und auswählen, ob ältere Elemente bei Erreichen der maximalen Größe zugunsten aktueller Ereignisse überschrieben werden sollen.

Mit An- und Abmeldungsaktivitäten verknüpfte Ereignis-IDs

- Ereignis-ID 4624 – Ein Konto wurde erfolgreich angemeldet.

Dieses Ereignis zeichnet alle erfolgreichen Anmeldeversuche an einem lokalen Computer auf. Dazu zählen wichtige Angaben zum Anmeldetyp (wie „interaktiv“, „Batch“, „Netzwerk“ oder „Service“), Security ID (SID), Nutzername, Netzwerkinformationen und mehr. Dieses spezielle Ereignis sollten Sie unbedingt überwachen, da Angaben zum Anmeldetyp nicht in den Domain Controllern (DCs) erscheinen.

- Ereignis-ID 4634 – Ein Konto wurde abgemeldet.

Dieses Ereignis wird generiert, wenn eine Logon-Session beendet wird. - Ereignis-ID 4647 – Benutzerinitiierte Abmeldung.

Genau wie die Ereignis-ID 4647 zeigt dieses Ereignis, dass sich ein Anwender abgemeldet hat. Bei dieser Ereignis-ID handelt es sich allerdings um Anmeldungen, die interaktiv oder RemoteInteractive (Remote Desktop) waren. - Ereignis-ID 4625 – Fehler beim Anmelden eines Kontos.

Dieses Ereignis dokumentiert jeden fehlgeschlagenen Versuch, sich auf dem lokalen Computer anzumelden. Zudem enthält es Informationen darüber, warum die Anmeldung fehlgeschlagen ist (falscher Benutzername, abgelaufenes Kennwort, abgelaufenes Konto usw.), die für Sicherheitsüberprüfungen nützlich sind.

Hinweis:

Alle oben erwähnten Ereignis-IDs müssen von den einzelnen Rechnern gesammelt werden.

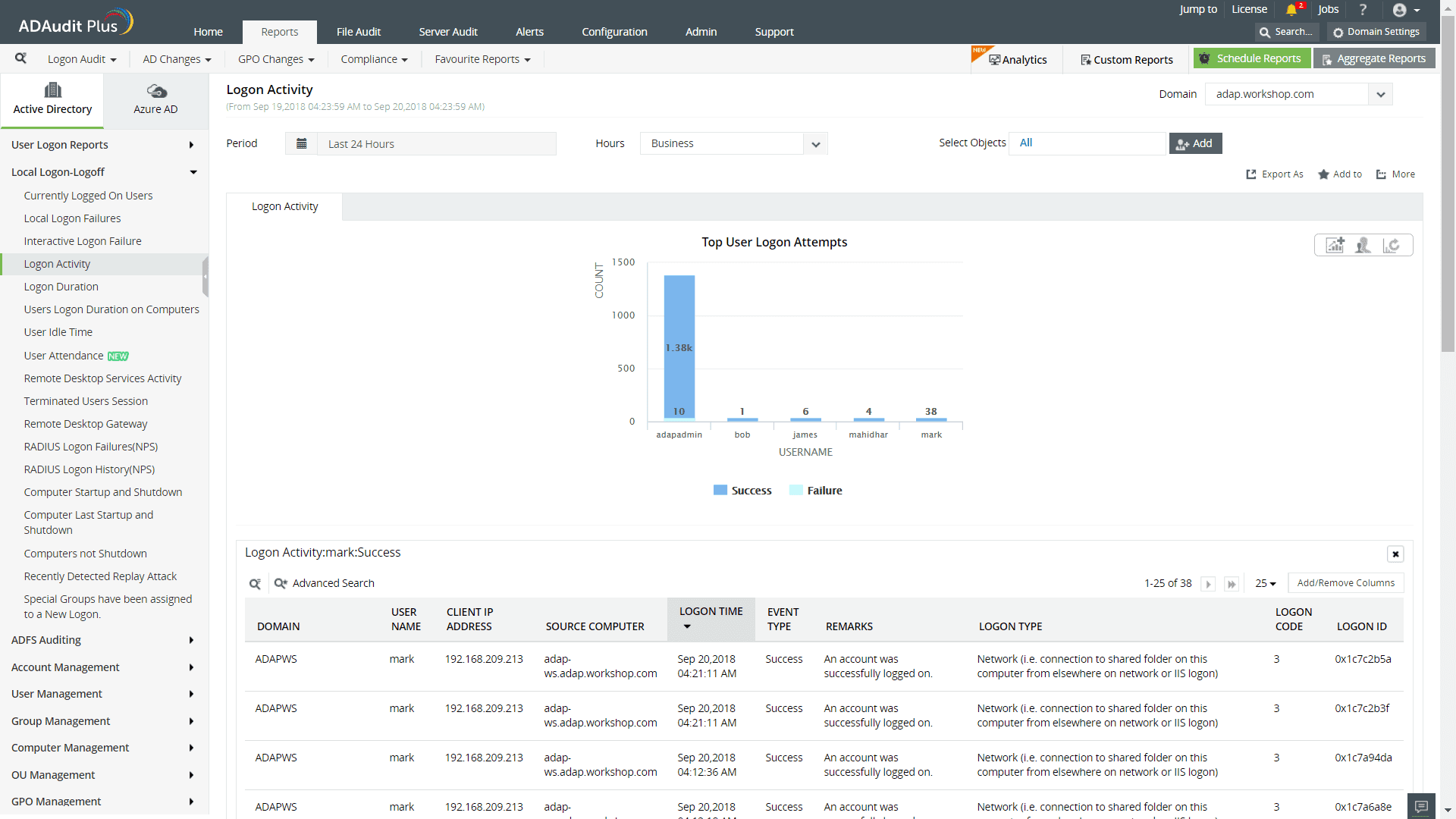

Produktvorstellung ADAudit Plus

Wir stellen Ihnen die Funktionen von ADAudit Plus gerne in einer unserer regelmäßigen Live-Demos vor - kostenlos und unverbindlich!

Falls die Art der Anmeldung oder der Abmeldezeitpunkt für Sie nicht relevant sind, können Sie einfach die folgenden Ereignis-IDs von Ihren Domain Controllern (DC) auswerten, um die Anmeldehistorie der Anwender zu finden:

- Ereignis-ID 4768 – Ein Kerberos-Authentifizierungsticket (TGT) wurde angefordert.

Dieses Ereignis wird erzeugt, wenn der Domain Controller ein Authentifizierungsticket (TGT) erteilt. Das bedeutet, dass ein Anwender den richtigen Benutzernamen und das richtige Passwort eingegeben hat und sein Konto die Status- und Restriktionsprüfungen bestanden hat. Wenn die Ticketanforderung fehlschlägt (das Konto ist deaktiviert, abgelaufen oder gesperrt; der Versuch liegt außerhalb der Anmeldezeiten usw.), dann wird dieses Ereignis als fehlgeschlagener Anmeldeversuch protokolliert. - Ereignis-ID 4771 – Fehler bei der Kerberos-Vorauthentifizierung.

Dieses Ereignis bedeutet, dass die Ticketanforderung fehlgeschlagen ist, so dass dieses Ereignis als fehlgeschlagene Anmeldung betrachtet werden kann.

Sie haben wahrscheinlich bemerkt, dass Anmelde- und Abmeldeaktivitäten mit unterschiedlichen Ereignis-IDs angegeben werden. Das bedeutet, dass Sie einen gemeinsamen Identifikator benötigen, um diese Ereignisse miteinander zu verknüpfen.

Die Logon-ID ist eine Zahl (die bis zum nächsten Neustart gleich bleibt), mit der sich die zuletzt gestartete Logon-Session identifizieren lässt. Jede nachfolgende Aktivität wird mit dieser ID gemeldet. Durch das Verknüpfen von An- und Abmeldeereignissen mit derselben Anmelde-ID können Sie die Anmeldungsdauer berechnen.

Die Grenzen nativer Auditing-Werkzeuge

- Alle lokalen Anmelde- und Abmeldeereignisse werden nur im Sicherheitsprotokoll der einzelnen Computer (Workstations oder Windows-Server), nicht in den Domain Controllern (DCs) aufgezeichnet.

- Die in den DCs aufgezeichneten Anmeldeereignisse enthalten zu wenig Daten, um erfolgreich zwischenunterschiedlichen Anmeldetypen („Interaktiv“, „RemoteInteraktiv“, „Netzwerk“, „Batch“, „Service“ etc.) zu unterscheiden.

- Abmeldeereignisse werden nicht in den Domain Controllern aufgezeichnet. Diese Angabe ist jedoch notwendig, um die Anmeldedauer bestimmter Nutzer zu ermitteln. Das bedeutet, dass Sie die Daten von allen Domain Controllern, Workstations und anderen Windows-Servern sammeln müssen, um eine vollständige Übersicht über alle An- und Abmeldeaktivitäten Ihrer Umgebung zu erhalten – ein mühsamer Prozess, der schnell in Frustration ausarten kann.

Eine einfachere Möglichkeit, um Anmeldeaktivitäten zu überwachen

Mit ADAudit Plus

Was wäre, wenn es eine deutlich einfachere Möglichkeit zum Überwachen von Anmeldeaktivitäten gäbe? Ein Tool wie ADAudit Plus überwacht bestimmte Anmeldeereignisse sowie aktuelle und vergangene Anmeldeaktivitäten und erstellt daraus eine übersichtliche Liste mit allen anmelderelevanten Änderungen.

ADAudit Plus bietet Ihnen jederzeit unter anderem Berichte zu:

- User-Logon-Historie

- Logon-Historie der Domain Controller

- Logon-Historie der Windows-Server

- Logon-Historie der Workstations

Diese Informationen werden auf einer leicht verständlichen Weboberfläche angezeigt, die statistische Daten in Form von Diagrammen, Grafiken sowie eine Liste mit vorkonfigurierten und individuellen Berichten darstellt.

Über ADAudit Plus

ADAudit Plus ist ein webbasiertes Change-Auditing-Tool, das alle Änderungen im Active Directory in Echtzeit überwacht:

- Zeichnen Sie alle Änderungen an Windows-AD-Objekten auf, einschließlich Usern, Gruppen, Computern, Gruppenrichtlinienobjekten und Organisationseinheiten.

- Überwachen Sie alle Logon-/Logoff-Aktivitäten der User, inklusive erfolgreichen und fehlgeschlagenen Anmeldeversuchen an Workstations im gesamten Netzwerk.

- Auditieren Sie Windows-Dateiserver, Failover Cluster, NetApp- und EMC-Speicher und dokumentieren Sie Änderungen an Dateien und Ordnern.

- Überwachen Sie Änderungen an Systemkonfigurationen, Programmdateien und Ordnern und sorgen Sie für lückenlose Dateiintegrität.

- Lassen Sie sich Änderungen an Windows-Servern, Druckern und USB-Geräten in der Ereignisübersicht anzeigen.

Weitere Active-Directory-Tipps: