Active-Directory-Tipp: So erkennen Sie, wer Dateien vom Dateiserver gelöscht hat

In diesem Tipp zeigen wir Ihnen, wie Sie herausfinden können, wer eine bestimmte Datei vom Dateiserver gelöscht hat. Wir stellen Ihnen dabei zwei mögliche Varianten vor: einmal mit Windows-Boardmitteln und einmal mit ADAudit Plus von ManageEngine.

Wenn Sie nachvollziehen möchten, wer Dateien von Ihren Dateiservern gelöscht hat, ist die Aktivierung des Auditings der erste Schritt. Durch das Auditing teilen Sie Windows mit, welche speziellen Änderungen Sie überwachen möchten, damit nur solche Ereignisse im Sicherheitsprotokoll (Security Logs) aufgezeichnet werden.

Produktvorstellung ADAudit Plus

Wir stellen Ihnen die Funktionen von ADAudit Plus gerne in einer unserer regelmäßigen Live-Demos vor - kostenlos und unverbindlich!

Schritte zur Aktivierung des Auditings

Um das Auditing für Objektzugriffs-Ereignisse zu aktivieren, führen Sie die folgenden Schritte aus:

A. Auditrichtlinien definieren

- Führen Sie die Datei gpmc.msc (Group Policy Management Console – Gruppenrichtlinien-Verwaltungskonsole) aus.

- Erstellen Sie ein neues Gruppenrichtlinienobjekt (neues GPO).

- Klicken Sie auf Bearbeiten, wechseln Sie dann zu Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Erweiterte Überwachungsrichtlinienkonfiguration > Überwachungsrichtlinien. Unter Überwachungsrichtlinien finden Sie spezifische Einstellungen zum Objektzugriff.

Objektzugriff:

- Dateisystem überwachen > Definieren > Erfolg und Fehlschlag

- Handleänderung überwachen > Definieren > Erfolg und Fehler - Zum Verknüpfen des neuen GPO mit Ihrer Domäne rechtsklicken Sie auf <Ihre Domäne>, wählen Vorhandenes Gruppenrichtlinienobjekt verknüpfen und wählen das gerade erstellte GPO aus.

Hinweis:

Die Default-Einstellungen von Windows sehen vor, dass Gruppenrichtlinien alle 90 Minuten aktualisiert werden. Wenn die Änderungen sofort umgesetzt werden sollen, können Sie eine Hintergrundaktualisierung sämtlicher Gruppenrichtlinieneinstellungen erzwingen, indem Sie folgenden Befehl über die Windows-Eingabeaufforderung ausführen: gpupdate /force

B. Systemzugriffskontrollliste (System Access Control List, SACL) definieren

Nachdem das GPO auf den Zielrechnern wirksam ist (etwa durch Ausführung von gpupdate), können Sie dort die System Access Control List (SACL) für NTFS-Objekte einrichten. Öffnen Sie dazu im Windows Explorer die Eigenschaften eines Verzeichnisses oder einer Datei und wechseln Sie im folgenden Dialog zur Registerkarte Sicherheit. Dort klicken Sie auf Erweitert. Im nächsten Dialog navigieren Sie dann zum Reiter Überwachung.

- Wechseln Sie zu Dateifreigabe überwachen, klicken Sie mit der rechten Maustaste, wählen Sie Eigenschaften. Im Sicherheit-Register wechseln Sie zu Erweitert > Überwachung, anschließend klicken Sie auf Hinzufügen.

- Ein weiteres Fenster erscheint, in dem Sie folgende Auswahlen treffen:

Prinzipal: Jeder

Typ: Alle

Anwenden auf: Diesen Ordner, Unterordner und Dateien - Wählen Sie dann Erweiterte Berechtigungen: Unterordner und Dateien löschen, Löschen

Zum Anzeigen der Ereignisse (Events) öffnen Sie die Ereignisanzeige, wechseln dort zu Windows-Protokolle > Sicherheit. Hier finden Sie Details zu sämtlichen Ereignissen, zu denen Sie ein Auditing aktiviert haben.

An dieser Stelle können Sie die Größe des Sicherheitsprotokolls definieren und auswählen, ob ältere Elemente bei Erreichen der maximalen Größe zugunsten aktueller Ereignisse überschrieben werden sollen.

Mit An- und Abmeldungsaktivitäten verknüpfte Ereignis-IDs

Ereignis-ID 4663 – Es wurde versucht, auf ein Objekt zuzugreifen

Die Ereignis-ID 4663 zeigt, dass eine bestimmte Aktion im Zusammenhang mit einem Objekt ausgeführt wurde. Das Objekt kann ein Dateisystem, Kernel, Registry-Objekt oder ein Dateisystemobjekt auf einem Wechseldatenträger oder einem Gerät sein.

Weitere Informationen finden Sie hier auf der englischen Website des Herstellers

Ereignis-ID 4660 – Ein Objekt wurde gelöscht

Um diese Ereignisse miteinander zu verknüpfen, werden gemeinsame Identifikatoren in diesem Fall übereinstimmende Prozess-IDs und Handle-IDs zu den Ereignis-IDs 4663 und 4660 verwendet. Auf diese Weise können Sie das gelöschte Objekt in den Ereignis-ID-4663-Details leichter erkennen.

Die Grenzen nativer Auditing-Werkzeuge

- Es gibt keinen zentralen Aufbewahrungsort für Überwachungsprotokolle für Änderungen (Change Audit Logs). Log-Dateien zu Datei- und Ordneraktivitäten werden lediglich im Sicherheitsprotokoll der einzelnen Computer (Workstations oder Windows-Server) aufgezeichnet.

- Bei Windows-Sicherheitsprotokollen gibt es eine Größenbeschränkung, die sich als großes Sicherheitsproblem erweisen kann.

- Windows stellt keine Ereignisberichte zur Verfügung und bietet nur eingeschränkte Möglichkeiten bei den Suchfiltern, was eine Ursachenanalyse (Root Cause Analysis) zur Herausforderung macht.

- Zuverlässige Echtzeit-Benachrichtigungen bei Vorfällen (Incidents) fehlen ebenso wie ein Bedrohungsreaktionssystem (Threat Response System).

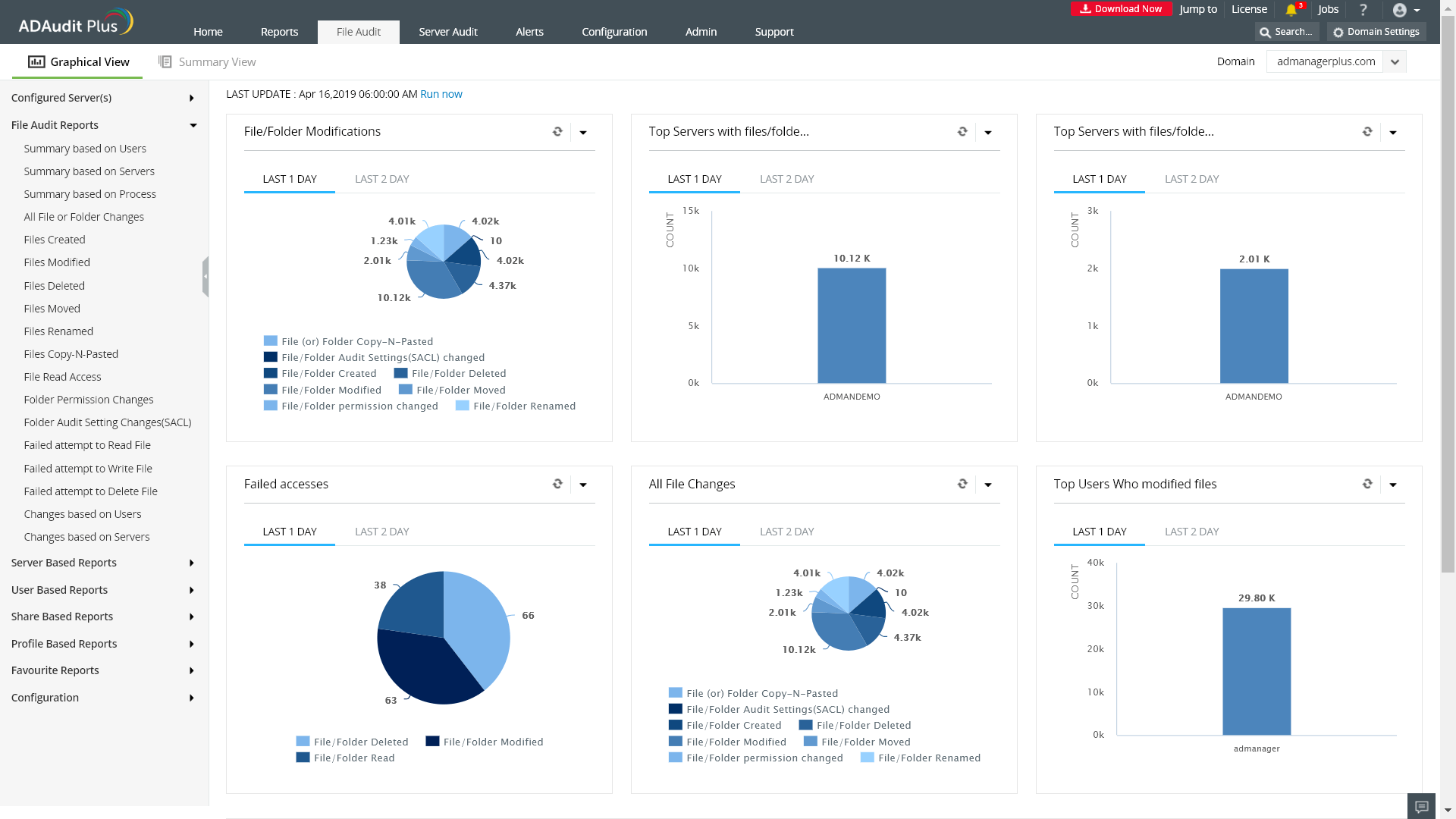

ADAudit Plus:

Eine einfachere Möglichkeit, um zu erkennen, wer Dateien von Ihren Dateiservern gelöscht hat

Ein gutes AD-Auditing-Tool wie ADAudit Plusüberwacht Windows-Dateiserver, Failover-Cluster, NetApp- und EMC-Speichergeräte und dokumentiert Änderungen an Dateien und Ordnern. Zudem unterstützt die Lösung dabei, Änderungen an Systemkonfigurationen, Programmdateien und Ordnern zu überwachen und stellt so die Dateiintegrität im gesamten Netzwerk sicher.

Mit ADAudit Plus können Sie unter anderem folgende Berichte jederzeit einsehen:

- Lesezugriffe auf Dateien

- Schreibzugriffe auf Dateien

- Änderungen an Dateien

- Erstellte, gelöschte, verschobene, umbenannte, kopierte und eingefügte Dateien

- Änderungen an Berechtigungen

- Fehlgeschlagene Zugriffsversuche – und mehr

Diese Informationen werden auf einer leicht verständlichen Weboberfläche angezeigt, die statistische Daten in Form von Diagrammen und Grafiken sowie eine Liste mit vorkonfigurierten und individuellen Berichten darstellt.

Über ADAudit Plus

ADAudit Plus ist ein webbasiertes Change-Auditing-Tool, das alle Änderungen im Active Directory in Echtzeit überwacht:

- Zeichnen Sie alle Änderungen an Windows-AD-Objekten auf, einschließlich Usern, Gruppen, Computern, Gruppenrichtlinienobjekten und Organisationseinheiten.

- Überwachen Sie alle Logon-/Logoff-Aktivitäten der User, inklusive erfolgreichen und fehlgeschlagenen Anmeldeversuchen an Workstations im gesamten Netzwerk.

- Auditieren Sie Windows-Dateiserver, Failover Cluster, NetApp- und EMC-Speicher und dokumentieren Sie Änderungen an Dateien und Ordnern.

- Überwachen Sie Änderungen an Systemkonfigurationen, Programmdateien und Ordnern und sorgen Sie für lückenlose Dateiintegrität.

- Lassen Sie sich Änderungen an Windows-Servern, Druckern und USB-Geräten in der Ereignisübersicht anzeigen.

Weitere Active-Directory-Tipps: