Data Leak Prevention (DLP)

Mit dem „Data Leak Prevention“-Modul von DataSecurity Plus schützen Sie sensible Daten vor einer Offenlegung oder einem Diebstahl. Erkennen, unterbinden und verhindern Sie Datenlecks über Endpoints (z. B. per USB-Anschluss, E-Mail oder Drucker) durch ein Sicherheits-Monitoring in Echtzeit.

Schutz vor Datenlecks

- Stellen Sie sicher, dass nur sichere Wechseldatenträger in Ihrem Unternehmen verwendet werden, indem Sie nicht verifizierte Geräte mithilfe von Sperrlisten blockieren.

- Verhindern Sie die Offenlegung von Daten, indem Sie risikoreiche Dateikopiervorgänge auf USB-Geräte und über lokale und Netzwerkfreigaben blockieren.

- Kontrollieren Sie granular die Nutzung verschiedener Endgeräte. Dazu gehören WLAN, Bluetooth, CD/DVD-Laufwerke etc.

- Verhindern Sie, dass Dateien mit hochsensiblen Daten als Anhang per E-Mail (Outlook) versendet werden.

- Erkennen Sie anormales Benutzerverhalten und verhindern Sie, dass Dateien über externe Speichergeräte entwendet werden.

- Um Datenlecks zu verhindern, können Sie Dateien löschen oder unter Quarantäne stellen, USB-Datenübertragungen stoppen oder aus anderen vordefinierten aktiven Abhilfemaßnahmen auswählen.

Schutz externer Geräte

- Überwachen Sie die Verwendung von Wechseldatenträgern und alle Aktivitäten zur Übertragung von Daten auf und von diesen Geräten, und erstellen Sie entsprechende Berichte.

- Erzwingen Sie eine selektive Kontrolle externer Speichermedien, indem Sie z. B. für verdächtige Geräte nur einen Lesezugriff gewähren, die Ausführung von Programmen auf USB-Geräten verhindern usw.

- Verwenden Sie Sperrlisten, um festzulegen und zu kategorisieren, welche Geräte nicht verwendet werden dürfen, und reduzieren Sie die Angriffsfläche.

- Verschaffen Sie sich einen Überblick darüber, wer, wann und von wo aus welche Geräte (USB, Kamera, microSD usw.) an die Endpoints Ihres Unternehmens angeschlossen hat.

- Verfolgen und analysieren Sie, wann eine kritische Datei auf oder von einem Wechseldatenträger kopiert wird.

Automatische Incident Response

- Sperren Sie USB-Anschlüsse umgehend, wenn Benutzer vertrauliche Inhalte darüber übertragen. Nachdem Sie den Vorfall untersucht haben, können Sie die Sperrung über die Benutzeroberfläche von DataSecurity Plus wieder aufheben.

- Kritische Sicherheitsvorfälle können Sie mit vordefinierten Abhilfemaßnahmen untersuchen und beheben, indem Sie z. B. Dateien löschen oder unter Quarantäne stellen.

- Ransomware-Angriffe lassen sich schnell erkennen und durch die Isolierung infizierter Endpoints sowie sofortige, benutzerdefinierte Warnmeldungen eindämmen.

- Untersuchen Sie Warnungen und analysieren Sie Gültigkeit, Kontext, Ausmaß und Schweregrad der erkannten Sicherheitsprobleme, bevor Sie Ihre Abhilfemaßnahmen auswählen.

- Nutzen Sie die verschiedenen vordefinierten DLP-Richtlinien, um kritische Sicherheitsprobleme frühzeitig zu erkennen und zu entschärfen.

- Informieren und warnen Sie Anwender mit Hilfe von Popup-Meldungen über kritische Richtlinienverletzungen.

Inhaltsbezogener Schutz

- Definieren Sie, welche Dateien und Ordner über Endgeräte freigegeben werden können und welche nicht, sowie welche Geräte nur eingeschränkt verwendet werden dürfen.

- Kombinieren Sie das Modul „Data Risk Assessment“ mit den DLP-Funktionen, um Dateien mit personenbezogenen Daten zu sichern und zu analysieren. Dazu gehören Details über den Eigentümer, den letzten Zugriff etc.

- Klassifizieren Sie Dateien in Kategorien wie „öffentlich“, „privat“, „vertraulich“ oder „geheim“, um vertrauliche Dateien mit hohem Risiko zu schützen.

- Identifizieren und erzwingen Sie angemessene Sicherheitsstufen für sensible Unternehmensdaten und erfüllen Sie mühelos DSGVO, HIPAA sowie andere Vorschriften.

- Verfolgen Sie alle Zugriffe und Änderungen an geschäftskritischen Inhalten. Erkennen Sie plötzliche Spitzen bei Kopier-, Lösch- oder Umbenennungsaktivitäten, die auf mögliche Dateimanipulationen hinweisen können.

- Definieren, verteilen und verwalten Sie verschiedene DLP-Richtlinien von einem zentralen Ort aus.

Workstation Auditing

- Überwachen Sie in Echtzeit alle Dateizugriffe und -änderungen an Ihren Windows-Endgeräten, einschließlich Erstellen, Löschen, Umbenennen, Ändern von Berechtigungen und mehr.

- Untersuchen Sie E-Mail-Aktivitäten (Outlook) und erfahren Sie bei Bedarf alle wichtigen Details zu verdächtigen Vorgängen.

- Sie erhalten einen detaillierten Audit-Trail für Kopier- und Einfüge-Vorgänge von Dateien über Netzwerkfreigaben, Workstations und externe Speichergeräte hinweg.

- Stellen Sie die Integrität wichtiger System-, Programm- und anderer Dateien sicher, indem Sie risikoreiche Änderungen an diesen Dateien überwachen und Warnmeldungen einrichten.

- Sammeln Sie Details zu allen Dateiaktivitäten über Browser, z. B. zu potenziellen Up- und Downloads durch Mitarbeiter.

- Überwachen Sie die Nutzung lokaler Druckserver und analysieren Sie, wer wann welche Dateien gedruckt hat. So können Sie schnell erkennen und überprüfen, wenn Dokumente gedruckt werden, die gegen DLP-Richtlinien verstoßen.

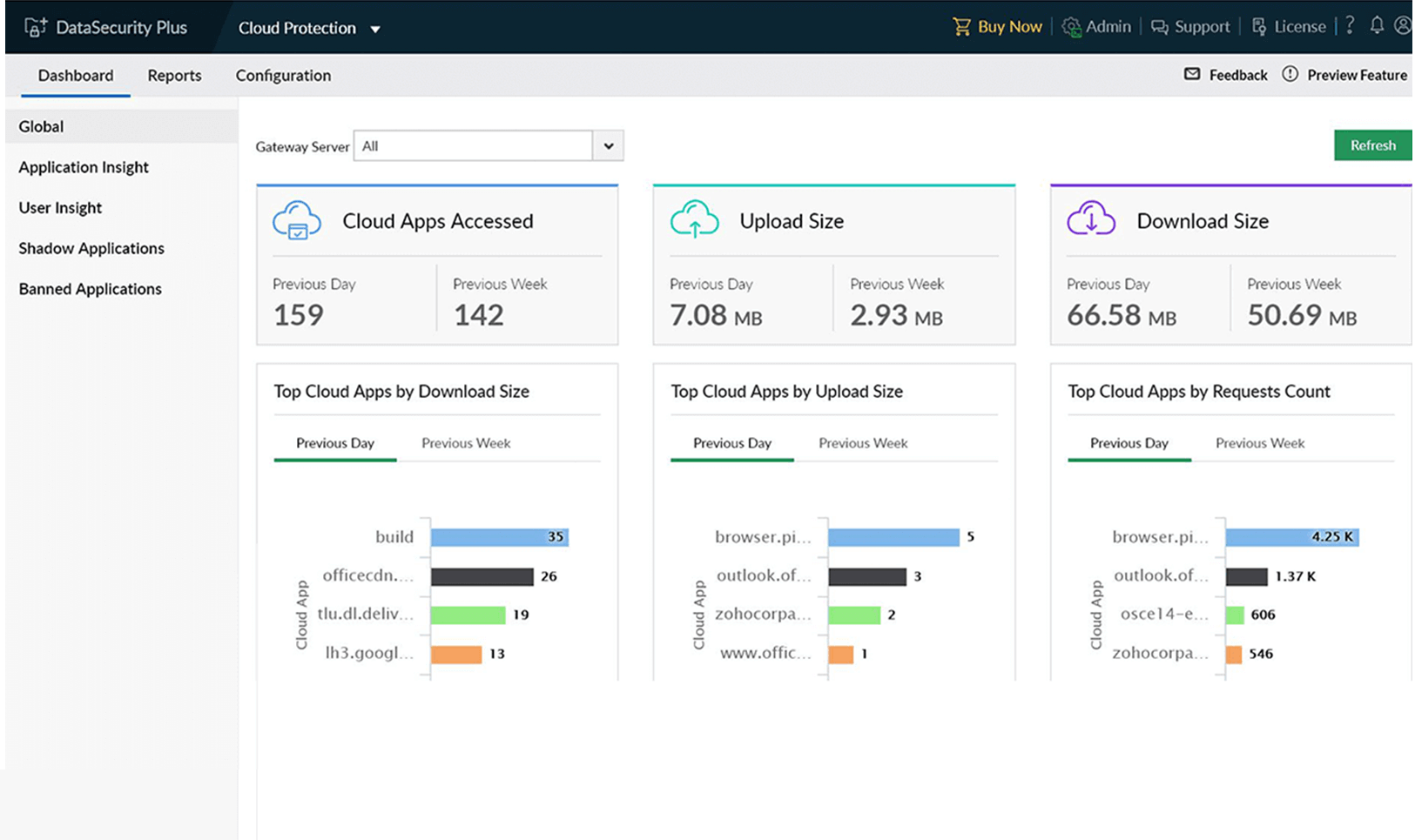

Cloud-Schutz

Mit dem kostenlosen Add-On „Cloud Protection“ können Sie mit Ihrem „Data Leak Prevention”-Modul von DataSecurity Plus auch die Nutzung von Cloud-basierten Diensten überwachen. Verfolgen Sie den Internetverkehr Ihres Unternehmens und setzen Sie Richtlinien durch, um Ihre Mitarbeitenden vor unangemessenen oder bösartigen Webinhalten zu schützen.

- Verhindern Sie den Zugriff Ihrer Mitarbeitenden auf unsichere Webinhalte wie Malware, Phishing, Spyware usw., indem Sie eine strikte URL-Filterung durchsetzen.

- Vergewissern Sie sich, dass alle verwendeten Cloud-Anwendungen mit den Sicherheitsrichtlinien Ihres Unternehmens übereinstimmen. Überwachen Sie die Nutzung von Schatten-Cloud-Anwendungen und die wichtigsten Geräte, die darauf zugreifen, um festzustellen, welches Risiko sie für die Sicherheit Ihres Unternehmens darstellen.

- Verfolgen Sie Datenfreigabemuster über Webanwendungen wie SharePoint, Exchange, OneDrive, DropBox, Box etc. mit Details darüber, wer die Anfrage wann und von wo aus gestellt hat.

- Überprüfen Sie fehlgeschlagene Zugriffsversuche auf autorisierte und nicht autorisierte Cloud-Anwendungen innerhalb Ihres Unternehmens.

- Analysieren Sie Anfragen an unverschlüsselte, gesperrte oder wenig vertrauenswürdige Cloud-Anwendungen auf Anzeichen von Missbrauch und Gefährdung.

- Regulieren Sie die Nutzung unerwünschter Webdienste und verbieten Sie produktivitätshemmende Cloud-Anwendungen wie Social Media, Video-Streaming, Online-Spiele und mehr.