Dateianalyse

Mit dem „File Analysis“-Modul von DataSecurity Plus können Sie Dateiberechtigungen untersuchen und den Speicherplatz optimieren. Führen Sie Metadatenanalysen durch, erkennen und analysieren Sie Sicherheitslücken in Dateien und optimieren Sie Ihre Datenspeicherung.

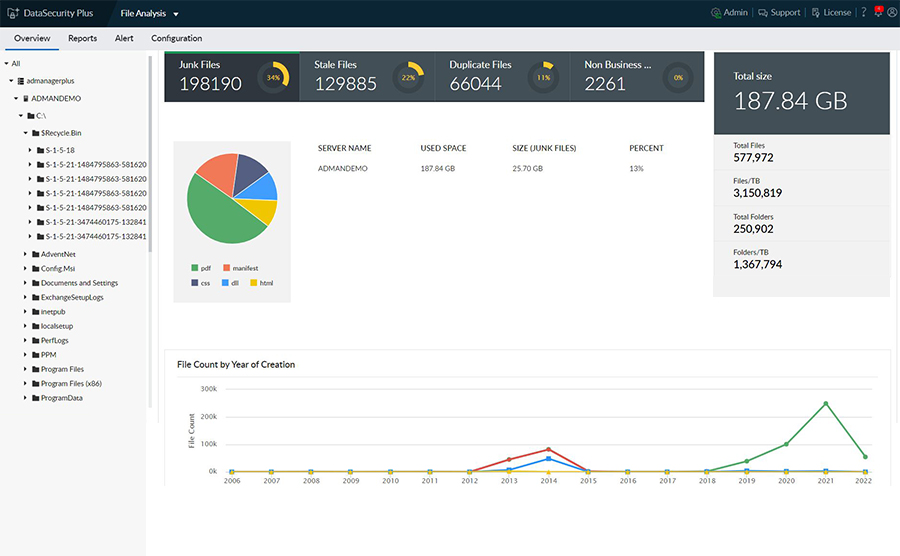

Analyse von ROT-Daten

- Ermitteln Sie redundante, veraltete und triviale Daten (Redundant, Obsolete/Outdated oder Trivial, kurz ROT) und entfernen Sie sie von Ihren Dateiservern, um Performance-Probleme im Hauptspeicher zu vermeiden.

- Lassen Sie sich bei Verstößen gegen die Speicherrichtlinien benachrichtigen, z. B. wenn Mitarbeiter große Dokumente, persönliche Dateien, Medien oder andere unwichtige Dateien speichern.

- Reduzieren Sie den Bedarf an zusätzlichem Speicherplatz, indem Sie Dateien ohne Geschäftswert löschen, z. B. verwaiste und temporäre Dateien.

- Analysieren Sie anhand aussagekräftiger Diagramme, wie viele veraltete, doppelte und nicht geschäftsrelevante Dateien jedes Jahr zu Ihrem Tier-1-Speicher hinzugefügt werden.

- Identifizieren und entfernen Sie leere Ordner, die im Besitz von Mitarbeitern sind oder von deinstallierter Software zurückgelassen wurden, um Speicherplatz freizugeben.

Verwaltung doppelter Dateien

- Verschaffen Sie sich mit dem Bericht „Duplicate Files“ einfach und schnell einen Überblick über redundante Dateien in Ihren Speichern.

- Vergleichen Sie Attribute wie Dateigröße, Datum der letzten Änderung und Dateiname, um doppelte Dateien genau zu identifizieren.

- Erfahren Sie, wie viele Kopien einer bestimmten Datei existieren, wo sie sich befinden, wer jede Kopie besitzt und weitere Details, die für eine einfache Analyse erforderlich sind.

- Optimieren Sie die Verwaltung doppelter Dateien, indem Sie die zu entfernenden Kopien auswählen und direkt aus dem Bericht löschen.

- Erstellen Sie mit Hilfe der Techniker-Audit-Berichte einen Audit-Trail, welcher Techniker eine doppelte Datei gelöscht hat.

Analyse der Speicherplatznutzung

- Verschaffen Sie sich einen schnellen Überblick über Ihre Speicherumgebung und analysieren Sie jeden Server, Ordner und jede Datei in der Strukturansicht.

- Für einen tieferen Einblick in die Speichernutzung können Sie alle Dateifreigaben, geöffneten Dateien, aktiven Sitzungen, Verbindungspunkte und vieles mehr auflisten.

- Erstellen Sie Berichte über Dateien mit einer bestimmten Dateierweiterung, die einem bestimmten Benutzer gehören oder andere Bedingungen erfüllen.

- Identifizieren Sie die Anwender, deren Dateien den meisten Speicherplatz beanspruchen, analysieren Sie die größten Dateien und leiten Sie die erforderlichen Abhilfemaßnahmen ein.

- Erhalten Sie Informationen über den Speicherort, die Größe und den Eigentümer versteckter Dateien. So können Sie sicherstellen, dass es sich um gutartige Dateien handelt und sie nicht von böswilligen Benutzern oder böswilliger Software versteckt wurden.

- Analysieren Sie die Größe der Dateifreigaben in Ihrer Domäne, die Anzahl der freigegebenen Dateien und Ordner sowie wer welche Berechtigungen hat.

Überprüfung der Sicherheitsberechtigungen

- Überprüfen Sie Zugriffsrechte und identifizieren Sie leicht ausnutzbare Schwachstellen mit den NTFS- und Freigabe-Berechtigungsberichten.

- Analysieren Sie Berechtigungen mit schnellen, bedarfsgerechten Berichten und stellen Sie sicher, dass Benutzer nur über rollenbasierte Zugriffsrechte verfügen.

- Identifizieren Sie privilegierte Benutzer mit uneingeschränktem Zugriff auf kritische Dateien, überprüfen Sie, ob sie diese Berechtigungen benötigen, und schränken Sie den Zugriff gegebenenfalls ein.

- Verschaffen Sie sich mit den Berichten zur Dateieigentümerschaft einen Überblick über die Anzahl, die Größe und den Speicherort der Dateien eines Benutzers.

- Lassen Sie sich regelmäßig Dateizugriffsberichte erstellen, um Sicherheitslücken zu erkennen und Ihre potenzielle Angriffsfläche zu verringern.

Analyse der Zugriffsrechte

- Identifizieren Sie gefährdete Dateien, beispielsweise solche, die sich im Besitz inaktiver Benutzerkonten befinden.

- Listen Sie Dateifreigaben auf, erstellen Sie Berichte über Freigabeberechtigungen und verfolgen Sie, wer welche Zugriffsrechte auf einen freigegebenen Ordner hat.

- Lassen Sie sich aussagekräftige Berechtigungsberichte per E-Mail zusenden. Überprüfen Sie kontinuierlich, ob das Least-Privilege-Prinzip in Ihrem Unternehmen eingehalten wird.

- Stellen Sie sicher, dass auf sensible und geschäftskritische Dateien nur von Benutzern mit legitimen Zugriffsrechten zugegriffen werden kann, und vermeiden Sie so Sanktionen.

- Identifizieren Sie ungültige Berechtigungsvererbung und andere Fälle von Berechtigungsinkonsistenzen, die es Benutzern ermöglichen, auf Daten zuzugreifen, auf die sie keinen Zugriff benötigen.

Identifizierung übermäßig gefährdeter Dateien

- Definieren Sie, welche Berechtigungen in Ihrer Umgebung unverhältnismäßig sind, um maßgeschneiderte Berichte zu erhalten, mit denen Administratoren übermäßig gefährdete Dateien leicht identifizieren können.

- Ermitteln Sie Dateisicherheitsrisiken, z. B. Benutzer, die vollen Zugriff auf eine Datei haben, die ihnen nicht gehört, oder Dateien, auf die jeder Mitarbeiter Zugriff hat.

- Identifizieren Sie Dateien, die sich im Besitz ehemaliger Mitarbeiter befinden. Analysieren Sie, ob diese Dateien noch relevant sind, und übertragen Sie bei Bedarf die Eigentümerschaft oder löschen Sie sie.

- Identifizieren Sie Verstöße gegen die Dateisicherheitsrichtlinien Ihres Unternehmens, z. B. Dateien, auf die ein Benutzer oder eine Gruppe uneingeschränkten Zugriff hat.

- Minimieren Sie die von Insidern ausgehende Bedrohung, indem Sie übermäßige Zugriffsrechte einschränken.