Tipps für die Einhaltung der CIS-Benchmarks mit Endpoint Central

Fehlerhaft konfigurierte IT-Assets können schwerwiegende Folgen wie Sicherheitslücken, Performance-Probleme oder Compliance-Verstöße nach sich ziehen. Doch gerade in hoch dynamischen IT-Umgebungen, in denen ständig neue Systeme und Software hinzugefügt werden, kann es vorkommen, dass deren Standardkonfigurationen aus Zeit- und Ressourcenmangel beibehalten werden – obwohl diese nicht die sichersten sind.

Die CIS-Benchmarks des US-amerikanischen Center for Internet Security (CIS) bieten IT-Abteilungen mit bewährten Best Practices eine wertvolle Orientierungshilfe bei der sicheren Konfiguration von IT-Systemen. Über 300 Empfehlungen helfen dabei, die IT-Sicherheit zu erhöhen, Compliance-Vorgaben effizient zu erfüllen und so das Unternehmen vor Risiken zu schützen.

Um IT-Administratoren bei der Einhaltung dieser umfangreichen Empfehlungen zu unterstützen, enthalten die Endpoint-Management- & -Security-Lösung Endpoint Central von ManageEngine sowie die Schwachstellen-Management-Lösung Vulnerability Manager Plus eine Reihe an CIS-Compliance-Features. Damit können Sie Ihre Endpoints automatisiert und regelmäßig auf alle anwendbaren CIS-Benchmarks überprüfen, Verstöße sofort erkennen und erhalten zudem Vorschläge für detaillierte Korrekturmaßnahmen.

Wir haben die wichtigsten Tipps zur CIS-Compliance mit Endpoint Central bzw. Vulnerability Manager Plus für Sie zusammengestellt:

1. Die CIS-Compliance-Features in Endpoint Central bzw. Vulnerability Manager Plus

2. Schritt für Schritt zur CIS-Compliance

- Schritt 1: Gruppen mit Compliance-Richtlinien erstellen

- Schritt 2: Richtlinien und Gerätegruppen verknüpfen und Audits planen

- Schritt 3: Audits durchführen und die Compliance verbessern

3. Zusatztipp: CIS-Compliance-Report in Endpoint Central / Vulnerability Manager Plus

Produktvorstellung Endpoint Central

Wir stellen Ihnen die Funktionen von Endpoint Central gerne in einer unserer regelmäßigen Live-Demos vor - kostenlos und unverbindlich.

Worum geht es bei den CIS-Benchmarks und der CIS-Compliance?

Die CIS-Benchmarks sind eine Sammlung von Best Practices zur sicheren Konfiguration von IT-Systemen, entwickelt vom Center for Internet Security (CIS) in Zusammenarbeit mit Experten weltweit. Sie bieten praxisorientierte Empfehlungen für Sicherheitsstandards von Anwendungen, Betriebssystemen, Servern und Datenbanken, um diese zu optimieren und Sicherheitslücken zu vermeiden. Die Einhaltung der CIS-Benchmarks, auch als CIS-Compliance bekannt, hilft Unternehmen, ihre Systeme nach höchsten Sicherheitsstandards zu konfigurieren und gleichzeitig regulatorische Anforderungen effizient zu erfüllen.

1. Die CIS-Compliance-Features in Endpoint Central bzw. Vulnerability Manager Plus

Endpoint Central und Vulnerability Manager Plus bieten vorkonfigurierte, sofort einsatzbereite CIS-Richtlinien, die regelmäßig auf der Grundlage der neuesten CIS-Benchmarks aktualisiert werden. Diese Richtlinien enthalten die empfohlenen Konfigurationen für Betriebssysteme wie Windows und Linux, die Microsoft Office-Suite sowie geschäftskritische Software. Damit können Sie die Konfigurationen Ihrer Systeme einfach überprüfen und optimale Sicherheitsstandards umsetzen.

Automatisierte Audits für verschiedene Systeme können individuell geplant werden (monatlich, wöchentlich oder täglich) und informieren sofort über jeden Verstoß. Um die Behebung von Richtlinienverstößen zu erleichtern, gibt Endpoint Central bzw. Vulnerability Manager Plus detaillierte, schrittweise Anleitungen.

Da viele Compliance-Richtlinien (z. B. PCI DSS oder FISMA) bei den Konfigurationsempfehlungen auf die CIS-Benchmarks verweisen, eignen sich die Audits hervorragend, um sowohl die neuesten Sicherheitsanforderungen als auch Audit-Ziele zu erfüllen.

Ein weiterer Vorteil: Durch die Implementierung der optimalen Konfigurationen gemäß den CIS-Benchmarks werden unnötige Dateien entfernt, ungenutzte Ports geschlossen und leistungsmindernde Dienste deaktiviert – und so die Effizienz Ihrer Systeme gesteigert.

Hinweis:

Die komplette Liste der CIS-Benchmarks, die Endpoint Central bzw. Vulnerability Manager Plus unterstützt, finden Sie hier auf der englischen Website des Herstellers.

2. Schritt für Schritt zur CIS-Compliance

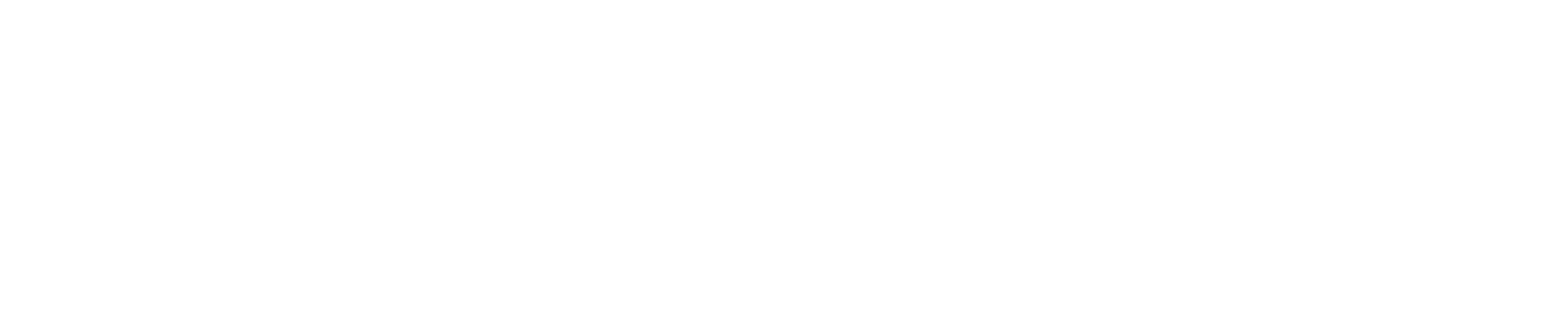

Schritt 1: Gruppen mit Compliance-Richtlinien erstellen

Um redundante Scans zu vermeiden, sollten Sie im ersten Schritt die Richtlinien gruppieren: Dadurch werden Ihre Zielcomputer gleichzeitig auf die Einhaltung mehrerer CIS-Benchmark-Richtlinien überprüft. Alternativ stehen sofort verfügbare Richtliniengruppenvorlagen zur Verfügung, die CIS-Richtlinien basierend auf Betriebssystem- und Benchmark-Profilebenen konsolidieren.

So erstellen Sie eine Richtliniengruppe:

- Melden Sie sich bei Endpoint Central an und gehen Sie zu Bedrohungen und Patches > Konformität > Richtliniengruppen. (Bei Vulnerability Manager Plus fehlt die Navigationsebene „Bedrohungen und Patches“. Gehen Sie daher bitte zu Konformität > Richtliniengruppen.)

- Klicken Sie auf „Richtliniengruppe erstellen“ und wählen Sie die passende Plattform (Windows / Linux) aus dem Dropdown-Menü.

- Vergeben Sie einen Namen für die Richtliniengruppe und wählen Sie aus den verfügbaren Richtlinien die CIS-Compliance-Richtlinien aus, die Sie in einer Gruppe zusammenfassen möchten.

Tipp:

Klicken Sie auf eine Richtlinie, um sich deren Details anzeigen zu lassen.

- Klicken Sie auf „Gruppe erstellen“.

Hinweis:

Compliance-Audits können nur auf Zielsystemen durchgeführt werden, deren Betriebssystem mit dem der Richtlinie übereinstimmt. Daher sollten Richtlinien nach Betriebssystem gruppiert werden, damit sie sich den passenden Zielen zuordnen lassen.

Zusatztipp:

Unter „Integrierte Vorlagen“ finden Sie die vorkonfigurierten Richtliniengruppenvorlagen. Klicken Sie neben der gewünschten Vorlage auf „Zu Richtliniengruppen hinzufügen“, um sie für Audits zu verwenden. Die Vorlagen sind dann unter „Richtliniengruppen“ verfügbar.

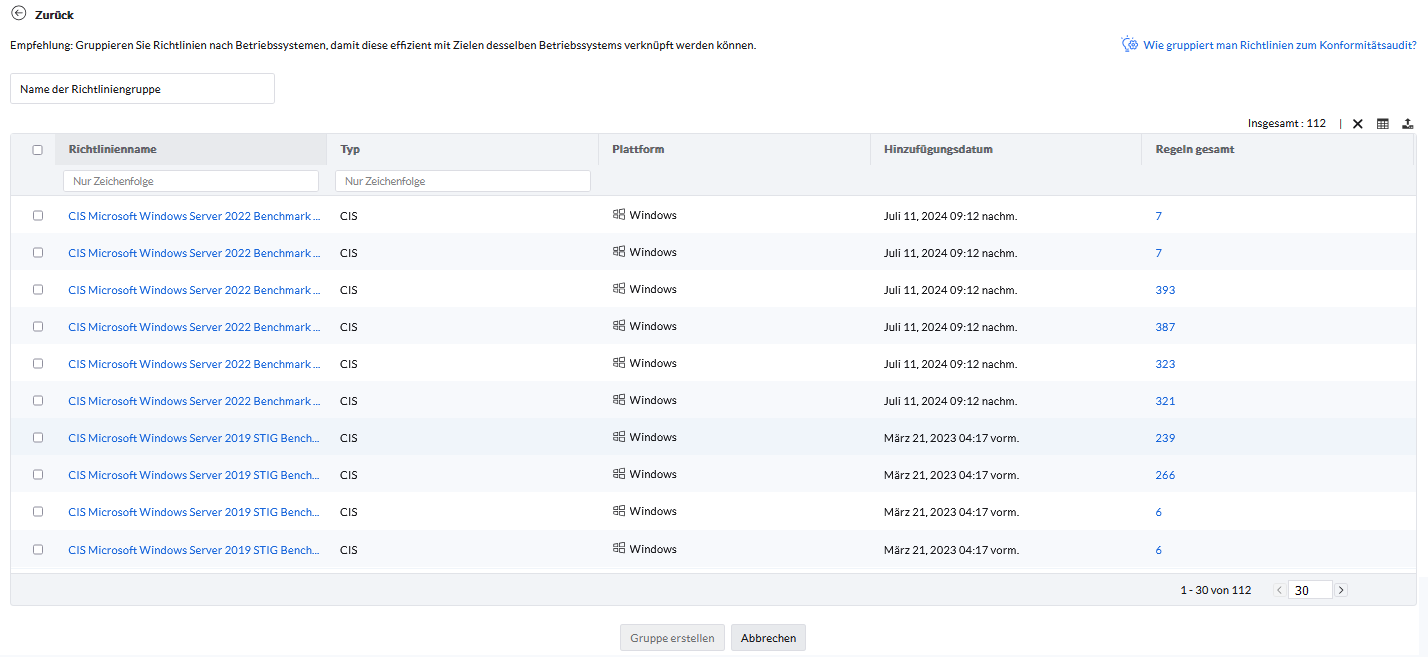

Schritt 2: Richtlinien und Gerätegruppen verknüpfen und Audits planen

Nach der Erstellung einer Richtliniengruppe ordnen Sie diese der gewünschten Zielgruppe (benutzerdefinierte Gruppe von Systemen) zu und planen Audit-Scans in der Häufigkeit und zum Zeitpunkt Ihrer Wahl. Die Sicherheitskonfigurationen Ihrer Zielsysteme werden dann regelmäßig auf die Einhaltung der CIS-Richtlinien überprüft. Sie können sich auch benachrichtigen lassen, wenn sich der Audit-Status ändert.

So verknüpfen Sie Richtlinien und Zielgruppen und planen Audits:

- Klicken Sie in Endpoint Central auf den Tab „Bedrohungen und Patches“ (Dieser Schritt entfällt in Vulnerability Manager Plus). Gehen Sie zu Konformität > Ziele verknüpfen und auditieren.

- Klicken Sie auf „Audit erstellen“.

- Wählen Sie bei „Gruppenname“ die gewünschte Zielgruppe aus der Dropdown-Liste.

- Wählen Sie unter „Richtliniengruppen zum Auditieren des Ziels verknüpfen“ eine oder mehrere Richtliniengruppen aus.

- Unter „Überprüfung planen“ legen Sie die Häufigkeit (einmalig, bestimmte Tage, wöchentlich oder monatlich) und den Startzeitpunkt des Scans fest.

- Klicken Sie auf „Benachrichtigungen aktivieren“, wenn Sie über Änderungen des Audit-Status informiert werden möchten:

- Bei „E-Mail-Benachrichtigung alle [x] Stunden für [x] Tage“ können Sie angeben, wie oft Sie benachrichtigt werden möchten.

- Geben Sie bei „E-Mail-Adresse zur Benachrichtigung“ die Adresse ein, an die die Nachrichten gesendet werden sollen.

- Klicken Sie auf „Speichern“. Der erste Audit-Scan wird dann gemäß Zeitplan durchgeführt. Wenn Sie auf „Speichern und scannen“ klicken, wird der Scan sofort und anschließend nach dem festgelegten Zeitplan durchgeführt.

Hinweis:

Falls Sie noch keine benutzerdefinierte Gruppe erstellt haben, können Sie dies nachholen, indem Sie auf „Zielgruppe erstellen“ klicken. Ausführliche Informationen zur Erstellung von Zielgruppen finden Sie hier auf der englischen Website des Herstellers.

Schritt 3: Audits durchführen und die Compliance verbessern

Sobald das erste Audit für eine Zielgruppe durchgeführt wurde, können die Ergebnisse der Compliance-Audits in Endpoint Central bzw. Vulnerability Manager Plus eingesehen und analysiert werden. Verschiedene Ansichten helfen dabei, einen vollständigen Überblick über den Status der Systeme zu erhalten und gezielt Verbesserungsmaßnahmen zu ergreifen.

So kann beispielsweise die allgemeine CIS-Compliance jeder Zielgruppe angezeigt oder einzelne Systeme oder Richtlinien detailliert überprüft und die gefundenen Verstöße gezielt behoben werden. Dabei stehen folgende Ansichten zur Auswahl:

1. Zielgruppen-Ansicht

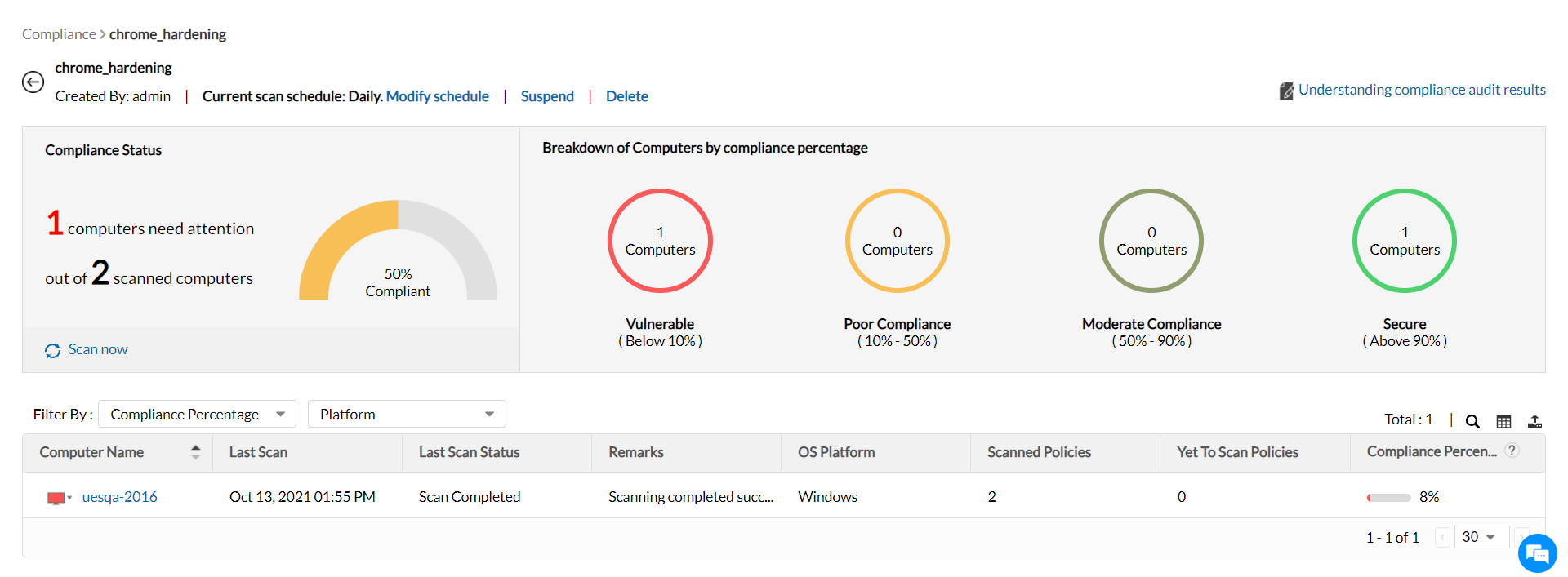

Um zur Zielgruppen-Ansicht zu gelangen, klicken Sie unter „Ziele verknüpfen und auditieren“ auf die Zielgruppe, deren Ergebnisse Sie sehen wollen.

Die Zielgruppen-Ansicht gibt einen umfassenden Überblick über den Compliance-Status der Gruppe. Hier sehen Sie die Anzahl der nicht sicheren Computer, die Compliance-Verteilung innerhalb der Gruppe sowie den Compliance-Prozentsatz jedes Systems. Diese Ansicht hilft, Schwachstellen schnell zu identifizieren und gezielt Verbesserungsmaßnahmen zu ergreifen.

Die Zielgruppen-Ansicht enthält folgende Elemente:

- Stand der Zulassungskonformität:

Der Prozentsatz zeigt den Anteil der Systeme, die als sicher gelten (d. h. Systeme, die mindestens 90 % der Compliance-Anforderungen erfüllen). Dieser Wert entspricht dem Gesamt-Compliance-Prozentsatz der Zielgruppe.

- Computeraufschlüsselung nach Konformitätsprozentsatz:

Hier wird detailliert aufgeschlüsselt, welche Systeme welchen Compliance-Prozentsatz erreicht haben. - Tabelle mit Computern in der Zielgruppe:

Dieser Abschnitt enthält Details wie die Betriebssystemplattform, gescannte und noch zu scannende Richtlinien und den Compliance-Prozentsatz für jeden einzelnen Computer. Der Compliance-Prozentsatz gibt an, welchen Anteil der zugeordneten Richtlinien das Gerät beim Scan erfüllt hat.

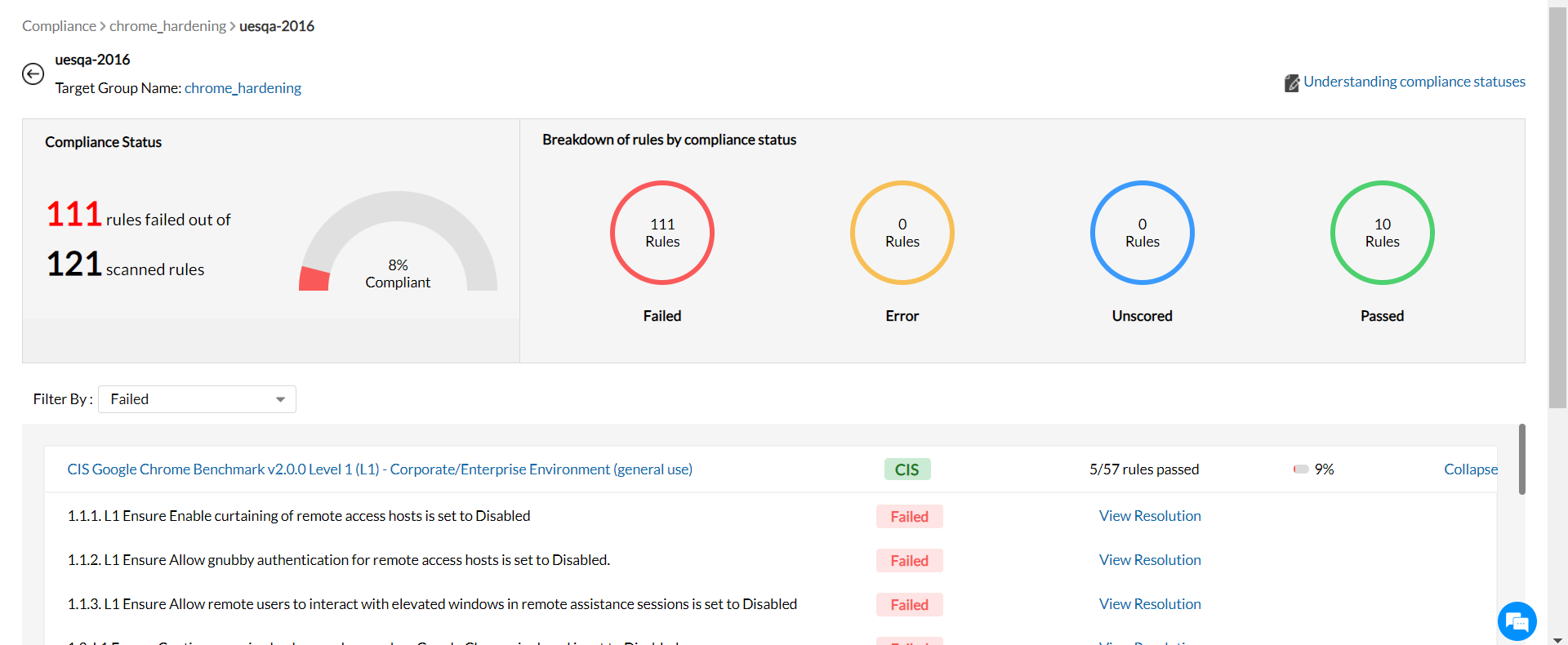

2. Einzelansicht eines Computers

Für detaillierte Informationen zu einem bestimmten Computer klicken Sie in der Zielgruppenansicht auf den gewünschten Computer in der Liste.

Die Computer-Ansicht zeigt den Compliance-Prozentsatz des Computers, eine Aufschlüsselung der Empfehlungen nach Compliance-Status, den Compliance-Prozentsatz des Computers pro Richtlinie sowie die Regeln, gegen die pro Richtlinie verstoßen wurde.

Die Computer-Ansicht enthält folgende Elemente:

- Stand der Zulassungskonformität:

Hier sehen Sie, wie viele Regeln mit diesem Computer verknüpft sind und gegen wie viele davon das Gerät verstößt. Der angezeigte Compliance-Prozentsatz gibt an, wie viel Prozent der Regeln der Computer beim Scan erfüllt hat.

- Regelaufschlüsselung nach Konformitätsstatus:

Dieser Abschnitt zeigt die für den Computer geltenden Regeln, kategorisiert nach Compliance-Status:- Fehlgeschlagen: Regeln, die vom Computer nicht eingehalten wurden

- Fehler: Regeln, die beim Scannen nicht verarbeitet werden konnten

- Unbewertet: Diese Regeln zählen zur Gesamtzahl der Regeln einer Richtlinie, ihr Ergebnis wird jedoch nicht in den Compliance-Prozentsatz einbezogen.

- Bestanden: Regeln, die erfolgreich eingehalten wurden

- Tabelle mit Richtlinien:

Hier sind alle Richtlinien aufgelistet, die für den Computer gelten, sowie der Anteil der erfüllten Regeln und der Compliance-Prozentsatz pro Richtlinie.

Über die Filter-Option („Filtern nach“ „Fehlgeschlagen”) lassen sich beispielsweise alle nicht erfüllten Regeln aus allen Richtlinien anzeigen.

Wenn Sie mehr über die Behebung eines Verstoßes wissen möchten, klicken Sie in der Zeile mit der entsprechenden Regel auf „View Resolution“. Dies öffnet ein Popup-Fenster mit detaillierten Schritten zur Implementierung des empfohlenen Werts.

Hinweis:

In den CIS Benchmarks gibt es „bewertete“ und „nicht bewertete“ Regeln. „Bewertete“ Regeln sind für die CIS-Compliance verpflichtend. Werden sie nicht eingehalten, senkt das den Compliance-Prozentsatz. Empfehlungen, die als „nicht bewertet“ eingestuft werden, haben hingegen keine Auswirkung auf den Compliance-Prozentsatz.

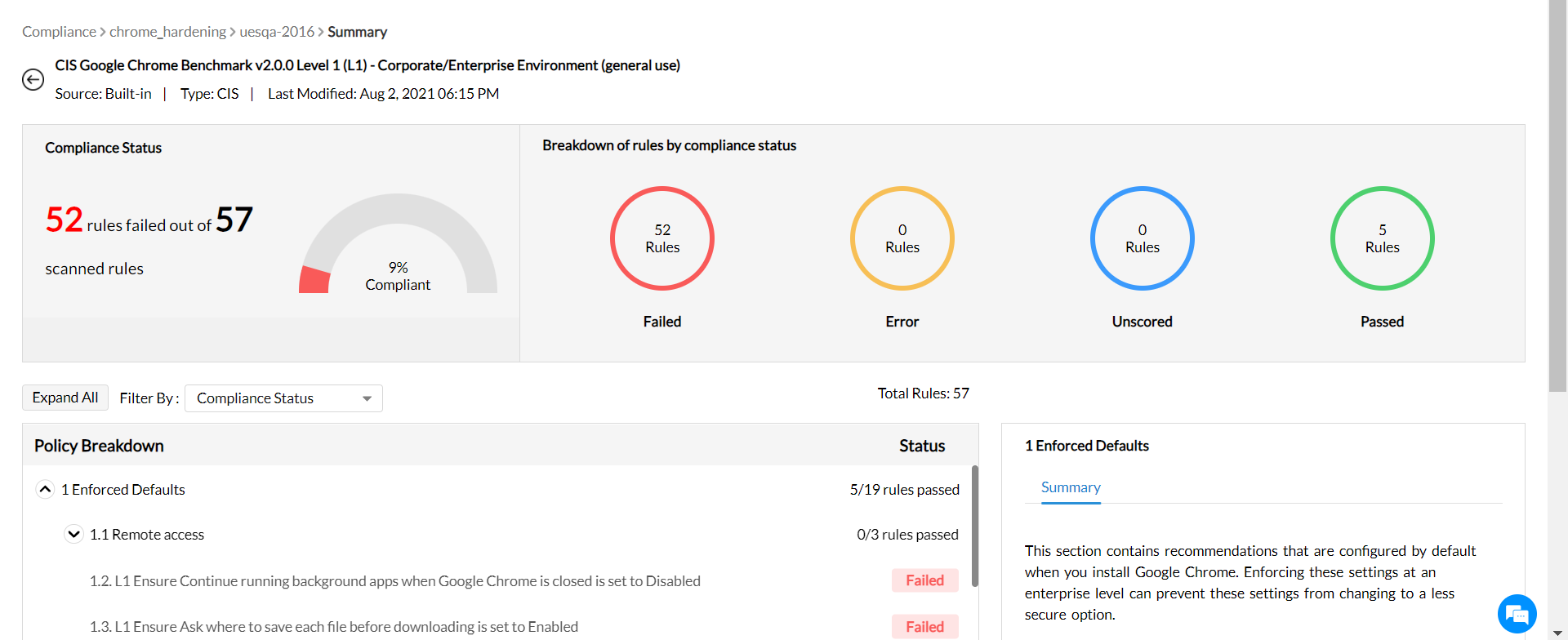

3. Einzelansicht der CIS-Richtlinien

Um den Compliance-Status eines Computers auf Basis der einzelnen Regeln zu analysieren, klicken Sie in der Computer-Ansicht auf eine der in der Tabelle aufgelisteten Richtlinien.

Diese Ansicht bietet Einblicke in den Konformitätsprozentsatz des Computers pro Richtlinie, die Anzahl der Empfehlungen (Regeln), gegen die verstoßen wurde, sowie eine Zusammenfassung und Begründung sowie detaillierte Abhilfemaßnahmen für jeden Verstoß.

Die Richtlinienansicht enthält folgende Elemente:

- Stand der Zulassungskonformität:

Dieser Abschnitt gibt an, wie viele Regeln der ausgewählten Richtlinie der Computer nicht einhält. Zudem sehen Sie den Compliance-Prozentsatz mit der Richtlinie. - Regelaufschlüsselung nach Konformitätsstatus:

Hier wird angezeigt, wie viele Regeln der Richtlinie welchen Compliance-Status haben.

- Richtlinienaufschlüsselung:

Dieser Abschnitt enthält eine detaillierte Auflistung aller Regeln der ausgewählten Richtlinie. Diese sind thematisch nach den Komponenten gruppiert, die sie betreffen (z. B. Passwortrichtlinien, Richtlinien für Kontosperrungen).

Mit einem Klick auf eine Überschrift werden die zugehörigen Regeln angezeigt. Neben jeder Regel wird der Compliance-Status angezeigt.

Wenn Sie auf eine Regel klicken, wird rechts eine detaillierte Zusammenfassung mit Erläuterung sowie Empfehlungen zur Fehlerbehebung (Tab „Korrektur“) angezeigt. Letztere enthält detaillierte Schritte zur Implementierung des empfohlenen Werts auf dem Computer.

3. Zusatztipp: CIS-Compliance-Report in Endpoint Central / Vulnerability Manager Plus

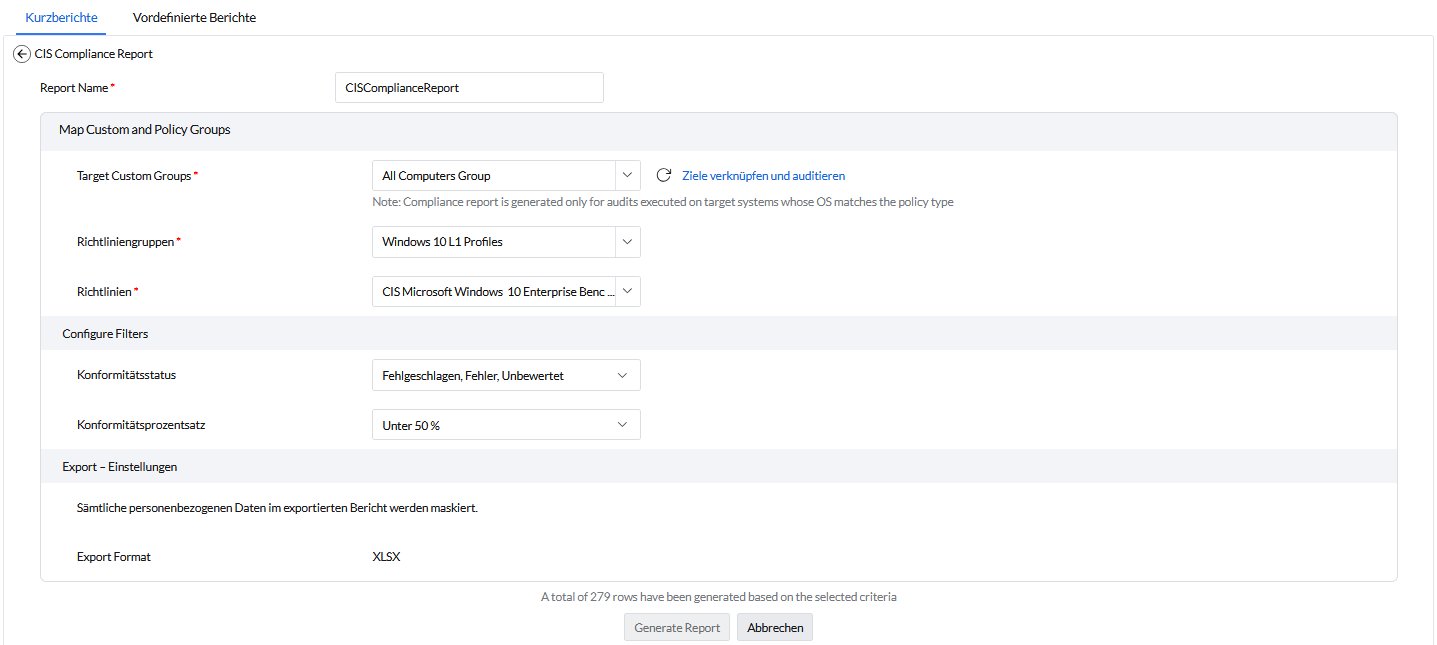

Der CIS-Compliance-Bericht von Endpoint Central oder Vulnerability Manager Plus gibt einen Überblick in den Compliance-Status eines bestimmten Profils auf allen Computern in einer benutzerdefinierten Gruppe.

Mit diesem Bericht können Sie schnell und einfach nicht konforme Computer identifizieren und Korrekturmaßnahmen ergreifen, um die Einhaltung der Compliance-Standards zu gewährleisten.

So wird der CIS-Compliance-Bericht erstellt:

- Klicken Sie in Endpoint Central auf den Tab „Bedrohungen und Patches“. Gehen Sie zu Berichte > Sonstige Berichte > Bedrohungs- und Patchberichte > CIS Compliance Report. (In Vulnerability Manager Plus klicken Sie auf Berichte > Kurzberichte > CIS Compliance Report.)

- Klicken Sie auf „Create Report”.

- Vergeben Sie einen Namen für Ihren Report unter „Report Name”.

- Unter „Map Custom and Policy Groups” wählen Sie bei „Target Custom Groups“ die Zielgruppen aus, die im Bericht enthalten sein sollen. Analog gehen Sie bei „Richtliniengruppe“ bzw. „Richtlinien“ vor und wählen die gewünschte Gruppe an Richtlinien bzw. einzelne Richtlinien aus.

- Im Abschnitt „Configure Filters“ können Sie festlegen, welcher Compliance-Status („Konformitätsstatus“) im Report enthalten sein soll („Alle“, „Fehlgeschlagen“, „Fehler“, „Unbewertet“, „Bestanden“). Bei „Konformitätsprozentsatz“ können Sie festlegen, ob Sie alle Ergebnisse oder nur solche mit einem bestimmten Compliance-Prozentsatz („Unter 10 %“, „10-50 %“, „Unter 50 %“, „50-90 %“ oder „Über 90 %“) in den Bericht aufnehmen möchten.

- Klicken Sie anschließend auf „Generate Report“, um den Bericht zu erstellen und im XLSX-Format herunterzuladen.

4. Sicherheitstipp: Die „System Quarantine Policy“ in Endpoint Central bzw. Vulnerability Manager Plus

Die Netzwerkzugangskontrolle (Network Access Control (NAC)) ist ein wichtiger Bestandteil der IT-Sicherheit und schützt Unternehmensdaten vor unbefugtem Zugriff. Endpoint Central bzw. Vulnerability Manager Plus ermöglicht es Ihnen, die Netzwerkzugangskontrolle mit der „System Quarantine Policy“ zu konfigurieren. Auf diese Weise können Sie den Zugriff auf Unternehmensdaten auf die als sicher eingestuften Endpoints beschränken.

Mit der „System Quarantine Policy“ lassen sich nicht konforme oder auffällige Systeme automatisch und in Echtzeit identifizieren, unter Quarantäne stellen und vom Netzwerk isolieren. Das minimiert Sicherheitsrisiken und verbessert die allgemeine Sicherheitslage Ihres Unternehmens.

Neben der Möglichkeit, unsichere Endpoints zu blockieren, bietet die „System Quarantine Policy“ auch wertvolle Informationen zu den Systemen in Ihrem Netzwerk, die gegen Compliance-Regeln verstoßen. Sie können beispielsweise folgende Verstöße erkennen:

- Fehlende Betriebssystem-Patches

- Software, die gegen die Compliance-Vorgaben verstößt

- Dienste, die gegen die Compliance-Vorgaben verstoßen

- Sicherheitslücken

- Verstöße bei Registry-Werten und -Pfaden sowie bei Ordner- und Dateipfaden oder Dateiversionen

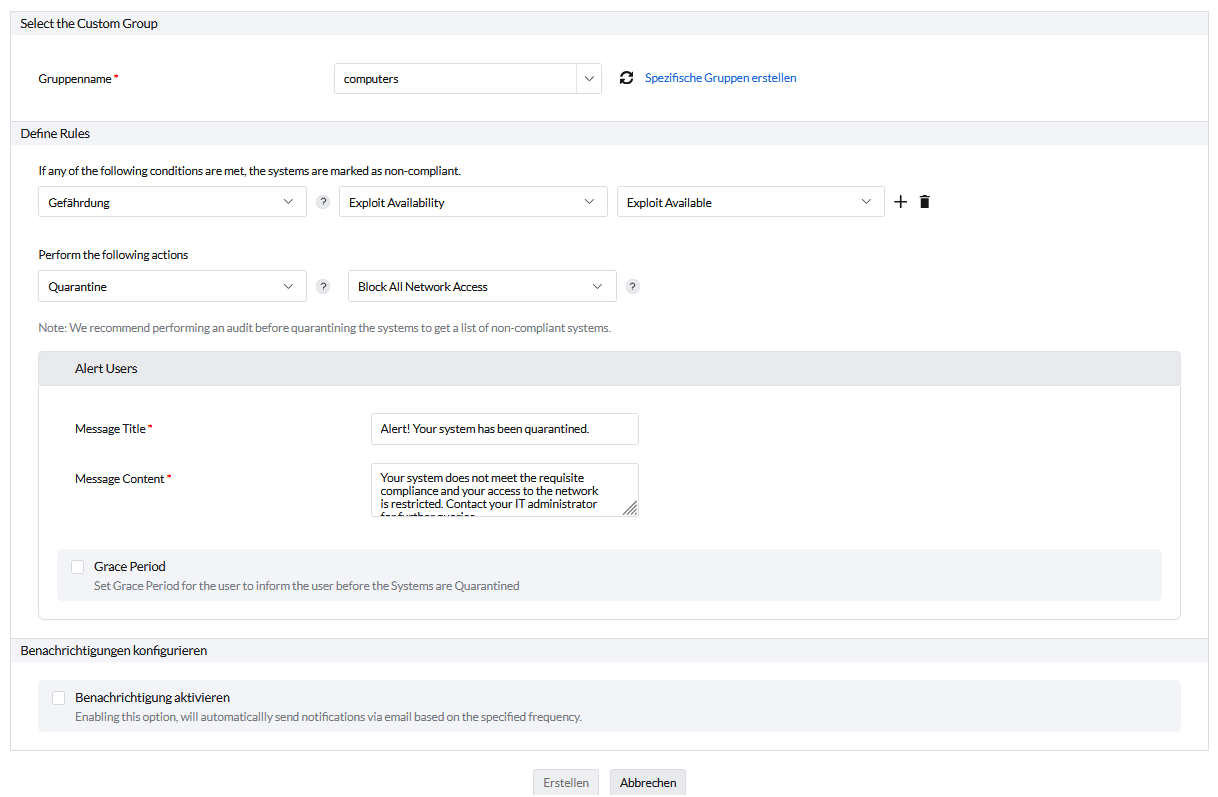

So erstellen Sie eine Systemquarantäne-Richtlinie:

- Klicken Sie in Endpoint Central auf den Tab „Bedrohungen und Patches“. Gehen Sie zu Bedrohungen und Patches > Konformität > System Quarantine Policy. (Bei Vulnerability Manager Plus fehlt die Navigationsebene „Bedrohungen und Patches“. Gehen Sie daher bitte zu Konformität > System Quarantine Policy.)

- Klicken Sie auf „Richtlinie erstellen“.

- Wählen Sie bei „Gruppenname“ die benutzerdefinierte Gruppe aus, für die diese Systemquarantäne-Richtlinie bereitgestellt werden soll.

- Im nächsten Abschnitt („Define Rules“) legen Sie die Regeln fest, die bei den Compliance-Audits überprüft werden sollen.

- Entscheiden Sie, ob Sie nur die Einhaltung der Vorschriften überprüfen oder nicht konforme Systeme unter Quarantäne stellen möchten:

- „Audit Only“: Die Einhaltung der Vorschriften wird lediglich überprüft. Falls gewünscht, können Sie eine Warnmeldung für betroffene Anwender festlegen.

- „Quarantine“: Nicht konforme Systeme werden unter Quarantäne gestellt.

- Falls Sie sich für „Quarantine“ entschieden haben, wählen Sie die gewünschte Art der Netzwerkeinschränkung aus:

- „Block all Network Access“: Isoliert das System vom Netzwerk (außer Endpoint-Central-Komponenten).

- „Allow access only to custom IP/VPN/Domains“: Der Zugriff ist nur von bestimmten Domänen, VPNs oder IPs erlaubt.

- „Block only Intranet in range“: Isoliert das System vom lokalen Netzwerk.

- „Block custom IP & Domain“: Isoliert das System von bestimmten Domänen und IPs.

- Unter „Alert Users“ können Sie eine Warnmeldung für die Anwender eingeben sowie eine „Schonfrist“ („Grace Period“) festlegen, bevor das System unter Quarantäne gestellt wird.

- Wenn Sie Benachrichtigungen erhalten möchten, wählen Sie unter „Benachrichtigungen konfigurieren“ die Option „Benachrichtigungen aktivieren“ aus und geben Sie die E-Mail-Adresse für die Benachrichtigungen an. Legen Sie fest, wie oft Sie benachrichtigt werden möchten.

- Klicken Sie auf „Erstellen“, um die Richtlinie zu speichern.