Active-Directory-Tipp: So überwachen Sie Anfragen zu Kennwortrücksetzungen (Password Reset Requests)

In diesem Tipp zeigen wir Ihnen, wie Sie herausfinden, wer das Passwort eines User-Accounts zurückgesetzt hat. Wir stellen zwei Möglichkeiten vor:

Das Active Directory (oder kurz AD) prüft die Authentizität von Benutzern anhand einer passenden Kombination von Nutzernamen und Kennwörtern, also anhand von Angaben, die nur dem AD und dem Anwender selbst bekannt sind. Falls Nutzer ihre Passwörter vergessen, gibt es für diese keine Möglichkeit, auf interne Ressourcen zuzugreifen bis sie dem System ausreichende Informationen bezüglich ihrer Autorisierung (z.B. alte Passwörter, Antworten auf Sicherheitsfragen) geben können – es sei denn, es gibt eine Self-Service-Passwort-Lösung.

Systemadministratoren können Passwörter von Benutzerkonten mit wenigen Mausklicks zurücksetzen, auch ohne das alte Kennwort zu kennen. Solche Aktionen werden als kritische Ereignisse erachtet und müssen ständig überwacht werden, damit sich potentielle Angreifer nicht ohne Weiteres Administratorzugriff auf Domänenebene verschaffen können.

Produktvorstellung ADAudit Plus

Wir stellen Ihnen die Funktionen von ADAudit Plus gerne in einer unserer regelmäßigen Live-Demos vor - kostenlos und unverbindlich!

Windows zeichnet alle Versuche zur Kennwortrücksetzung unter der Ereignis-ID 4724 im Sicherheitsprotokoll (Security Log) auf.

Im Folgenden erfahren Sie mehr über die Ereignis-ID 4724 und erhalten Antwort auf die Frage, wie ADAudit Plus Sie beim Überwachen dieses Ereignisses sowie weiterer potenziell bösartiger Aktivitäten unterstützen kann.

Die folgenden Schritte helfen Ihnen, mit nativen Windows-Tools herauszufinden, wer Passwörter von User Accounts in Active Directory zurückgesetzt hat.

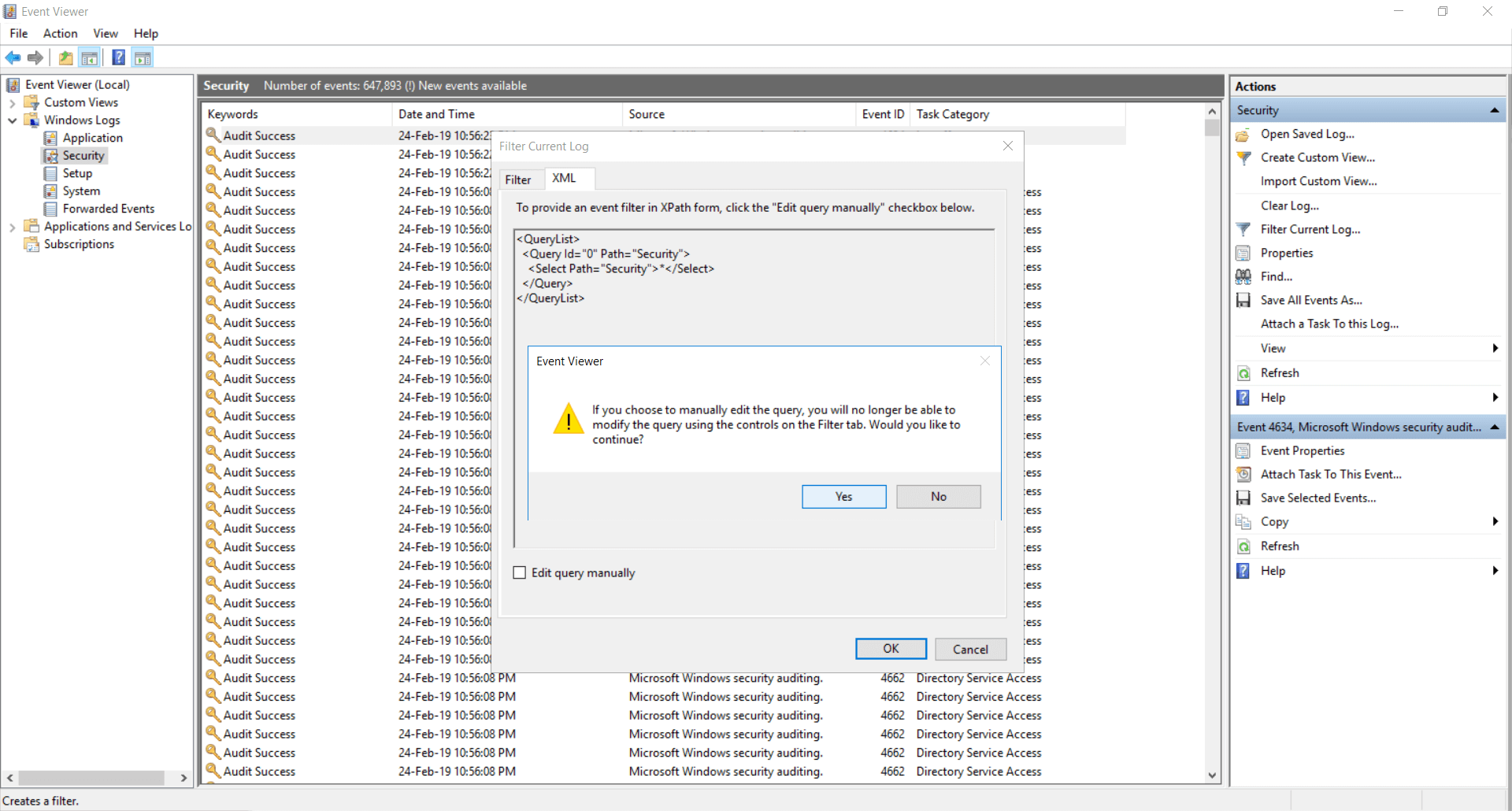

1. Wechseln Sie zur Windows-Ereignisanzeige → Windows-Protokolle → Sicherheit

Unter Aktionen im rechten Bereich wählen Sie Aktuelles Protokoll filtern... und wechseln danach zum Reiter XML. Markieren Sie das Kontrollkästchen Manuell bearbeiten und klicken Sie auf Ja.

2. Erstellen Sie eine manuelle Abfrage.

Auf diese Weise können Sie eine individuelle manuelle Abfrage erstellen.

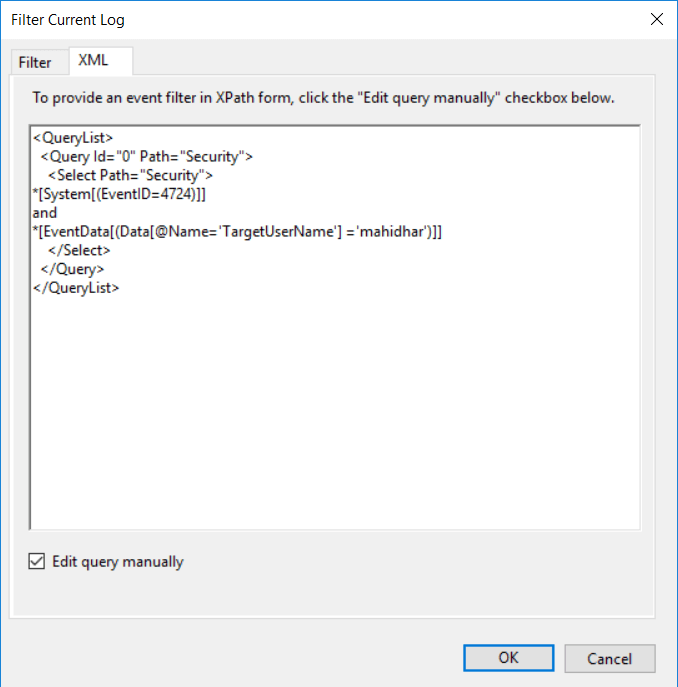

<Querylist>

<Query Id="0" Path="Security">

<Select Path="Security">

*[System[(EventID=4724)]] and *[EventData[(Data[@Name='Zielnutzername'] = Name_des_Nutzers_dessen_Kennwort_rückgesetzt_wurde)]]

</Select>

</Query>

</QueryList>

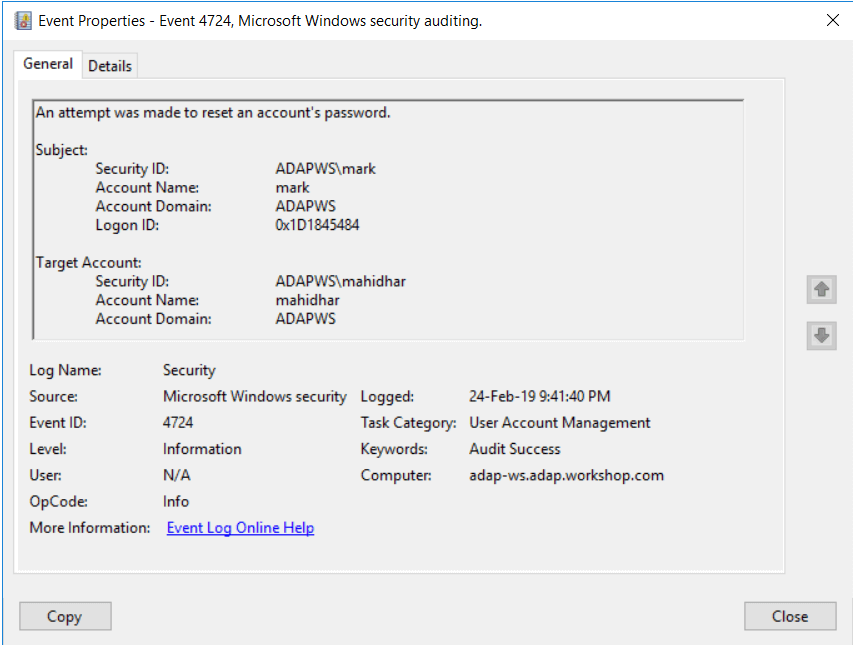

3. Ereignis-IDs prüfen

In Abbildung 3 finden Sie den Benutzer, der das Passwort des Accounts zurückgesetzt hat, im Feld "Zielnutzername" (bzw. "TargetUserName").

Falls Sie in Ihrer Umgebung mit mehreren Domain Controllern (DCs) arbeiten, müssen Sie sich die Sicherheitsprotokolle jedes einzelnen Domain Controllers ansehen. Nur so können Sie sichergehen, dass Sie nichts übersehen, da die in der Ereignisanzeige angezeigten Details nicht zwischen den DCs repliziert werden.

Die Erstellung einer Momentaufnahme (Snapshot), die alle mit einem bestimmten Konto ausgeführten Aktionen zeigt, ist mit dem Einsatz nativer Windows-Tools eine komplexe und zeitaufwändige Aufgabe.

Dann testen Sie ADAudit Plus 30 Tage kostenlos!

Alternative: Monitoring mit ADAudit Plus

Deutlich einfacher geht dies mit einer Lösung wie ADAudit Plus: Hier genügt ein Blick in die vordefinierten Berichte, die sich – inklusive der darin enthaltenen Daten – mit wenigen Klicks exportieren lassen. Alternativ können Sie sich auch per SMS oder E-Mail über derartige Ereignisse benachrichtigen lassen.

Machen Sie sich selbst ein Bild davon, wie Sie ADAudit Plus effektiv beim Aufzeichnen von User-Logons/Logoffs, Dateiserver-Aktivitäten, bei der Auditierung von AD-Nutzern und -Gruppen etc. unterstützt. Laden Sie sich eine kostenlose 30-Tage gültige Testversion herunter oder probieren Sie ADAudit Plus gleich jetzt im Rahmen einer kostenlosen Online-Demo aus.

Über ADAudit Plus

ADAudit Plus ist ein webbasiertes Change-Auditing-Tool, das alle Änderungen im Active Directory in Echtzeit überwacht:

- Zeichnen Sie alle Änderungen an Windows-AD-Objekten auf, einschließlich Usern, Gruppen, Computern, Gruppenrichtlinienobjekten und Organisationseinheiten.

- Überwachen Sie alle Logon-/Logoff-Aktivitäten der User, inklusive erfolgreichen und fehlgeschlagenen Anmeldeversuchen an Workstations im gesamten Netzwerk.

- Auditieren Sie Windows-Dateiserver, Failover Cluster, NetApp- und EMC-Speicher und dokumentieren Sie Änderungen an Dateien und Ordnern.

- Überwachen Sie Änderungen an Systemkonfigurationen, Programmdateien und Ordnern und sorgen Sie für lückenlose Dateiintegrität.

- Lassen Sie sich Änderungen an Windows-Servern, Druckern und USB-Geräten in der Ereignisübersicht anzeigen.

Weitere Active-Directory-Tipps: