Active-Directory-Tipp: LDAP-Ausspähversuche mit ADAudit Plus erkennen

Die erste Phase eines Cyberangriffs, die sogenannte „Reconnaissance“ (Aufklärung), beginnt oft unauffällig – mit scheinbar harmlosen LDAP-Abfragen (Lightweight Directory Access Protocol). Doch genau diese Abfragen können von Angreifern genutzt werden, um Administratorkonten, Exchange-Server oder Service Accounts in Ihrer Domäne zu identifizieren.

Solche Ausspähversuche lassen sich nur schwer von legitimen Anfragen unterscheiden – vor allem, wenn sie über Standardbenutzerkonten erfolgen. Viele native Monitoring-Methoden greifen hier zu kurz: Sie liefern zwar detaillierte Protokolle, deren Auswertung ist jedoch aufwendig und erfordert manuelle Analyse. Das kostet wertvolle Zeit.

Die AD-Auditing-Lösung ADAudit Plus von ManageEngine bietet IT-Administratoren eine deutlich komfortablere Möglichkeit, LDAP-Ausspähversuche zu erkennen. Die Lösung überwacht PowerShell- und CMD-Abfragen in Echtzeit, identifiziert auffällige Muster und alarmiert das IT-Team sofort bei verdächtigen Aktivitäten.

In diesem Tipp zeigen wir Ihnen, wie Sie Ausspähversuche über LDAP frühzeitig erkennen können – entweder manuell mit Windows Bordmitteln oder automatisiert mit der AD-Auditing- und Reporting-Lösung ADAudit Plus.

Produktvorstellung ADAudit Plus

Wir stellen Ihnen die Funktionen von ADAudit Plus gerne in einer unserer regelmäßigen Live-Demos vor - kostenlos und unverbindlich!

Warum LDAP bei Angreifern so beliebt ist

LDAP ist ein zentrales Protokoll für den Zugriff auf das Active Directory. Das macht es auch für Angreifer beim Ausspähen eines Unternehmens attraktiv: Bereits mit wenigen, gezielten LDAP-Abfragen lassen sich schnell wertvolle Informationen über die Domänenstruktur eines Unternehmens sammeln.

Besonders kritisch: In vielen Fällen sind dazu nicht einmal erweiterte Benutzerrechte erforderlich – ein einziges kompromittiertes Standard-Benutzerkonto genügt. Hinzu kommt, dass die für die Abfragen benötigten Werkzeuge, wie die Remote Server Administration Tools (RSAT) oder die Active Directory-Benutzer und -Computer-Konsole (ADUC) auf den meisten Client-Systemen bereits installiert sind.

Neben PowerShell-Skripten stehen Hackern inzwischen auch frei verfügbare Recon-Tools zur Verfügung, mit denen sich das mühsame Sammeln von Informationen weitgehend automatisieren lässt. Die so gewonnen Daten können exportiert und für die Planung weiterer Angriffspfade genutzt werden.

Typische Ziele von LDAP-Reconnaissance sind zum Beispiel:

- Auflistung von Admin-Konten

z. B. für spätere Passwort-Spray- oder Brute-Force-Angriffe - Erkennung von Exchange-Servern

z. B. zur Vorbereitung von Angriffen auf das OWA-Portal (Outlook Web Access) - Ermittlung von Domänen-Controllern

z. B. als Zwischenschritt zu privilegiertem Zugriff oder zur vollständigen Kompromittierung einer AD-Umgebung - Suche nach Service Principal Names (SPNs)

z. B. zur Vorbereitung von Kerberoasting-Angriffen

Hinweis:

Ausführlichere Informationen über verdächtige LDAP-Abfragen finden Sie in unserem E-Book „Die Cyber-Kill-Chain von Cyberangriffen unterbrechen“.

Vorbereitung: So aktivieren Sie das LDAP-Auditing

Um LDAP-Abfragen im Active Directory überwachen zu können – sei es mit Windows-Bordmitteln oder mit ADAudit Plus – müssen Sie zunächst das erweiterte LDAP-Auditing aktivieren. Dabei sind sowohl Änderungen an den Gruppenrichtlinien als auch in der Registry erforderlich. Erst dann werden relevante LDAP-Abfragen zuverlässig in den Event Logs erfasst.

Schritt 1: Überprüfen Sie die Audit-Richtlinien

- Melden Sie sich mit Admin-Rechten auf dem LDAP-Server an.

- Öffnen Sie die Eingabeaufforderung und geben Sie folgenden Befehl ein:

auditpol/get/category:* - Nun werden alle verfügbaren Audit-Richtlinieneinstellungen aufgelistet. Überprüfen Sie, ob die Einstellung „Erfolg“ (bzw. „Success“) für folgende Punkte innerhalb des Gruppenrichtlinienobjekts (Group Policy Object (GPO)) aktiviert ist:

- „Verzeichnisdienstzugriff“ (bzw. „Directory Service Access“)

- „Verzeichnisdienständerungen“ (bzw. „Directory Service Changes“)

Schritt 2: Protokollierung in der Registry aktivieren

- Starten Sie den Registry-Editor.

- Navigieren Sie zu folgendem Pfad: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Diagnostics.

- Setzen Sie die Protokollierungslevel bei folgenden Punkten auf den Wert „5“:

- „Field Engineering“

- „LDAP Interface Events“

- Starten Sie den Domänen-Controller anschließend neu, damit die Änderungen wirksam werden.

Sobald diese Schritte abgeschlossen sind, werden LDAP-Abfragen als Ereignisse mit der Event ID 1644 dokumentiert.

So erkennen Sie böswillige LDAP-Abfragen mit Windows Bordmitteln

Sobald das LDAP-Auditing aktiviert ist, können Sie in der Ereignisanzeige (Event Viewer) nach verdächtigen Abfragen suchen. Um sich die relevanten Ereignisse anzeigen zu lassen, gehen Sie wie folgt vor:

- Öffnen Sie die Ereignisanzeige auf dem Domänen-Controller.

- Navigieren Sie zu Anwendungs- und Dienstprotokoll > Directory Service (bzw. Applications and Services Logs > Directory Services)

- Klicken Sie im rechten Bereich auf „Aktuelles Protokoll filtern…“.

- Geben Sie bei Ereignis-IDs den Wert „1644“ ein.

- Bestätigen Sie mit „OK“.

Anschließend sehen Sie alle LDAP-Abfragen, die durch das System aufgezeichnet wurden – inklusive Suchfilter, Anzahl der zurückgegebenen Objekte, ausführendem Benutzer und Zeitstempel.

Nachteile der Windows-Bordmittel

Trotz der detaillierten Protokollierung bringt die manuelle Auswertung mit Windows-Bordmitteln einige Herausforderungen mit sich:

- Keine Unterscheidung zwischen legitim und böswillig: Sowohl Benutzer als auch Anwendungen können LDAP-Abfragen aus legitimen Gründen durchführen, z. B. zur Anzeige von Benutzernamen. Da es keine Möglichkeit gibt, böswillige LDAP-Anfragen zuverlässig zu erkennen, müssen alle Ereignisse manuell überprüft werden – das ist sehr zeitaufwendig.

- Große Datenmenge: Die Protokollierung kann eine große Menge an Ereignissen erzeugen, was die Serverlast erhöht und die Auswertung erschwert.

- Keine automatische Alarmierung: Sie müssen alle Ereignisse aktiv und regelmäßig selbst kontrollieren.

- Keine Mustererkennung: Die Identifikation von verdächtigen Mustern oder Angriffsketten ist mit Bordmitteln kaum möglich und erfordert hohen manuellen Aufwand.

So erkennen Sie LDAP-Ausspähversuche mit ADAudit Plus oder AD360

Deutlich einfacher und effizienter als mit Windows-Bordmitteln lassen sich verdächtige LDAP-Abfragen mit der AD-Auditing-Lösung ADAudit Plus oder der Identity- & Access-Management-Lösung AD360 von ManageEngine erkennen. Sobald Sie das erweiterte Auditing aktiviert haben, können Sie sowohl PowerShell als auch die Befehlszeile überprüfen. Beide ManageEngine-Lösungen fassen Aktivitäten, die auf eine Bedrohung hinweisen könnten, in Echtzeit zusammen und alarmieren den Administrator bei einem möglichen Reconnaissance-Versuch – noch bevor sich ein Angriff weiter ausbreiten kann.

Benutzerdefinierte, auf Schlüsselwörtern basierende Filter können in ADAudit Plus bzw. AD360 so konfiguriert werden, dass sie bestimmte Abfrageaktivitäten erfassen. Zudem lassen sich Abhilfemaßnahmen konfigurieren, die im Fall eines Ausspähversuchs sofort durchgeführt werden.

Damit Sie bei typischen LDAP-Ausspähversuchen (Auflistung der Administratoren, Suche nach Exchange-Servern und Abfrage der Konten mit Service Principal Names) umgehend alarmiert werden, empfehlen wir, das folgende Alarm-Profil einzurichten.

Was ADAudit Plus / AD360 erkennt

ADAudit Plus bzw. AD360 analysiert in Echtzeit:

- welche LDAP-Abfrage gestellt wurde

- welcher Benutzer die Abfrage ausgeführt hat

- welche Attribute abgefragt wurden

- und wie viele Einträge zurückgegeben wurden

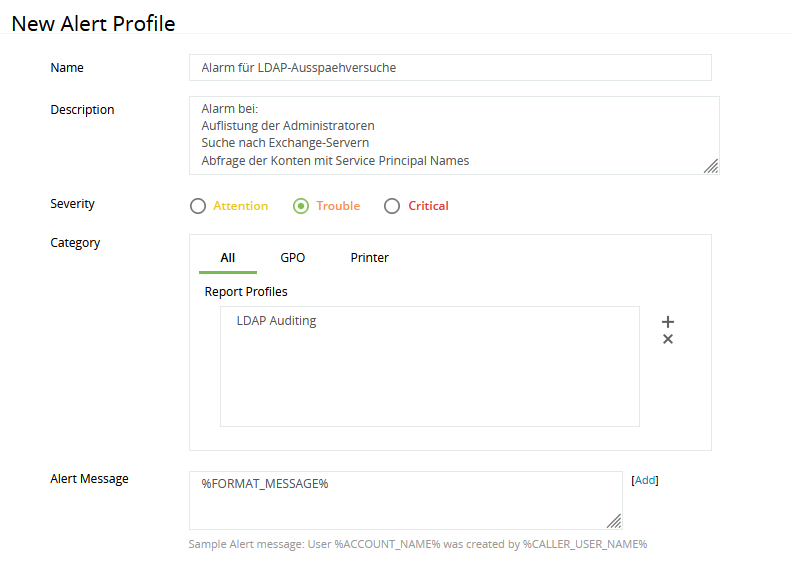

So richten Sie ein Alarm-Profil für LDAP-Ausspähversuche ein:

- Melden Sie sich bei ADAudit Plus an und navigieren Sie zu Alerts > New Alert Profile.

Hinweis zu AD360:

Falls Sie AD360 nutzen, klicken Sie nach der Anmeldung auf „ADAudit“ und navigieren dann zu Alerts > New Profile. Anschließend können Sie das Alarmprofil wie für ADAudit Plus beschrieben anlegen.

- Vergeben Sie einen Namen, eine Beschreibung und wählen Sie einen passenden Schweregrad.

- Klicken Sie unter „Category“ auf „+“ und wählen Sie „LDAP Auditing“ aus.

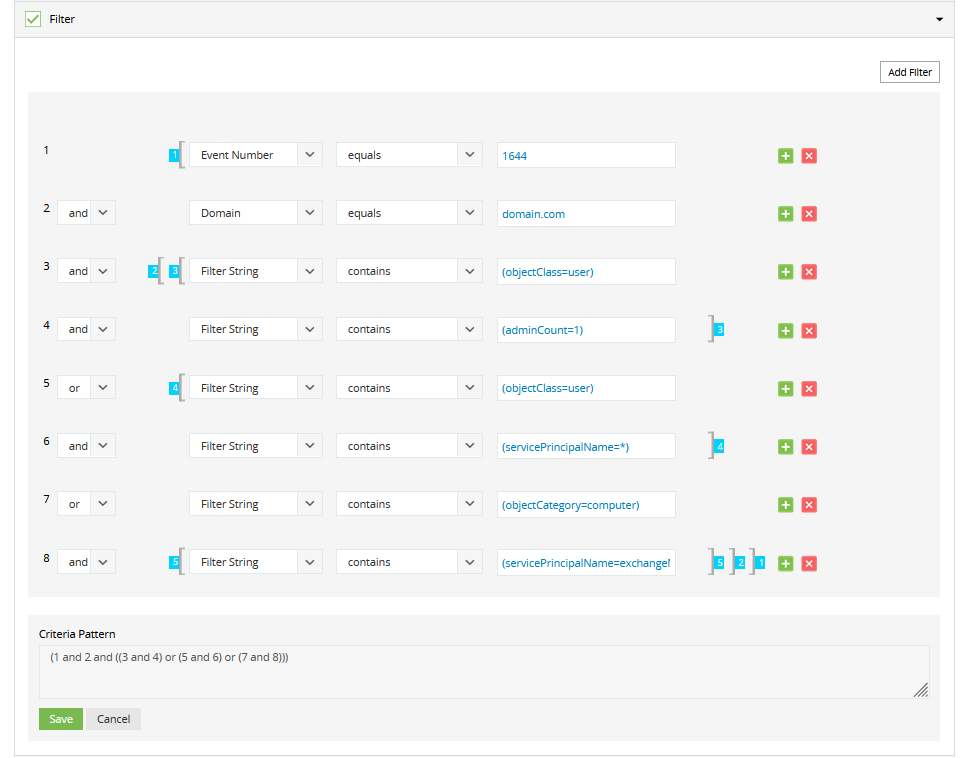

- Aktivieren Sie das Kontrollkästchen bei „Filter“, wählen Sie „Add Filter“ und geben Sie die folgenden Regeln ein:

- „Event Number“ „equals“ „1644“

- „and“ „Domain“ „equals“ „domain.com“

- „and“ „Filter String“ „contains“ „(objectClass=user)“

- „and“ „Filter String“ „contains“ „(adminCount=1)“

- „or“ „Filter String“ „contains“ „(objectClass=user)“

- „and“ „Filter String“ „contains“ „(servicePrincipalName=*)“

- „or“ „Filter String“ „contains“ „(objectCategory=computer)“

- „and“ „Filter String“ „contains“ „(servicePrincipalName=exchangeMDB*)“

- Anschließend passen Sie das Kriterienmuster („Criteria Pattern“) an:

- Klicken Sie auf „Change Pattern“.

- Passen Sie die Bedingungen wie im Screenshot angegeben an, indem Sie auf die grünen eckigen Klammern klicken, die erscheinen, wenn Sie den Cursor neben die Felder „and“ oder „or“ bewegen.

Im Feld „Criteria Pattern“ sollte dann folgendes stehen:

„(1 and 2 and ((3 and 4) or (5 and 6) or (7 and 8)))“ - Klicken Sie auf „Save“, um das Muster zu speichern.

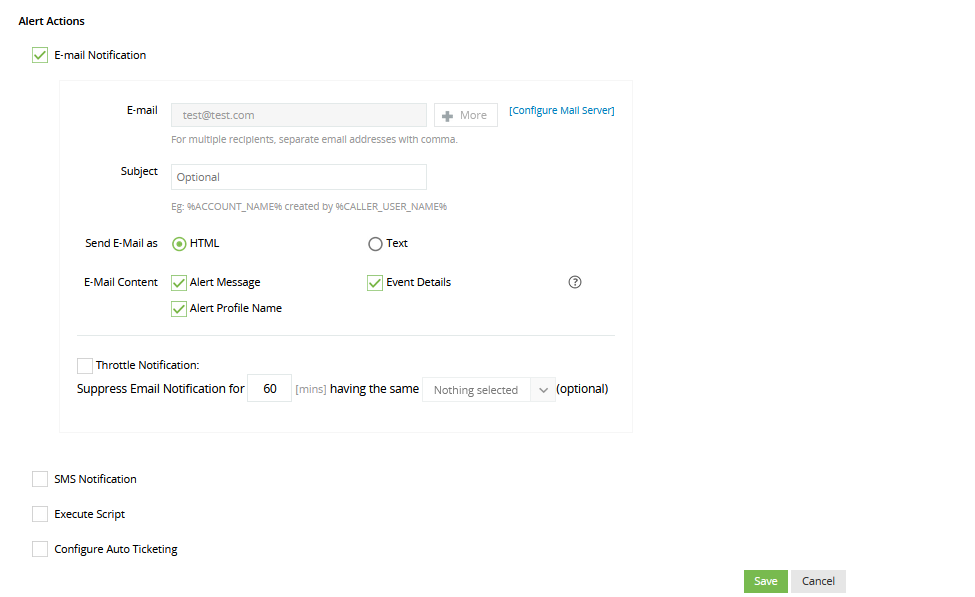

- Legen Sie unter „Alert Actions“ fest, welche Maßnahmen bei Auslösung des Alarms automatisch erfolgen sollen:

- „E-Mail Notification“: Geben Sie an, welche Nachricht an welche E-Mail-Adresse gesendet werden soll.

- „SMS Notification“: Falls Sie zusätzlich per SMS informiert werden möchten, können Sie die entsprechenden Details hier konfigurieren.

- „Execute Script“: Legen Sie fest, welches Skript bei einem Alarm automatisch ausgeführt werden soll.

- „Configure Auto Ticketing“: Falls Sie ADAudit Plus / AD360 mit einem Ticketing-System integriert haben, können Sie hier definieren, ob automatisch ein Ticket in der Helpdesk-Lösung erstellt werden soll.

- Klicken Sie abschließend auf „Save“, um den Alarm zu speichern.

Hinweis:

Unterstützt werden PowerShell-, VBScript-, EXE- und Batch-Dateien. Weitere Informationen finden Sie hier im englischen Hilfedokument.

Über ADAudit Plus

Mit dem Change-Auditing-Tool ADAudit Plus können sich IT-Administratoren ein umfassendes Bild von allen Aktivitäten machen, die im Netzwerk ihres Unternehmens stattfinden. Das Echtzeit-Auditing und die sofort einsatzbereiten Berichte von ADAudit Plus erleichtern es, kritische Änderungen in DNS-Einträgen zu überwachen und Fehler schneller zu erkennen bzw. ganz zu vermeiden.

Darüber hinaus können Sie mit ADAudit Plus z. B. folgende Änderungen überwachen:

- Zeichnen Sie alle Änderungen an Windows-AD-Objekten auf, einschließlich Usern, Gruppen, Computern, Gruppenrichtlinienobjekten und Organisationseinheiten.

- Überwachen Sie alle Logon-/Logoff-Aktivitäten der User, inklusive erfolgreichen und fehlgeschlagenen Anmeldeversuchen an Workstations im gesamten Netzwerk.

- Auditieren Sie Windows-Dateiserver, Failover Cluster, NetApp- und EMC-Speicher und dokumentieren Sie Änderungen an Dateien und Ordnern.

- Überwachen Sie Änderungen an Systemkonfigurationen, Programmdateien und Ordnern und sorgen Sie für lückenlose Dateiintegrität.

- Lassen Sie sich Änderungen an Windows-Servern, Druckern und USB-Geräten in der Ereignisübersicht anzeigen.

Weitere Active-Directory-Tipps: