Active-Directory-Tipp: So finden Sie AD-Benutzer mit „pwned Passwords“ – mit PowerShell oder ADSelfService Plus

Trotz aller Vorsichtsmaßnahmen finden Hacker immer wieder Wege, um die Zugangsdaten von Anwendern zu knacken bzw. zu entwenden. Ob der Account eines bestimmten Benutzers bereits bei einem Cyberangriff verletzt wurde, lässt sich beispielsweise mit dem Dienst „Have I Been Pwned?” herausfinden.

Wir zeigen Ihnen in diesem Tipp, wie Sie herausfinden können, ob das Passwort eines Active-Directory-Kontos bereits kompromittiert, also von Hackern entwendet, wurde oder nicht. Wir stellen Ihnen dabei zwei mögliche Varianten vor:

Die Self-Service-Passwort-Management-Lösung ADSelfService Plus von ManageEngine bietet eine Integration mit dem Dienst „Have I Been Pwned?“. Damit können IT-Abteilungen ihre Anwender darüber informieren, ob das beim Zurücksetzen oder Ändern des Passworts angegebene neue Passwort zuvor bereits geknackt wurde.

Gehackte Passwörter von AD-Konten mit PowerShell finden

Das PowerShell-Paket Get-PwnedPassword kann – wenn es installiert und ausgeführt wird – feststellen, ob das angegebene Kennwort geknackt wurde oder nicht. Führen Sie das folgende Skript aus, um das Paket „Get-PwnedPassword“ zu installieren:

Install-Script -Name Get-PwnedPassword

Sobald das Paket installiert ist, führen Sie dieses Skript aus, um festzustellen, ob das von Ihnen angegebene Kennwort geknackt wurde oder nicht.

Get-PwnedPassword <hier Passwort einfuegen>

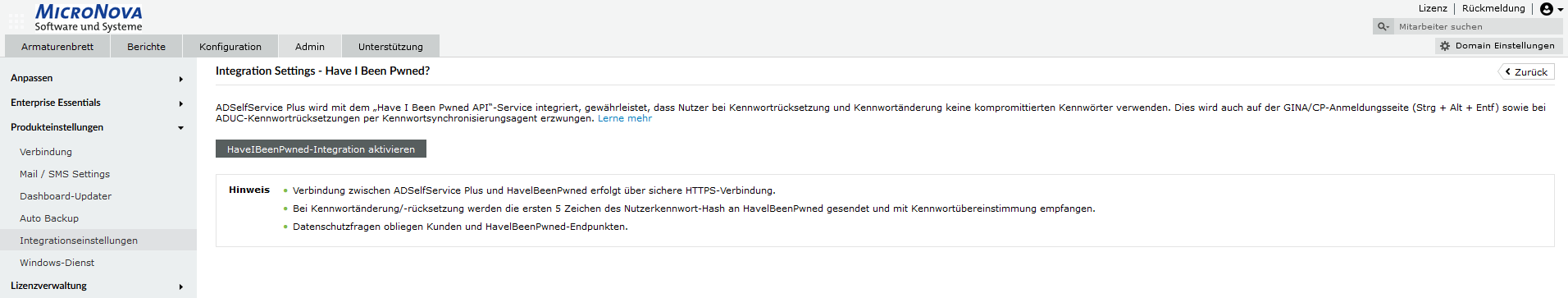

Kompromittierte Passwörter mit ADSelfService Plus aufspüren

Um Passwörter mit dem Dienst „Have I Been Pwned?“ überprüfen zu können, müssen Sie lediglich einmalig die entsprechende Integration aktivieren:

- Melden Sie sich bei ADSelfService Plus an und klicken Sie auf den Reiter Admin.

- Klicken Sie unter Produkteinstellungen auf Integrationseinstellungen.

- Klicken Sie auf „Hibp? Have I Been Pwned?“ und dann auf HaveIBeenPwned-Integration aktivieren.

Sobald diese Integration erfolgreich durchgeführt wurde, werden die ersten 5 Zeichen des Benutzerpasswort-Hash über eine sichere HTTPS-Verbindung an HaveIBeenPwned gesendet und überprüft. Sobald Anwender beim Zurücksetzen oder Ändern ihres Passworts in ADSelfService Plus ein kompromittiertes Passwort verwenden, erhalten sie eine Fehlermeldung.

Die Überprüfung wird übrigens auch auf der Credential-Provider-/GINA-Anmeldungsseite („Strg“ + „Alt“ + „Entf“) sowie bei Passwort-Resets über ADUC (Active Directory Users and Computers (ADUC) per Passwortsynchronisierungsagent erzwungen.

Vorteile von ADSelfService Plus:

- Schnelle Konfiguration:

Die HaveIBeenPwned-Integration mit ADSelfService Plus lässt sich mit wenigen Klicks aktivieren.

- Durchsetzen von Passwort-Richtlinien:

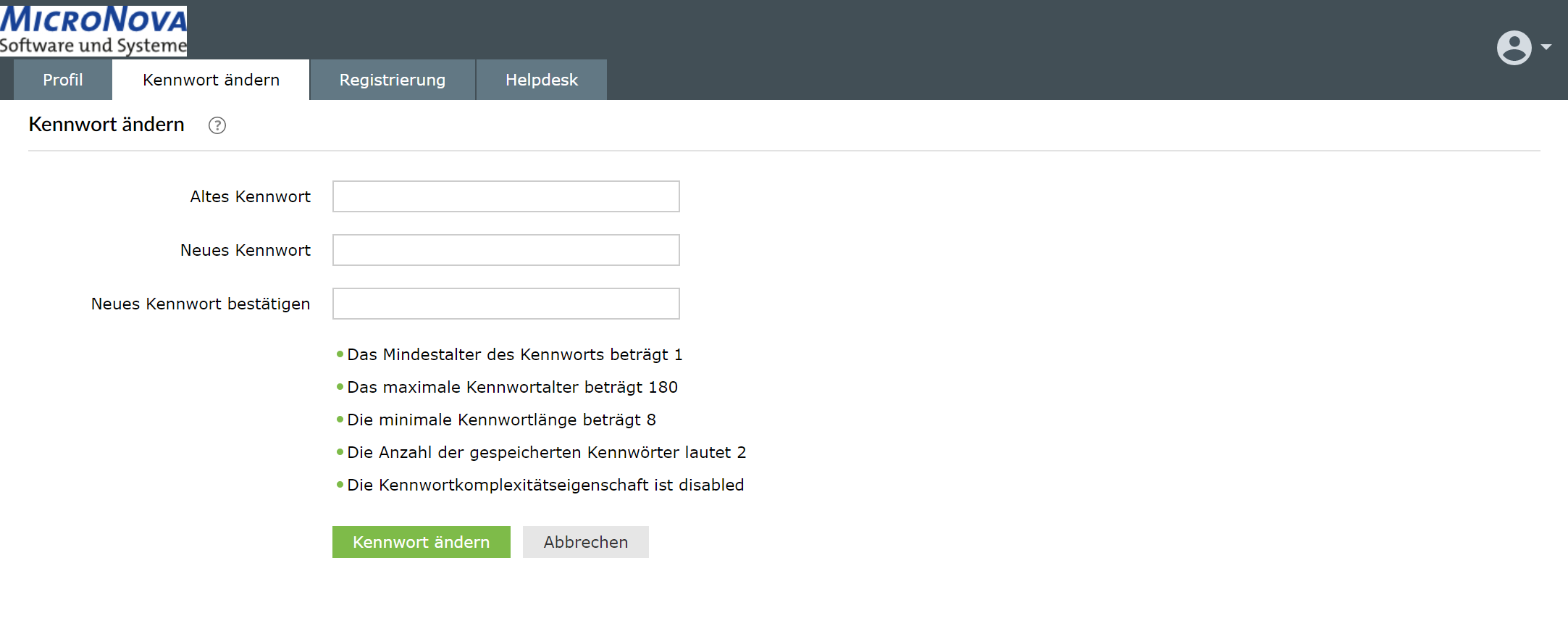

Der Kennwortrichtlinienerzwinger ist ein weiteres Feature von ADSelfService Plus, das verhindert, dass Benutzer schwache – und damit für Hacks besonders anfällige – Passwörter erstellen. Administratoren können damit benutzerdefinierte Passwortrichtlinien mit verschiedenen Regeln erstellen, die beispielsweise kompromittierte Passwörter auf eine Blacklist setzen, gängige Muster verhindern etc. Die Passwortrichtlinien werden anschließend beim Zurücksetzen und Ändern von Passwörtern mit ADSelfService Plus sowie bei Passwortänderungen über den Strg+Alt+Entf-Screen oder die „Active Directory Users and Computers (ADUC)“-Konsole durchgesetzt.