Best Practices für Passwortrichtlinien für Active Directory und Cloud-Anwendungen in ADSelfService Plus

Benutzerkonten zuverlässig gegen Angriffe abzusichern, ist keine einfache Aufgabe für IT-Abteilungen. Die Sicherheit der verwendeten Passwörter ist dabei zwar nur einer von vielen Teilaspekten, sollte aber trotzdem nicht vernachlässigt werden.

Bei der Passwortsicherheit sind zwei Aspekte relevant: Zum einen sollten Sie strenge Passwortrichtlinien festlegen und mithilfe einer geeigneten Lösung wie ADSelfService Plus auch konsequent durchsetzen. Zum anderen lohnt es sich, Ihre Anwender regelmäßig zur Auswahl geeigneter Passwörter und deren Aufbewahrung zu schulen.

Wir haben in diesem Artikel einige Tipps und Tricks für Benutzer und Administratoren zusammengestellt, die beim Erstellen von sicheren Passwörtern für das Active Directory oder für Cloud-Anwendungen berücksichtigt werden sollten. Diese können Sie gerne an Ihre Mitarbeiter weitergeben.

Im zweiten Teil des Artikels zeigen wir Ihnen Schritt für Schritt, wie Sie die Passwortrichtlinien in ADSelfService Plus einrichten bzw. anpassen können und welche Best Practices wir Ihnen dabei empfehlen.

Dos and Don'ts für Anwender: Bewährte Best Practices für sichere Passwörter

Passwortrichtlinien in ADSelfService Plus konfigurieren

Egal, wie gut Sie Ihre Anwender zum Thema Passwortsicherheit schulen: Sie können nicht darauf vertrauen, dass alle die oben genannten Best Practices selbständig und korrekt umsetzen. Mit der Self-Service-Passwort-Management- und Single-Sign-On-Lösung ADSelfService Plus können Sie allerdings sehr einfach strenge Passwortrichtlinien konfigurieren und so die Anwender zwingen, diese Vorgaben bei ihren Passwörtern zu berücksichtigen.

Die Lösung bietet erweiterte Optionen für Passwortrichtlinien, die folgendes ermöglichen:

- Minimieren Sie die Wiederverwendung von Passwörtern

- Schränken Sie schwache Passwörter, Wörterbuchwörter, Tastaturfolgen, Muster und Palindrome ein

- Verwenden Sie den „Have I Been Pwned“-API-Dienst

- Erzwingen Sie Mindest- und Höchstlängen von Benutzerpasswörtern

- Zeigen Sie Ihren Benutzern die Passwortstärke beim Zurücksetzen und Ändern von Passwörtern an

- Fördern Sie die Verwendung von Passphrasen.

- Setzen Sie Passwörter für Dienstkonten einmal pro Jahr und lokale Admin-Konten alle 180 Tage zurück.

- Dokumentieren Sie die Passwort-Self-Service-Aktivitäten Ihrer Anwender für Audit-Zwecke.

- Benachrichtigen Sie Ihre Anwender per SMS, E-Mail oder Push-Benachrichtigung, wenn deren Passwörter in Kürze ablaufen.

- Erzwingen Sie eine Multi-Faktor-Authentifizierung (MFA) zur Anmeldung an Endpoints.

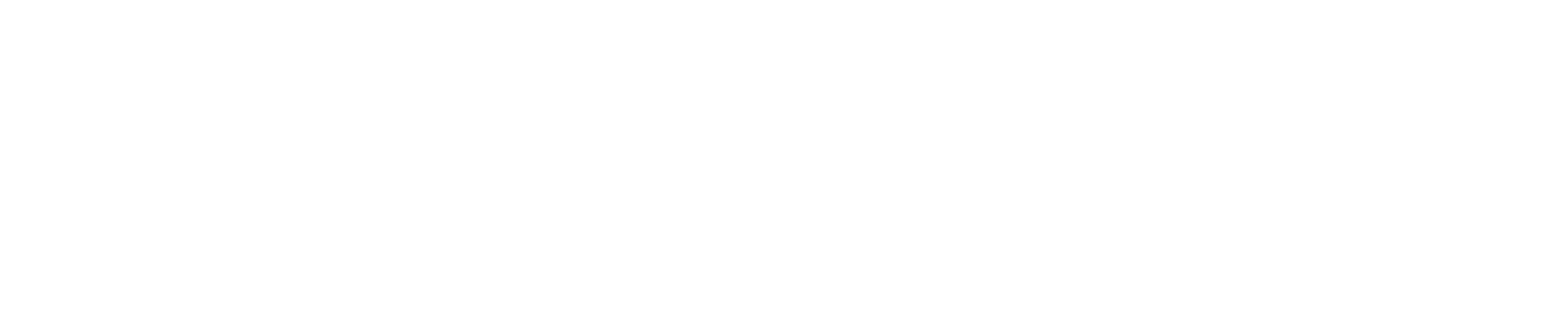

1. Minimieren Sie die Wiederverwendung von Passwörtern, indem Sie einen Passwortverlauf erzwingen.

So verhindern Sie mit ADSelfService Plus, dass Anwender alte Passwörter wiederverwenden:

- Melden Sie sich bei ADSelfService Plus an und klicken Sie auf den Reiter Konfiguration.

- Klicken Sie unter Self-Service auf Kennwortrichtlinienerzwinger.

- Wählen Sie in der Dropdown-Liste Richtlinie auswählen eine Richtlinie aus.

- Aktivieren Sie Spezifische Kennwortrichtlinie erzwingen.

- Klicken Sie auf Restrict Repetion, setzen Sie das Häkchen bei Anzahl alter Kennwörter zum Einschränken bei Kennwortrücksetzung und geben Sie die gewünschte Anzahl ein.

- Klicken Sie auf Speichern.

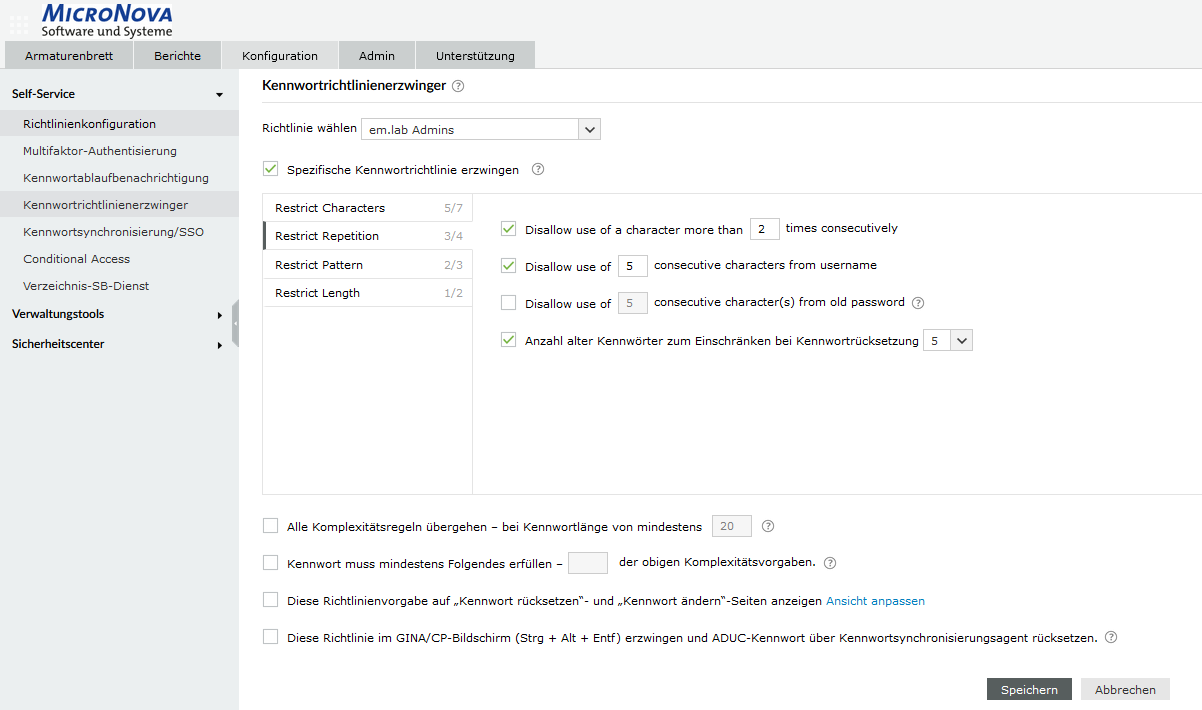

2. Wehren Sie Angriffe auf Anmeldedaten ab, indem Sie schwache Passwörter, Wörterbuchwörter, Tastaturfolgen, Muster und Palindrome einschränken.

So verhindern Sie schwache Passwörter in ADSelfService Plus:

- Gehen Sie zu Konfiguration > Self-Service > Kennwortrichtlinienerzwinger.

- Wählen Sie in der Dropdown-Liste Richtlinie auswählen die Richtlinie aus, die Sie ändern möchten.

- Aktivieren Sie Spezifische Kennwortrichtlinie erzwingen.

- Klicken Sie auf Restrict Pattern und aktivieren Sie die folgenden Einstellungen:

- Palindrom-Kennwörter verbieten

- Verwendung von Wörterbucheinträgen (Hier können Sie mit einem Klick auf Wörterbuch wählen das Wörterbuch auswählen, das verwendet werden soll.)

- Verwendung dieser Muster verbieten (Klicken Sie auf Muster ändern, um eigene Muster hinzufügen).

- Klicken Sie auf Speichern.

3. Verwenden Sie den „Have I Been Pwned“-API-Dienst, um sicherzustellen, dass Benutzer beim Zurücksetzen und Ändern von Passwörtern keine kompromittierten Passwörter verwenden.

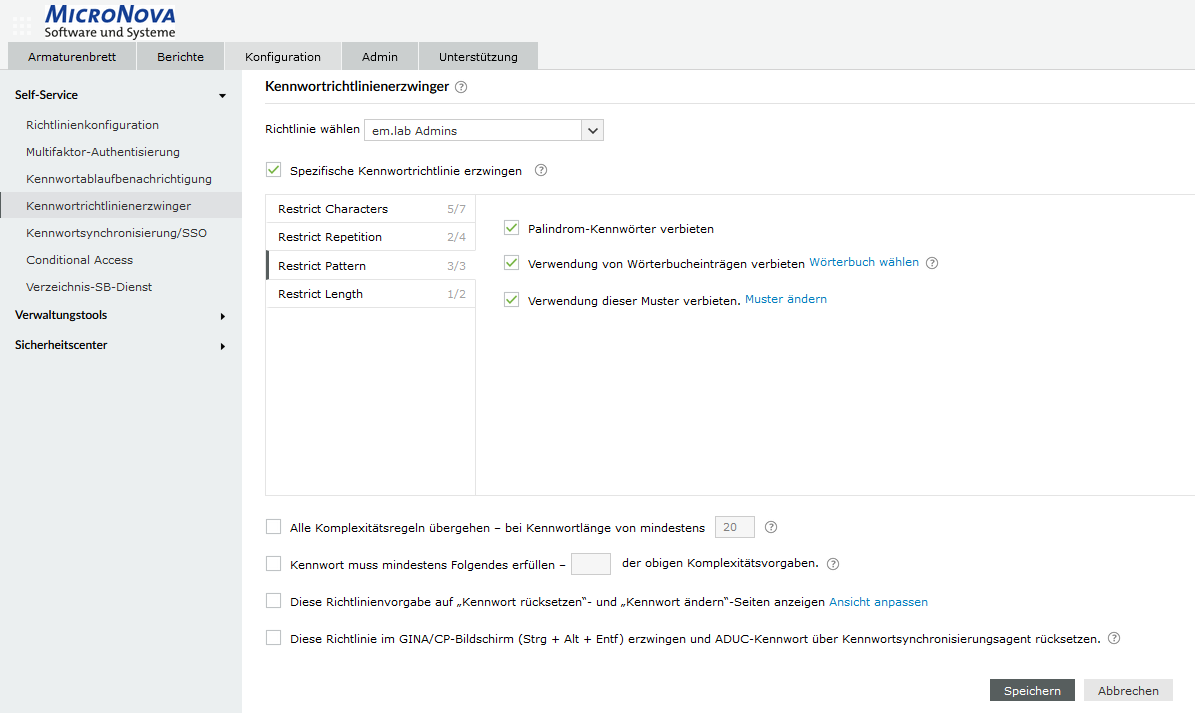

4. Verhindern Sie Brute-Force-Angriffe, indem Sie die Mindest- und Höchstlänge von Passwörtern für Benutzer auf der Grundlage ihrer OU- und Gruppenmitgliedschaften erzwingen.

So stellen Sie die Mindest- und Höchstlänge von Passwörtern in ADSelfService Plus ein:

- Gehen Sie zu Konfiguration > Self-Service > Kennwortrichtlinienerzwinger.

- Wählen Sie in der Dropdown-Liste Richtlinie auswählen die Richtlinie aus, die Sie ändern möchten.

- Aktivieren Sie Spezifische Kennwortrichtlinie erzwingen.

- Klicken Sie auf Restrict Length, aktivieren Sie Minimale Kennwortlänge und Maximale Kennwortlänge und geben Sie die gewünschten Werte ein.

- Klicken Sie auf Speichern.

5. Unterstützen Sie Anwender bei der Erstellung sicherer Passwörter, indem Sie die Passwortstärke beim Zurücksetzen und Ändern von Passwörtern anzeigen.

Die Funktion „Password Strength Analyzer“ von ADSelfService Plus zeigt Anwendern bei der Eingabe eines neuen Passworts mithilfe einer Farbskala an, ob das neue Passwort die Vorgaben für sichere Passwörter erfüllt (rot = neues Passwort erfüllt nicht alle Vorgaben, grün = Passwort entspricht den Passwortrichtlinien).

So aktivieren Sie die Funktion „Password Strength Analyzer“ in ADSelfService Plus:

- Gegen Sie zu Konfiguration> Self-Service > Richtlinienkonfiguration.

- Klicken Sie auf das Zahnrad in der Spalte Erweiterte.

- Klicken Sie im nun geöffneten Fenster auf den Reiter Zurücksetzen und Entsperren.

- Aktivieren Sie Analyzer für die Kennwortsicherheit aktivieren.

- Klicken Sie auf Speichern.

6. Fördern Sie die Verwendung von Passphrasen.

Um Ihren Anwendern die Verwendung von Passphrases zu ermöglichen, sollten Sie die maximale Passwortlänge in den Passwortrichtlinien von ADSelfService Plus nicht so kurz wählen (siehe 4.)

7. Setzen Sie Passwörter für Dienstkonten einmal pro Jahr und lokale Admin-Konten alle 180 Tage zurück.

8. Dokumentieren Sie die Passwort-Self-Service-Aktivitäten Ihrer Anwender für Audit-Zwecke.

ADSelfService Plus bietet drei verschiedene Audit-Berichte, mit denen Sie die Aktivitäten Ihrer Anwender dokumentieren können. Weitere Details finden Sie hier.

9. Benachrichtigen Sie Ihre Anwender per SMS, E-Mail oder Push-Benachrichtigung, wenn deren Passwörter in Kürze ablaufen.

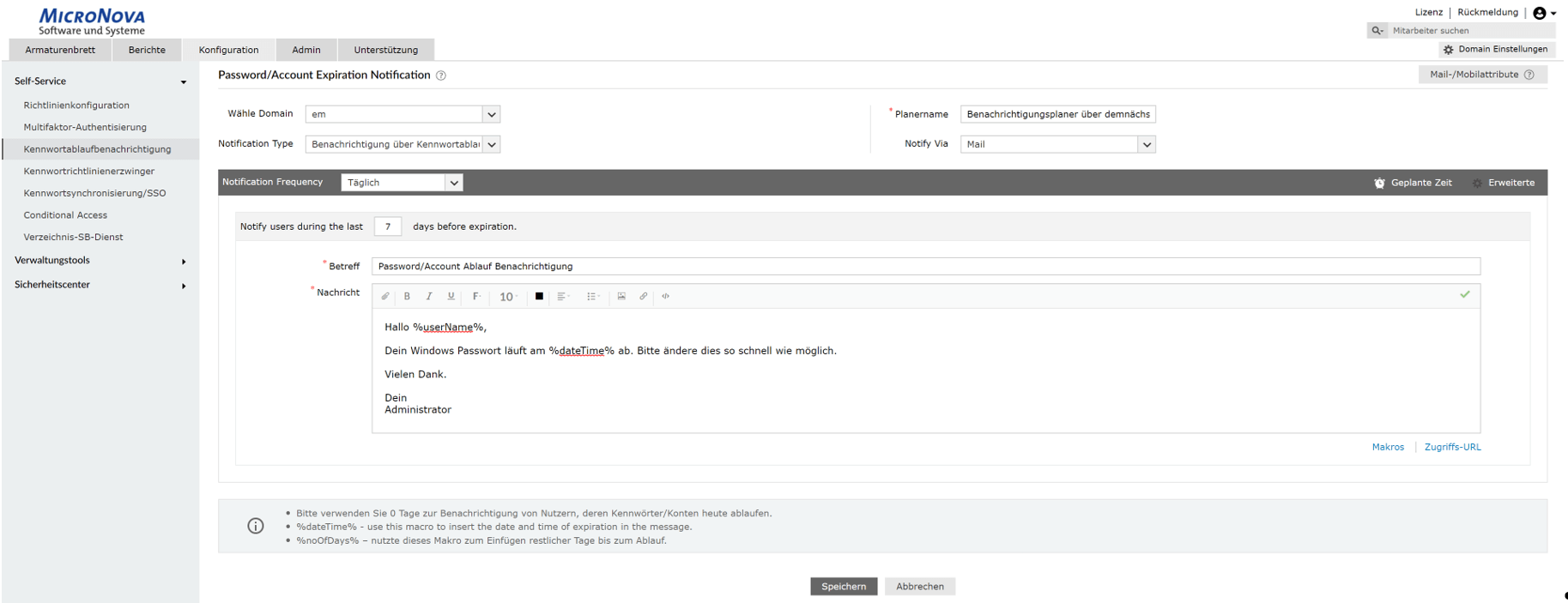

So aktivieren Sie die Benachrichtigungen zu in Kürze ablaufenden Passwörtern in ADSelfService Plus:

- Gegen Sie zu Konfiguration> Self-Service > Kennwortablaufbenachrichtigung.

- Wählen Sie bei Wähle Domain die gewünschte Domain und bei Noctification Type „Benachrichtigung über Kennwortablauf“ aus.

- Passen Sie bei Planername ggf. den Namen der Benachrichtigung an.

- Aktivieren Sie bei Notify Via die gewünschte(n) Methode(n) zur Benachrichtigung Ihrer Anwender.

- Wählen Sie bei Notification Frequency aus, ob der Planer täglich, wöchentlich oder an einem bestimmten Tag ausgeführt werden soll.

- Passen Sie ggf. an, wie viele Tage vor Ablauf die Erinnerung versendet werden soll.

- Geben Sie den gewünschten Betreff ein und individualisieren Sie ggf. den Text der Nachricht.

- Klicken Sie auf Speichern.

10. Erzwingen Sie eine Multi-Faktor-Authentifizierung (MFA) zur Anmeldung an Endpoints.

So aktivieren Sie die Multi-Faktor-Authentifizierung (MFA) in ADSelfService Plus:

- Melden Sie sich in ADSelfService Plus an und klicken Sie auf den Reiter Konfiguration.

- Gehen Sie zu Self-Service > Multifaktor-Authentisierung > Authenticators Setup.

- Wählen Sie in der Liste die Richtlinie aus, die Sie konfigurieren möchten.

- Aktivieren Sie die gewünschten MFA-Methoden.

Weitere Informationen zur Multi-Faktor-Authentifizierung finden Sie hier.