Active-Directory-Tipp: 10 häufige AD-Angriffsarten erkennen – mit ADAudit Plus

Das Active Directory ist Ziel zahlreicher Angriffe – von Passwort-Attacken (Brute-Force, Password Spraying) über NTLM- und Kerberos-basierte Angriffe (Pass-the-Hash, Kerberoasting, Silver/Golden Ticket) bis hin zu Replikationsmissbrauch (DCSync/DCShadow) und Ransomware.

Klassische Windows-Bordmittel liefern zwar umfangreiche Ereignis-Logs, in denen sich Hinweise auf verdächtige Aktivitäten finden lassen. Diese manuell auszuwerten, ist jedoch zeitaufwendig und birgt das Risiko, kritische Warnsignale zu übersehen.

AD-Auditing-Lösungen wie ADAudit Plus von ManageEngine unterstützen IT-Teams mit Echtzeit-Alarmen und vorkonfigurierten Berichten dabei, typische Angriffe auf das Active Directory frühzeitig zu erkennen. So lassen sich gezielt Gegenmaßnahmen einleiten, um Angriffe zu stoppen oder zumindest deren Auswirkungen zu begrenzen.

In diesem Tipp zeigen wir, wie Sie 10 häufige Angriffe auf das Active Directory frühzeitig erkennen können – entweder manuell mit Windows Bordmitteln oder automatisiert mit der AD-Auditing- und Reporting-Lösung ADAudit Plus. Zudem geben wir Tipps zum Schutz gegen diese Angriffe.

Produktvorstellung ADAudit Plus

Wir stellen Ihnen die Funktionen von ADAudit Plus gerne in einer unserer regelmäßigen Live-Demos vor - kostenlos und unverbindlich!

Hinweis

ADAudit Plus enthält standardmäßig bereits zahlreiche vorkonfigurierte Berichte und Echtzeit-Alarme für über 25 gängige AD-Angriffsarten. Die AD-Auditing-Lösung korreliert dazu u. a. relevante Events (z. B. ID 4625, ID 4769, ID 4928/4929) und stellt verdächtige Muster übersichtlich im Dashboard dar. So können IT-Teams kritische Aktivitäten frühzeitig erkennen und gezielt Gegenmaßnahmen einleiten.

Passwortbasierte Angriffe

Passwörter sind nach wie vor die erste Verteidigungslinie im Active Directory – und damit ein bevorzugtes Ziel von Angreifern. Schwache, wiederverwendete oder leicht zu erratende Kennwörter bieten Angreifern eine einfache Angriffsfläche. Zwei besonders verbreitete Methoden sind Brute-Force- und Password-Spraying-Angriffe, die mit vergleichsweise geringem Aufwand für die Angreifer zu einer Kompromittierung führen können, wenn keine wirksamen Schutzmaßnahmen greifen.

Hinweis: Angriffserkennung mit ADAudit Plus

Der Attack Surface Analyzer in ADAudit Plus (unter Active Directory > Attack Surface Analyzer) enthält vorkonfigurierte Dashboards für über 25 Angriffsszenarien. Diese korrelieren automatisch relevante Ereignisse, werten sie in Echtzeit aus und zeigen Muster, die mit Windows-Bordmitteln nur schwer erkennbar sind. So lassen sich Angriffe mit minimalem Aufwand aufdecken, noch bevor sie größeren Schaden anrichten.

1. Brute-Force-Angriffe

Bei einem Brute-Force-Angriff probieren Angreifer systematisch Passwort-Kombinationen aus – automatisierte Tools können so Millionen von Versuchen in kürzester Zeit durchführen. Ziel ist es, gültige Anmeldedaten zu erraten und sich so Zugriff auf sensible Systeme oder Daten zu verschaffen.

So können Brute-Force-Angriffe erkannt werden

Erkennung mit Windows Bordmitteln:

- Auffällige Häufung fehlgeschlagener Anmeldeversuche (Event ID 4625) im Security-Log

- Typisches Muster: viele Fehlschläge bei demselben Konto oder von derselben IP-Adresse

Grenzen der Windows-Bordmittel

Eine manuelle Auswertung von Events mit der ID 4625 ist zeitaufwendig, da Fehlversuche mühsam gefiltert und korreliert werden müssen. Eine automatische Alarmierung oder Musterkennung findet nicht statt.

Hinweis: Auditing für Anmeldeereignisse aktivieren

Die Event-ID 4625 (Anmeldung fehlgeschlagen) wird von Windows nicht automatisch in jedem Fall protokolliert. Diese Events erscheinen nur, wenn das Auditing für Anmeldeereignisse in der Domäne bzw. auf dem betroffenen System aktiviert ist.

Eine Anleitung zur Aktivierung der Richtlinie „Anmeldeversuche überwachen“ finden Sie in unserem Tipp „So überprüfen Sie die Login-Historie von Usern“.

Erkennung mit ADAudit Plus:

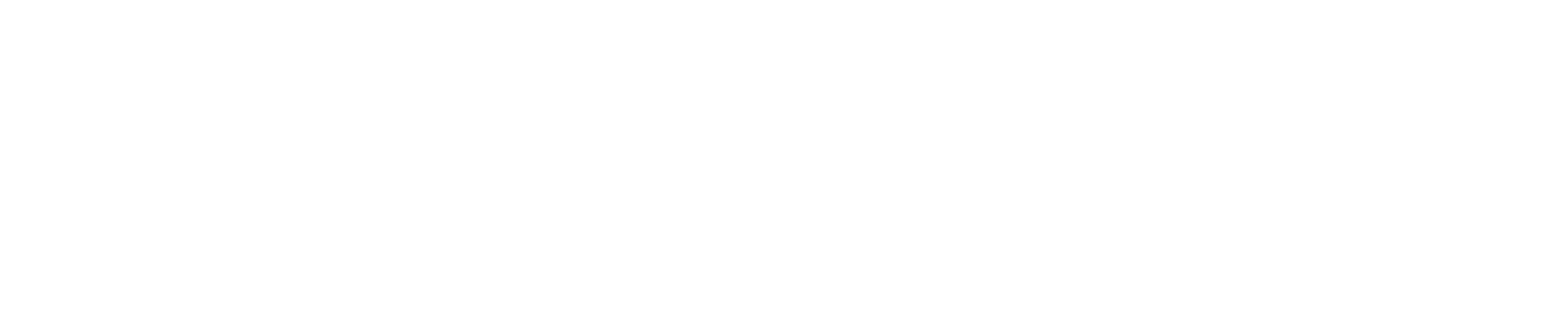

- Das Dashboard „Bruteforce Password Detection“ unter Active Directory > Attack Surface Analyzer > Threats fasst fehlgeschlagene Logins zusammen, listet betroffene Konten und Quellen auf und gibt Informationen zum zeitlichen Ablauf des Angriffs.

- Unter „Threat Details“ (in der Spalte „Details“) sind zusätzliche Informationen wie Risikolevel und empfohlene Abhilfe- bzw. Gegenmaßnahmen (z. B. nach MITRE ATT&CK) verfügbar.

Zusatztipp: Alarmierung per E-Mail einrichten

Damit im hektischen Alltag kein Angriff unbemerkt bleibt, können Sie sich von ADAudit Plus und AD360 umgehend per E-Mail über verdächtige Aktivitäten alarmieren lassen.

Bei der Einrichtung eines neuen Alarms (unter Alerts > New Alert Profile) können Sie individuelle Schwellenwerte (z. B. Anzahl fehlgeschlagener Anmeldungen) definieren, bei deren Überschreitung ein Alarm ausgelöst werden soll.

Hinweis zu AD360:

Falls Sie AD360 nutzen, klicken Sie nach der Anmeldung auf „ADAudit“ und navigieren dann zu Active Directory > Attack Surface Analyzer.

2. Password-Spraying-Angriffe

Beim Password Spraying wird nicht ein Konto mit vielen Passwörtern getestet, sondern ein einziges schwaches Passwort auf viele Benutzerkonten angewendet (z. B. „Passwort123“ oder „Winter2025!“). Dadurch vermeiden Angreifer Account-Sperrungen und bleiben länger unentdeckt.

So können Password-Spraying-Angriffe erkannt werden

Erkennung mit Windows-Bordmitteln:

- Viele fehlgeschlagene Logins (Event ID 4625) verteilt über mehrere Konten, aber von derselben Quelle

- Muster kaum erkennbar ohne manuelle Korrelation

Erkennung mit ADAudit Plus:

- Das Dashboard „Password Spray“ im Attack Surface Analyzer korreliert fehlgeschlagene Anmeldungen über verschiedene Konten hinweg. So wird sichtbar, wenn eine Quelle viele Logins mit demselben Passwort versucht – ein typisches Password-Spraying-Muster.

Grenzen der Windows-Bordmittel

Ohne automatische Korrelation ist es kaum möglich, Password Spraying zuverlässig zu erkennen. Die fehlgeschlagenen Logins verteilen sich auf viele Konten, die mit nativen Windows-Tools manuell überprüft und korreliert werden müssen.

Vorbeugende Maßnahmen gegen passwortbasierte Angriffe

- Starke Passwort-Richtlinien durchsetzen (Länge, Komplexität, regelmäßige Änderungen)

- Account-Lockout-Policy einrichten, die Accounts nach wiederholten fehlgeschlagenen Anmeldeversuchen vorübergehend sperrt

- Multi-Faktor-Authentifizierung (MFA) aktivieren

- Anwender für die Nutzung sicherer Passwörter sensibilisieren

Zusatztipp:

Tipps zum Aufspüren gesperrter Accounts im Active Directory sowie zur Ursachensuche haben wir hier zusammengestellt.

Weitere Tipps & Tricks zu Ursachensuche, Erkennung potentieller Sicherheitsrisiken und Auflösung gesperrter Konten finden Sie in unserem E-Book „Account-Sperrungen analysieren und auflösen“.

NTLM-basierte Angriffe

Obwohl Kerberos heute das Standard-Authentifizierungsprotokoll in Active Directory ist, wird NTLM aus Kompatibilitätsgründen noch häufig genutzt – trotz bekannter Sicherheitslücken. Genau das macht es für Angreifer interessant: Da NTLM auf Passwort-Hashes basiert und deren Herkunft nicht überprüft, lassen sich Hashes stehlen oder weiterreichen, um sich unberechtigt Zugriff zu verschaffen. Zwei typische Methoden sind Pass-the-Hash und NTLM-Relay.

3. Pass-the-Hash-Angriffe

Bei Pass-the-Hash-Angriffen stehlen Angreifer nicht das Klartext-Passwort, sondern den Hash eines Passworts aus dem Passwortspeicher oder von kompromittierten Systemen. Dieser Hash wird dann wie ein reguläres Passwort genutzt, um sich gegenüber anderen Diensten zu authentifizieren. Da NTLM die Quelle des Hashes nicht überprüft, kann der Angreifer Benutzerkonten direkt imitieren und sich lateral im Netzwerk bewegen.

So können Pass-the-Hash-Angriffe erkannt werden

Erkennung mit Windows-Bordmitteln:

- Verdächtige Anmeldeereignisse (z. B. Event-IDs 4624) von ungewohnten Hosts oder zu ungewöhnlichen Zeiten

- Auffällige Häufung von NTLM-Anmeldungen, obwohl Kerberos üblich wäre

Grenzen der Windows-Bordmittel

Windows-Logs geben kaum Aufschluss, ob ein NTLM-Login legitime Nutzung oder ein Pass-the-Hash-Angriff ist, da NTLM die Herkunft der Hashes nicht validiert.

Erkennung mit ADAudit Plus:

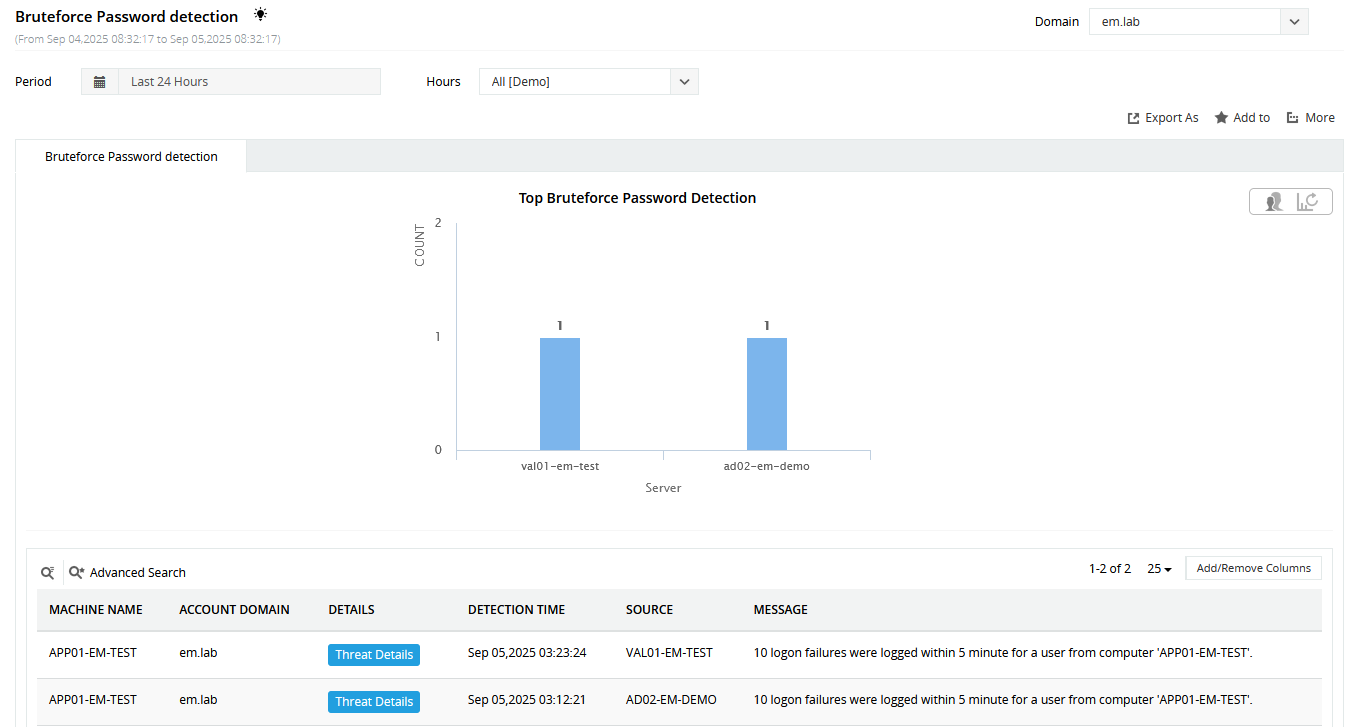

- ADAudit Plus überwacht NTLM-Authentifizierungen in Echtzeit und erkennt Abweichungen vom normalen Anmeldeverhalten. Auffällig sind z. B. plötzliche Häufungen von NTLM-Logins bei einem Konto, das normalerweise Kerberos nutzt.

Im Dashboard „Pass-the-Hash“ werden alle verdächtigen NTLM-Anmeldungen übersichtlich zusammengeführt – inklusive Quelle, betroffenen Konten, angenommener Identität und den nachfolgenden Aktivitäten des Angreifers. So lassen sich Zusammenhänge erkennen, die in Einzel-Logs verborgen bleiben.

4. NTLM-Relay-Angriffe

Bei einem NTLM-Relay-Angriff werden gültige Authentifizierungsanfragen von einem System abgefangen und ohne Änderungen an ein anderes System weitergeleitet. Auf diese Weise erhält der Angreifer unberechtigten Zugriff, ohne Passwörter oder Hashes direkt knacken zu müssen.

So können NTLM-Relay-Angriffe erkannt werden

Erkennung mit Windows-Bordmitteln:

- Anmeldeereignisse (z. B. Event-ID 4624) gefolgt von ungewöhnlichen Servicezugriffen

- Auffällige Authentifizierungen von Geräten, die eigentlich keine NTLM-Nutzung erfordern

Erkennung mit ADAudit Plus:

- Das Dashboard „NTLM Relay“ fasst verdächtige Authentifizierungen zusammen und korreliert sie mit auffälligen Servicezugriffen. So werden Relay-Muster sichtbar, die in Einzel-Logs kaum erkennbar wären.

Grenzen der Windows-Bordmittel

Die Erkennung erfordert mühsame Korrelation von Anmelde- und Service-Logs. Eindeutige Belege für NTLM-Relay-Angriffe lassen sich mit Bordmitteln nur schwer ableiten.

Vorbeugende Maßnahmen gegen NTLM-basierte Angriffe

- NTLM deaktivieren oder über Einschränkungen in den Gruppenrichtlinien auf bestimmte Systeme oder Dienste beschränken

- Kerberos bevorzugt einsetzen

- NTLM-Aktivitäten regelmäßig auditieren, um unzulässige Nutzung schnell zu erkennen

- Sichere Admin-Workstations (SAWs) verwenden, um den Diebstahl von Hashes zu erschweren

Kerberos-basierte Angriffe

Kerberos hat NTLM als Standard-Authentifizierungsprotokoll in Active Directory abgelöst. Doch auch Kerberos ist nicht frei von Schwachstellen. Angreifer nutzen insbesondere die Ticket-Mechanismen aus, um sich erweiterte Rechte zu verschaffen oder sogar eine vollständige Kontrolle über die Domäne zu erlangen. Besonders verbreitet sind Kerberoasting, Silver Ticket und Golden Ticket.

5. Kerberoasting-Angriffe

Beim Kerberoasting fordern Angreifer gezielt Service Tickets für Service Accounts an. Diese Tickets enthalten verschlüsselte Passwort-Hashes, die offline mit gängigen Tools entschlüsselt werden können. Gelingt dies, erhalten die Angreifer Zugang zu privilegierten Service-Konten und können ihre Rechte ausweiten.

So können Kerberoasting-Angriffe erkannt werden

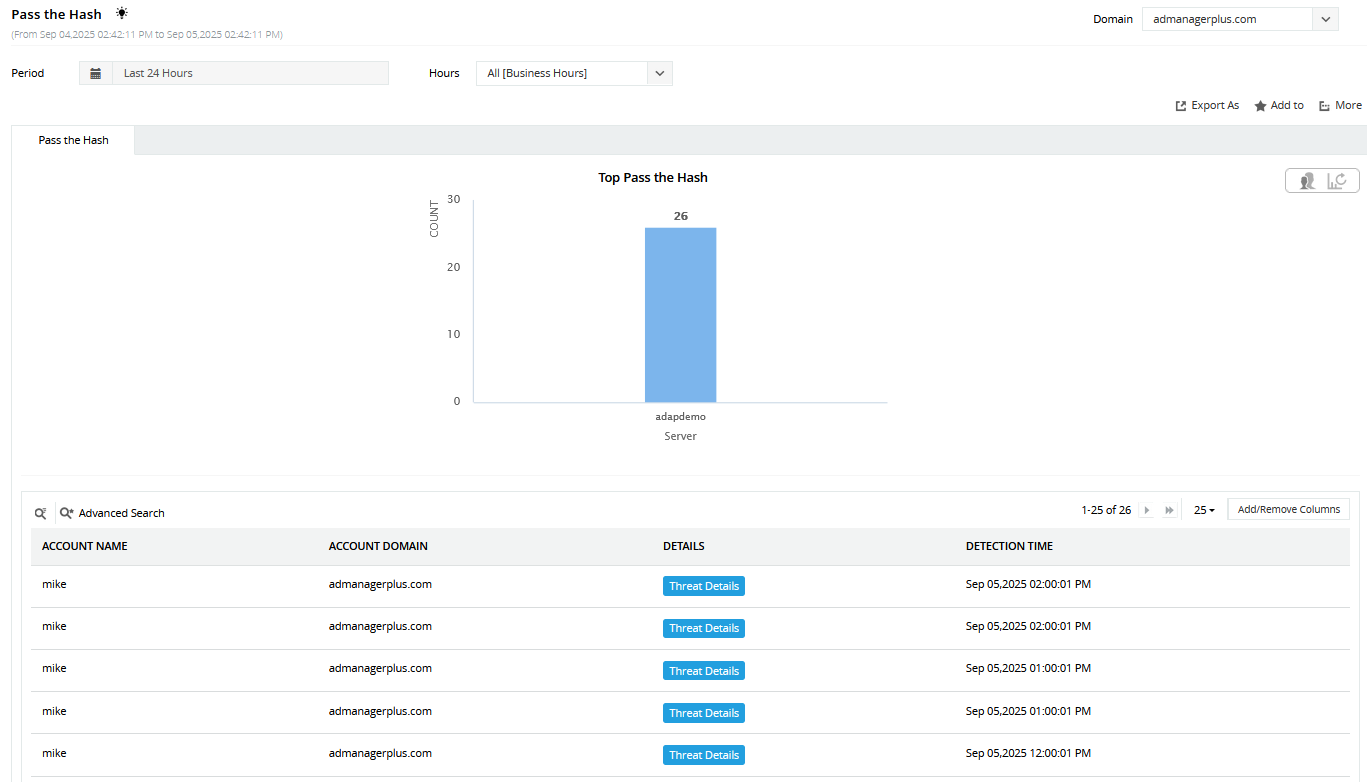

Erkennung mit Windows-Bordmitteln:

- Event-ID 4769 („Kerberos Service Ticket angefordert“) überwachen

- Verdächtig sind dabei der Wert „0x17“ im Feld „Ticket Encryption Type“ sowie viele Anfragen durch ein einzelnes Konto

Grenzen der Windows-Bordmittel

Das Erkennen auffälliger Muster wie „häufige Ticket-Anforderung“ erfordert eine manuelle Analyse großer Mengen von Events. Zudem fehlt eine automatische Alarmierung.

Keine Tipps verpassen?

Abonnieren Sie unseren Newsletter!

Hinweis: Auditing für Anmeldeereignisse aktivieren

Die Event-ID 4769 („Kerberos Service Ticket angefordert“) wird nicht automatisch in jeder Umgebung protokolliert. Sie können die Auditeinstellungen folgendermaßen im Gruppenrichtlinienobjekt (GPO) überprüfen und ggf. aktivieren:

- In der Group Policy Management Console zu Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Erweiterte Überwachungsrichtlinienkonfiguration > Überwachungsrichtlinie navigieren.

- Kerberos-Authentifizierungsdienst überwachen > Definieren > Erfolg und Fehler.

Erkennung mit ADAudit Plus:

- Das Dashboard „Kerberoasting“ zeigt alle verdächtigen Ticket-Anforderungen, gruppiert nach Konto und Verschlüsselungstyp. In der Detailansicht können Administratoren sofort nachvollziehen, ob ein Konto ungewöhnlich viele Service Tickets anfordert – ein typischer Indikator für Kerberoasting.

Zusatztipp:

Wie ein Kerberoasting-Angriff abläuft und wie sich dieser mit ADAudit Plus erkennen lässt, zeigen wir im YouTube-Video „Active Directory unter Beschuss – Angriffe sicher erkennen mit ADAudit Plus“.

6. Silver-Ticket-Angriffe

Bei Silver-Ticket-Angriffen erstellen Angreifer mit dem NTLM-Hash eines Service Accounts gefälschte Kerberos-Service-Tickets („Silver Tickets“). Diese Tickets ermöglichen den Zugriff auf bestimmte Dienste, ohne dass ein Domain Controller kontaktiert wird – was die Entdeckung erheblich erschwert.

So können Silver-Ticket-Angriffe erkannt werden

Erkennung mit Windows-Bordmitteln:

- Inkonsistente Ereignisse: erfolgreiche Logons (Event ID 4624), aber ohne dazugehörige Ticket-Anforderungen beim Domain Controller

- Unerklärliche Servicezugriffe, die nicht zu den Logs passen

Erkennung mit ADAudit Plus:

- Das Dashboard „Silver Ticket“ korreliert Servicezugriffe mit Kerberos-Logs und erkennt Abweichungen. ADAudit Plus erkennt, wenn Tickets außerhalb der üblichen Prozesse verwendet werden, und meldet Unstimmigkeiten zwischen Servicezugriffen und Kerberos-Events.

Grenzen der Windows-Bordmittel

Da bei Silver Tickets keine Kommunikation mit dem Domain Controller erfolgt, fehlen eindeutige Spuren. Verdächtige Aktivitäten müssen mühsam indirekt abgeleitet werden.

7. Golden-Ticket-Angriffe

Der Golden-Ticket-Angriff zielt auf das besonders privilegierte krbtgt-Konto ab. Mit dessen Hash können Angreifer gefälschte Kerberos-Tickets („Golden Tickets“) erstellen, die nahezu unbegrenzte Rechte in der Domäne verleihen. Diese Tickets ermöglichen es, beliebige Benutzer – einschließlich Administratoren – zu imitieren.

So können Golden-Ticket-Angriffe erkannt werden

Erkennung mit Windows-Bordmitteln:

- Auffällige Kerberos-Tickets mit ungewöhnlich langer Gültigkeitsdauer (Event-ID 4769)

- Anmeldungen, die zeitlich oder geografisch nicht plausibel sind

Erkennung mit ADAudit Plus:

- Das Dashboard „Golden Ticket“ fasst alle verdächtigen Kerberos-Ticket-Vorgänge zusammen und hebt Tickets mit ungewöhnlichen Eigenschaften hervor. In der Detailansicht sehen Administratoren sofort, welche Konten betroffen sind und wie sich der Angriff zeitlich entwickelt.

Grenzen der Windows-Bordmittel

Golden Tickets sehen aus wie reguläre Tickets. Auffällige Laufzeiten oder Anmeldeorte lassen sich nur mit großem manuellen Aufwand erkennen.

Hinweis:

Das „Golden Ticket“-Dashboard kann eine vergleichsweise hohe False-Positive-Rate aufweisen. Ein genauer Blick in die Ergebnisse ist daher empfehlenswert. Häufige Ursache für irrtümlich als verdächtig markierte Tickets sind falsch konfigurierte Legacy-Applikationen.

Vorbeugende Maßnahmen gegen Kerberos-basierte Angriffe

- Service Accounts mit starken, langen Passwörtern absichern und regelmäßig ändern

- krbtgt-Konto-Passwort regelmäßig doppelt zurücksetzen, um kompromittierte Tickets ungültig zu machen.

- Kerberos-Logging aktivieren (z. B. Event-ID 4769) und regelmäßig auswerten

- Managed Service Accounts (MSAs) oder Group Managed Service Accounts (gMSAs) einsetzen, um die Passwortverwaltung sicher zu automatisieren

Replikationsbasierte Angriffe

Active Directory setzt auf Replikation, um Änderungen zwischen Domain Controllern (DCs) zu synchronisieren. Angreifer können diesen Mechanismus missbrauchen, indem sie sich als DC ausgeben oder unberechtigt Replikationsanfragen stellen. Ziel ist es, sensible Daten wie Passwort-Hashes abzugreifen oder manipulierte Objekte in die Domäne einzuschleusen. Besonders gefährlich sind die Angriffsarten DCSync und DCShadow.

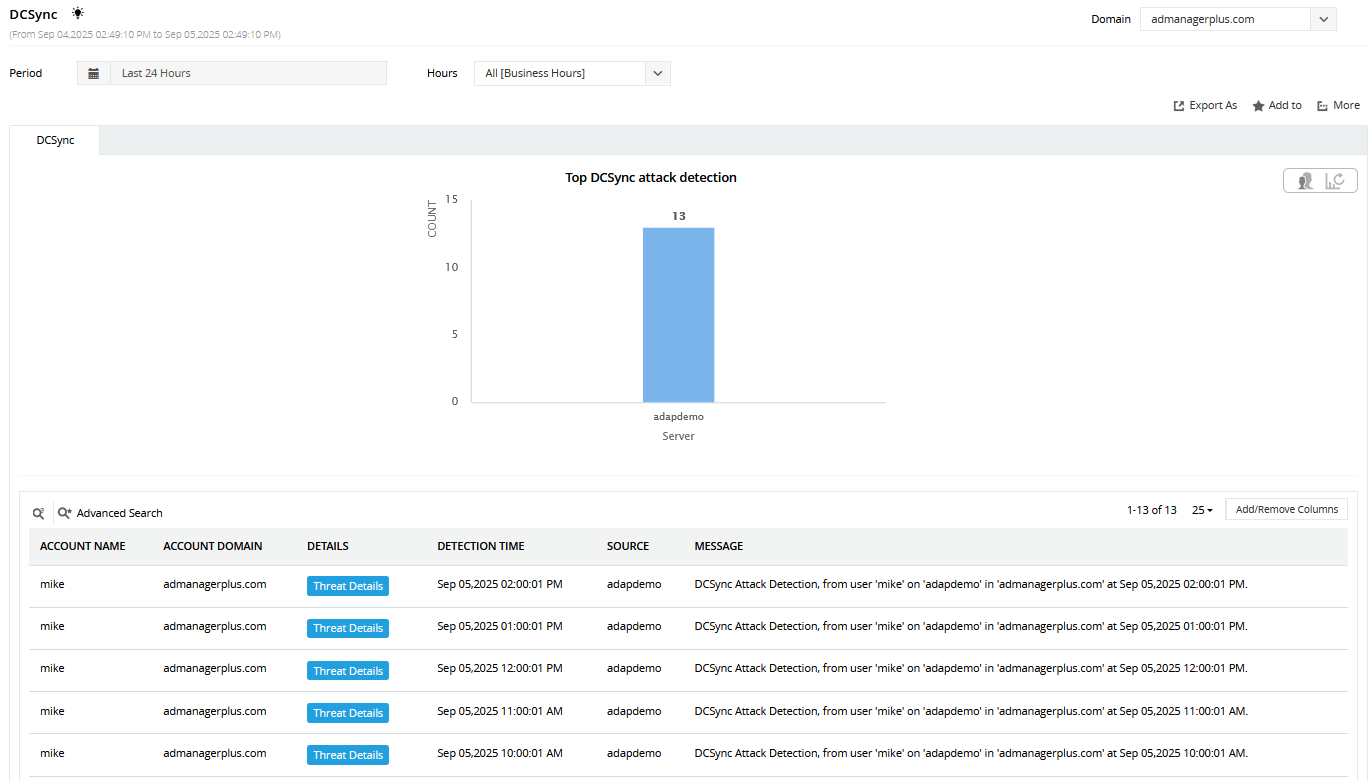

8. DCSync-Angriffe

Bei einem DCSync-Angriff gibt sich der Angreifer als Domain Controller aus und fordert über die Replikations-API sensible Informationen an – etwa Passwort-Hashes von Administratoren oder das Hash des krbtgt-Kontos. Mit diesen Daten können Angreifer z. B. „Golden Tickets“ fälschen oder weitere Privilegien erlangen.

So können DCSync-Angriffe erkannt werden

Erkennung mit Windows-Bordmitteln:

- Verdächtige Replikationsereignisse mit den Event-IDs 4928 („Directory Service replication attempt“) und 4929 („Directory Service replication request“).

- Auffällig sind Replikationsanfragen von Systemen, die keine Domain Controller sind.

Grenzen der Windows-Bordmittel

Ungewöhnliche Replikationsanfragen gehen im Eventrauschen leicht unter. Ohne automatische Korrelation lassen sich DCSync-Versuche nur schwer zuverlässig erkennen.

Hinweis: Auditing für Verzeichnisdienst-Replikationen aktivieren

Die Event-IDs 4928 und 4929 werden nicht standardmäßig protokolliert. Damit sie im Security-Log erscheinen, muss das Auditing für Verzeichnisdienst-Replikationen in den Gruppenrichtlinien aktiviert werden. Die entsprechende Einstellung finden Sie unter Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Erweiterte Überwachungsrichtlinie > Verzeichnisdienstzugriff > Verzeichnisdienst-Replikation überwachen.

Erkennung mit ADAudit Plus:

- Das Dashboard „DCSync“ bündelt alle Replikationsaktivitäten und markiert unautorisierte Anfragen sofort. Administratoren sehen auf einen Blick, von welchem System die Anfragen kamen und welche Konten betroffen sind.

Hinweis: False Positives

Das Dashboard zu DCSync-Angriffen kann auch reguläre Replikationsanfragen von Anwendern als verdächtig markieren, die ihre Daten in Microsoft 365 synchronisieren. Um die Anfragen korrekt einschätzen zu können, ist Kontextwissen zur IT-Umgebung wichtig.

Zusatztipp:

In diesem YouTube-Video simulieren wir einen DCSync-Angriff und zeigen, wie ADAudit Plus helfen kann, diesen zu erkennen.

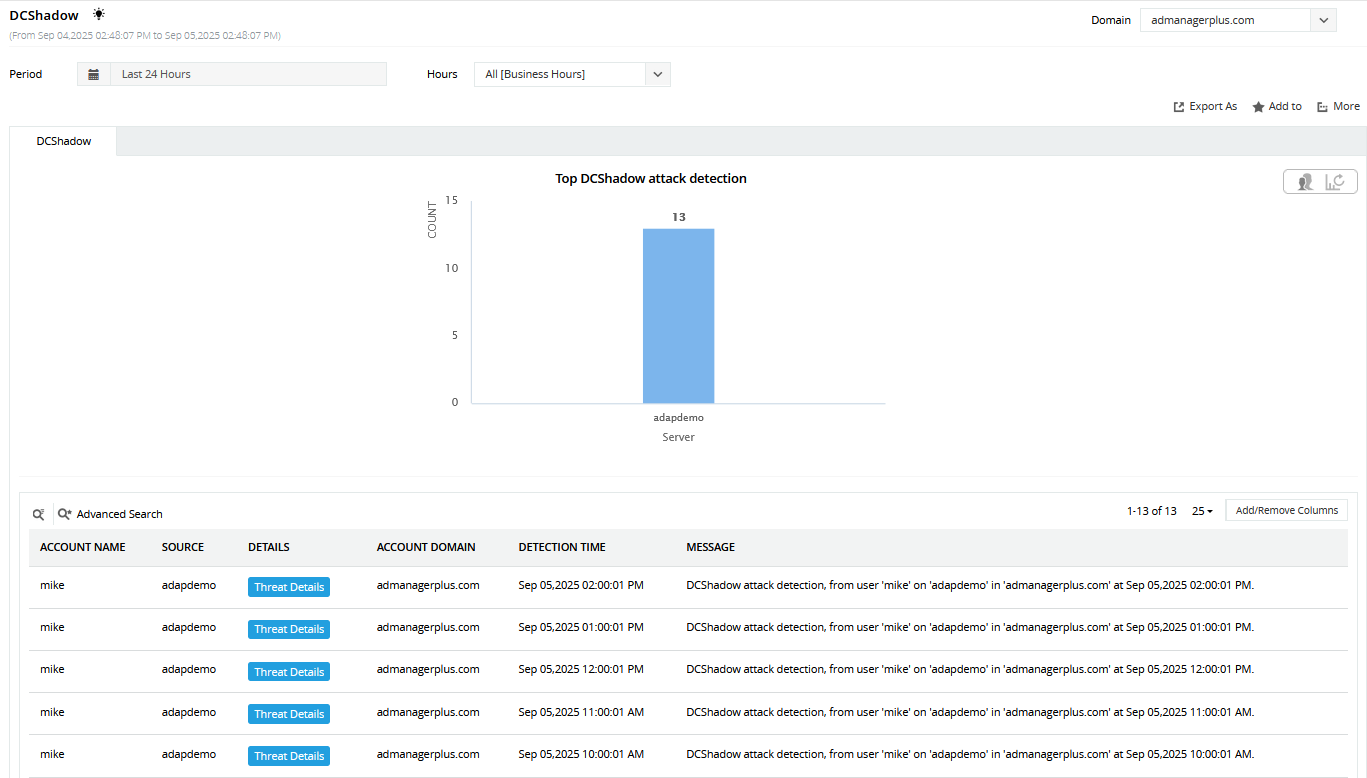

9. DCShadow-Angriffe

Bei einem DCShadow-Angriff registrieren Angreifer einen kompromittierten Server als angeblichen Domain Controller und nutzen den Replikationsmechanismus, um manipulierte Änderungen (z. B. neue Rechte oder Backdoor-Konten) ins Active Directory einzuschleusen. Da diese Änderungen über reguläre Replikationsprozesse erfolgen, bleiben sie mit Standardtools oft unbemerkt.

So können DCShadow-Angriffe erkannt werden

Erkennung mit Windows-Bordmitteln:

- Kritische Events mit der ID 4672 („Sonderrechte zugewiesen“) und ID 5136 („Änderungen an AD-Objekten“) überwachen

- Auffällige Änderungen an der Replikationstopologie oder unautorisierte DC-Registrierungen

Grenzen der Windows-Bordmittel

Da die Manipulation über reguläre Replikationsprozesse erfolgt, lassen sich DCShadow-Angriffe mit Bordmitteln kaum zuverlässig erkennen.

Hinweis: Auditing für Verzeichnisdienständerungen aktivieren

Damit Events wie ID 5136 im Security-Log erscheinen, muss in den Gruppenrichtlinien das Auditing für Verzeichnisdienständerungen aktiviert werden. Diese Einstellung finden Sie in den Gruppenrichtlinien unter Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Erweiterte Überwachungsrichtlinie > Verzeichnisdienstzugriff > Verzeichnisdienständerungen überwachen.

Erkennung mit ADAudit Plus:

- Das Dashboard „DCShadow“ fasst Änderungen an privilegierten Konten und Objekten zusammen und hebt verdächtige Manipulationen hervor. Das hilft Administratoren, verdächtige DC-Registrierungen oder unautorisierte Änderungen in der Replikationstopologie sofort nachzuvollziehen.

Zusatztipp:

Wie ADAudit Plus helfen kann, einen DCShadow-Angriff zu erkennen, zeigen wir im YouTube-Video „Active Directory unter Beschuss – Angriffe sicher erkennen mit ADAudit Plus“.

Vorbeugende Maßnahmen gegen replikationsbasierte Angriffe

- Replikationsrechte auf das unbedingt notwendige Minimum beschränken

- Änderungen an der AD-Topologie regelmäßig prüfen und dokumentieren

- Domain-Controller-Registrierungen streng kontrollieren

- Replikations-Events kontinuierlich überwachen und Alarmierungen einrichten

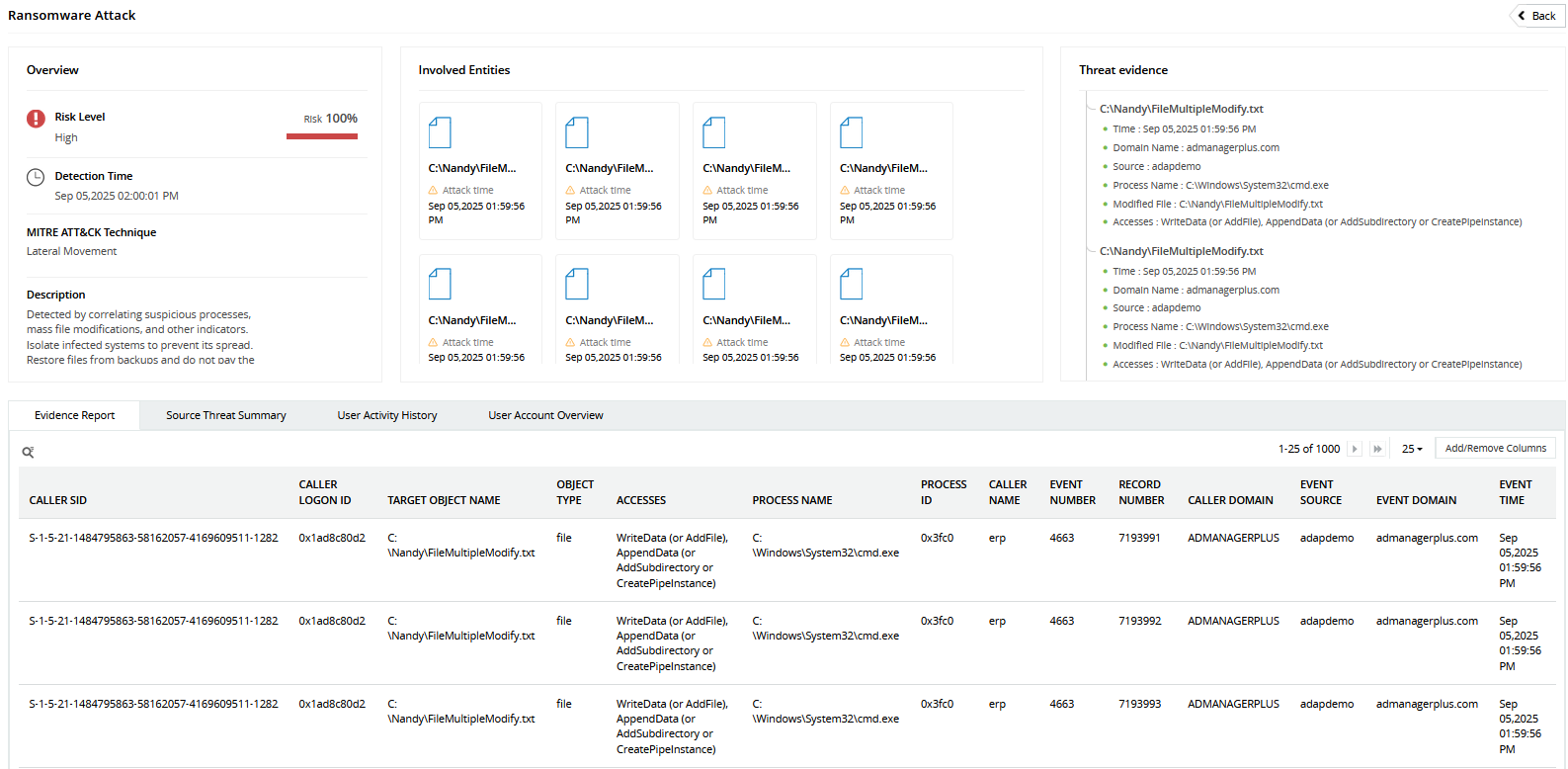

Ransomware-Angriffe

Ransomware zählt zu den größten Bedrohungen für Unternehmen. Häufig nutzen Angreifer zunächst bekannte Schwachstellen oder Techniken wie Phishing, Social Engineering oder Passwort-Angriffe, um sich Zugriff auf ein Benutzerkonto im Active Directory zu verschaffen. Anschließend wird Schadsoftware eingeschleust, die sich lateral im Netzwerk ausbreitet, Dateien verschlüsselt und den Zugriff auf kritische Systeme blockiert. In vielen Fällen drohen Angreifer zusätzlich mit der Veröffentlichung sensibler Daten.

10. Ransomware im Active Directory

Nach der initialen Infektion verschafft sich die Ransomware erhöhte Rechte, bewegt sich durch das AD-Netzwerk und verschlüsselt massenhaft Dateien sowie Konfigurationsdaten auf Servern und Clients. Ziel ist es, den Geschäftsbetrieb massiv zu stören, bis ein Lösegeld gezahlt wird.

So können Ransomware-Angriffe erkannt werden

Erkennung mit Windows-Bordmitteln:

- Plötzlicher Anstieg von Dateiänderungen, -löschungen oder

-umbenennungen (z. B. viele Events mit IDs 4663 „Zugriff auf ein Objekt“). - Auffällige Prozessaktivitäten und Massenanmeldungen an verschiedenen Systemen

Grenzen der Windows-Bordmittel

Die Vielzahl an Events erschwert die Analyse erheblich. Ohne automatische Mustererkennung ist es kaum möglich, Ransomware-Aktivitäten frühzeitig von legitimen Dateioperationen zu unterscheiden.

Hinweis: Auditing für Objektzugriffe aktivieren

Damit Events mit der ID 4663 („Zugriff auf ein Objekt“) im Security-Log erscheinen, muss in den Gruppenrichtlinien das Auditing für Objektzugriffe aktiviert und zusätzlich an den überwachten Dateien oder Ordnern eine Überwachungsrichtlinie konfiguriert werden.

Erkennung mit ADAudit Plus:

- Das Dashboard „Ransomware Detection“ fasst verdächtige Datei- und Objektänderungen in Echtzeit zusammen. Typische Muster wie massenhafte Änderungen in kurzer Zeit oder Zugriffe auf sensible Ordner werden automatisch markiert und mit Risikoeinstufung dargestellt. Administratoren können so schnell eingreifen, bevor die Verschlüsselung weitere Systeme erreicht.

Vorbeugende Maßnahmen gegen Ransomware-Angriffe

- Strenge Passwort- und Zugriffsrichtlinien durchsetzen

- Multi-Faktor-Authentifizierung (MFA) nutzen

- Regelmäßige, manipulationssichere Backups erstellen und testen

- Monitoring und Alarmierung mit Lösungen wie ADAudit Plus aktivieren

- Anwender durch Awareness-Trainings für Phishing und Social Engineering sensibilisieren

Übersicht: Wichtige Event-IDs und Audit-Einstellungen

Diese Übersicht zeigt die wichtigsten Windows-Event-IDs, die bei der Erkennung von AD-Angriffen eine Rolle spielen. Damit die Ereignisse im Security-Log erscheinen, müssen in den Gruppenrichtlinien passende Audit-Richtlinien aktiviert werden.

Für Anwender von ADAudit Plus oder AD360 gilt: Die Lösung kann nur die Ereignisse auswerten, die von Windows auch tatsächlich protokolliert werden. Sobald Sie ADAudit Plus oder AD360 installiert haben, konfiguriert die Lösung automatisch alle Überwachungsrichtlinien, die für das Active-Directory-Auditing erforderlich sind – sofern die automatische Konfiguration aktiviert ist (diese Einstellung finden Sie unter Admin > Domain Settings > Audit Policy: Configure). Falls gewünscht, können die Audit-Richtlinien auch manuell konfiguriert werden, um das Event-Rauschen zu reduzieren.

| Event-ID | Ereignis | Audit-Einstellung in den GPOs | Hinweis |

| 4625 | Anmeldung fehlgeschlagen | Anmelde-/Abmeldeereignisse > Anmeldeversuche überwachen (Failure) | Standardmäßig nicht immer aktiv. Aktivierung erforderlich |

| 4624 | Anmeldung erfolgreich | Anmelde-/Abmeldeereignisse > Anmeldeversuche überwachen (Success) | Ergänzend sinnvoll, um Korrelationen zu sehen |

| 4768 | Kerberos Authentication Ticket (TGT) angefordert | Kontoanmeldung > Kerberos-Authentifizierungsdienst überwachen (Success/Failure) | Relevant für Brute-Force gegen Kerberos |

| 4769 | Kerberos Service Ticket (TGS) angefordert | Kontoanmeldung > Kerberos-Authentifizierungsdienst überwachen (Success/Failure) | Wichtig für Erkennung von Kerberoasting |

| 4928 | Directory Service replication attempt | Verzeichnisdienstzugriff > Verzeichnisdienst-Replikation überwachen (Success/Failure) | Wichtig für Erkennung von DCSync-Angriffen |

| 4929 | Directory Service replication request | Verzeichnisdienstzugriff > Verzeichnisdienst-Replikation überwachen (Success/Failure) | Wichtig für die Erkennung von DCShadow-Angriffen |

| 5136 | Änderungen an AD-Objekten | Verzeichnisdienstzugriff > Verzeichnisdienst-Änderungen überwachen (Success/Failure) | Wichtig für die Erkennung von DCShadow-Angriffen |

| 4663 | Zugriff auf ein Objekt (z. B. Datei/Ordner) | Objektzugriff > Dateisystem überwachen (Success/Failure) + Überwachungsrichtlinie am Objekt setzen | Wichtig für Ransomware-Erkennung |

Über ADAudit Plus

Mit dem Change-Auditing-Tool ADAudit Plus können sich IT-Administratoren ein umfassendes Bild von allen Aktivitäten machen, die im Netzwerk ihres Unternehmens stattfinden. Das Echtzeit-Auditing und die sofort einsatzbereiten Berichte von ADAudit Plus erleichtern es, kritische Änderungen in DNS-Einträgen zu überwachen und Fehler schneller zu erkennen bzw. ganz zu vermeiden.

Darüber hinaus können Sie mit ADAudit Plus z. B. folgende Änderungen überwachen:

- Zeichnen Sie alle Änderungen an Windows-AD-Objekten auf, einschließlich Usern, Gruppen, Computern, Gruppenrichtlinienobjekten und Organisationseinheiten.

- Überwachen Sie alle Logon-/Logoff-Aktivitäten der User, inklusive erfolgreichen und fehlgeschlagenen Anmeldeversuchen an Workstations im gesamten Netzwerk.

- Auditieren Sie Windows-Dateiserver, Failover Cluster, NetApp- und EMC-Speicher und dokumentieren Sie Änderungen an Dateien und Ordnern.

- Überwachen Sie Änderungen an Systemkonfigurationen, Programmdateien und Ordnern und sorgen Sie für lückenlose Dateiintegrität.

- Lassen Sie sich Änderungen an Windows-Servern, Druckern und USB-Geräten in der Ereignisübersicht anzeigen.

Weitere Active-Directory-Tipps: