Endpoint Central Tipps: Verbessern Sie Ihre NIS2-Compliance mit Endpoint Central

Viele Unternehmen stehen derzeit vor der Herausforderung, die seit Oktober 2024 geltende NIS2-Richtlinie umzusetzen. Um das in der zweiten EU-Richtlinie zur Netzwerk- und Informationssicherheit geforderte Sicherheitsniveau zu erreichen, müssen die betroffenen Unternehmen in der Regel in verschiedenen IT-Bereichen zusätzliche technische und organisatorische Maßnahmen ergreifen.

Neben strengeren Anforderungen an das Identity & Access Management sowie das Privileged Access Management enthält die NIS2-Richtlinie auch zahlreiche Punkte, die den Bereich Endpoint-Management und -Security betreffen: Diese reichen von „grundlegenden Verfahren im Bereich der Cyberhygiene“ über die „Bewältigung von Sicherheitsvorfällen“ bis hin zum Schutz vor Ransomware, um nur einige Beispiele zu nennen.

Mithilfe von Unified-Endpoint-Management- und -Security-Lösungen (UEMS) wie Endpoint Central können Unternehmen viele Anforderungen der NIS2-Compliance schnell und einfach erfüllen – etwa die Durchsetzung strenger Sicherheitsrichtlinien, Echtzeit-Bedrohungserkennung und -abwehr, Incident Management und Erstellung diverser Compliance-Berichte.

Welche Aspekte der NIS2-Richtline Sie mit einer guten UEMS-Lösung wie Endpoint Central abdecken können, haben wir hier für Sie zusammengestellt. Zudem finden Sie hier Tipps, wie Sie die in Artikel 21 geforderten Maßnahmen zum Risikomanagement im Bereich Cybersicherheit mit Endpoint Central umsetzen können.

- Wichtige Funktionen von Endpoint Central für die NIS2-Compliance

- NIS2-Anforderungen, bei denen Endpoint Central unterstützt

- Sicherheit von Informationssystemen

- Incident Management

- Geschäftskontinuität (Backup, Desaster Recovery)

- Sicherheit in Netzwerk- und Informationssystemen

- Richtlinien und Verfahren zur Bewertung der Wirksamkeit von Maßnahmen zum Risikomanagement im Bereich der Cybersicherheit

- Grundlegende Cyber-Hygienepraktiken

- Richtlinien und Verfahren für die Verwendung von Kryptografie und gegebenenfalls Verschlüsselung

- Richtlinien für die Zugriffskontrolle und Asset-Management

- Gesicherte Sprach-, Video- und Textkommunikation und gesicherte Notfallkommunikationssysteme

Produktvorstellung Endpoint Central

Wir stellen Ihnen die Funktionen von Endpoint Central gerne in einer unserer regelmäßigen Live-Demos vor - kostenlos und unverbindlich.

Hier geht es direkt zu den Endpoint Central Tipps:

- Tipp 1: Schützen Sie Ihre Daten vor unbefugten Zugriffen mit Endpoint DLP

- Tipp 2: Kontrollieren Sie die Verwendung von Peripherie-Geräten mit der Device Control

- Tipp 3: Analysieren Sie Malware-Bedrohungen mit der Malware Protection

- Tipp 4: Infizierte Dateien wiederherstellen

- Tipp 5: Schwachstellen priorisieren und beheben

- Tipp 6: Zero-Day-Schwachstellen entschärfen

- Tipp 7: Überwachen und steuern Sie Anwendungen mit der Application Control

- Tipp 8: Aktivieren Sie die BitLocker-Verschlüsselung

- Tipp 9: Verwenden Sie die Just-in-Time-Zugriffskontrolle

- Tipp 10: Informieren Sie Anwender über das Announcement-Tool

Die wichtigsten Funktionen von Endpoint Central für die NIS2-Compliance

Endpoint Central unterstützt Sie mit zahlreichen Funktionen dabei, Ihre Endgeräte durch automatisierte Prozesse kontinuierlich abzusichern:

- Vollständige Transparenz und Kontrolle über Ihre Endgeräte:

Endpoint Central ermöglicht Ihnen einen umfassenden Überblick und volle Kontrolle über alle Endgeräte in Ihrem Netzwerk. Funktionen wie Data Loss Prevention (DLP) und Anti-Ransomware schützen Ihre Systeme rund um die Uhr und helfen, Sicherheitslücken schnell zu schließen.

- Schnelle Reaktion auf Bedrohungen und Wiederherstellung

Die Lösung informiert Sie in Echtzeit über sicherheitsrelevante Ereignisse und ermöglicht eine schnelle Reaktion auf Bedrohungen durch intergriertes Incident Management. Mit einem einzigen Klick können Sie kompromittierte Systeme isolieren und kritische Daten durch automatisierte, sichere Backups wiederherstellen.

- Vulnerability Management und Patch Compliance

Endpoint Central überprüft Ihre IT-Infrastruktur kontinuierlich auf Schwachstellen, priorisiert Bedrohungen nach Schweregrad und stellt sicher, dass Patches schnell und effizient bereitgestellt werden. So bleiben Ihre Systeme stets aktuell.

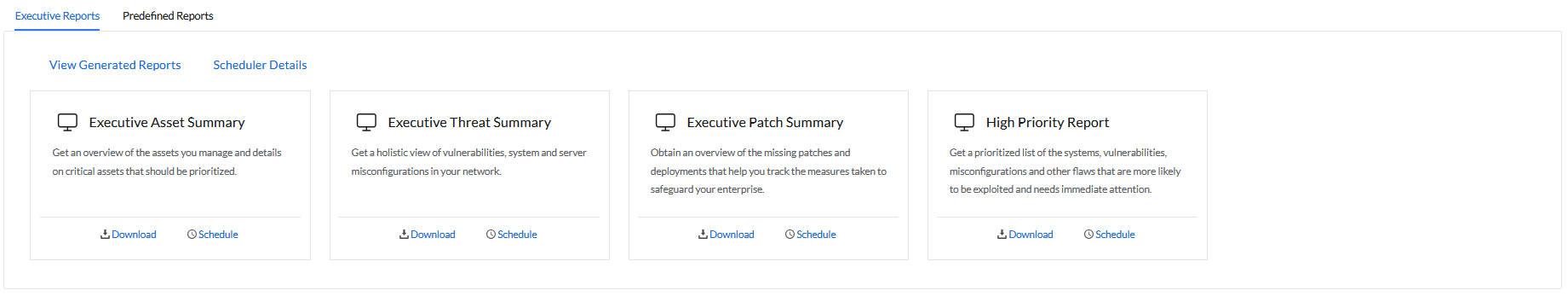

- Governance, Compliance und Audit-Vorbereitung

Die integrierten Auditing-Tools und Dashboards von Endpoint Central helfen Ihnen, die Anforderungen an Governance, Risiko und Compliance (GRC) zu erfüllen. Sie können Schwachstellenanalysen, Patch-Compliance- sowie IT-Asset-Berichte erstellen – alles aus einer zentralen Konsole.

- Automatisierte Sicherheitsmaßnahmen und Cyber-Hygiene

Mit Endpoint Central lassen sich grundlegende Cyber-Hygiene-Praktiken wie regelmäßige Patches, Verschlüsselung und rollenbasierte Zugriffskontrollen automatisch umsetzen, um eine sichere und konforme IT-Umgebung zu gewährleisten.

- Asset-Management und Audit-Vorbereitung

Die umfassenden Asset-Management-Funktionen von Endpoint Central ermöglichen Ihnen einen vollständigen Überblick über alle Hardware- und Software-Ressourcen in Ihrem Unternehmen. So sind Sie optimal auf Audits vorbereitet.

- Sichere Endgeräteverwaltung

Endpoint Central ermöglicht die Verwaltung von Peripheriegeräten sowie die Durchsetzung von Sicherheitsrichtlinien. Damit stellen Sie sicher, dass alle Endgeräte den NIS2-Vorgaben entsprechen und Ihre IT-Umgebung sicher bleibt.

NIS2-Anforderungen, bei denen Endpoint Central unterstützt

1. Sicherheit von Informationssystemen

Artikel 21.2.a der NIS2-Richtlinie fordert beispielsweise „Konzepte in Bezug auf die Risikoanalyse und Sicherheit für Informationssysteme“.

Endpoint Central unterstützt Sie bei der Umsetzung dieser Anforderungen durch verschiedene Endpoint-Security-Funktionen wie Endpoint DLP, Browser Security, Vulnerability Management, Next-Gen Antivirus und Anti-Ransomware. Darüber hinaus können Sie die Sicherheit Ihrer Systeme mit risikobasiertem Schwachstellen- und Patch-Management, verschiedenen Sicherheitsfunktionen für mobile Endgeräte sowie Zugriffskontrollen für Peripheriegeräte verbessern.

Tipp 1: Schützen Sie Ihre Daten vor unbefugten Zugriffen mit Endpoint DLP in Endpoint Central

Das Endpoint-Security-Feature Endpoint DLP (Data Loss Prevention) in Endpoint Central ermöglicht es, sensible Daten auf Endgeräten mit Hilfe von individuell konfigurierbaren Regeln zu identifizieren, zu überwachen und vor einer unbefugten Übertragung zu schützen.

So konfigurieren Sie Endpoint DLP in Endpoint Central:

- Melden Sie sich bei Endpoint Central an und klicken Sie im oberen Menü auf den Reiter „Endpoint DLP“.

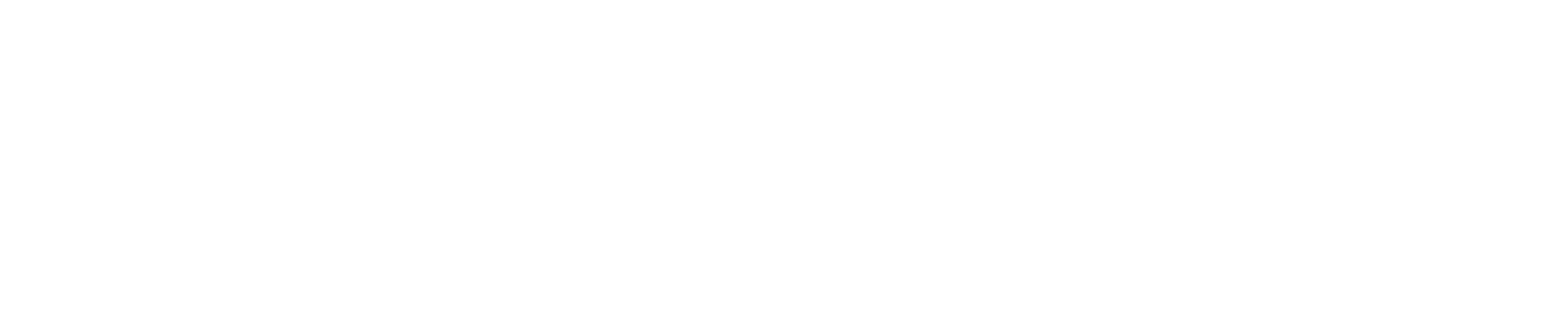

- Schritt 1: Definieren Sie Regeln für die Datenklassifizierung

- Rufen Sie im linken Menü den Punkt „Data Classification“ unter „Policy“ auf.

- Um einen neue Regel zu erstellen, klicken Sie auf „New Data Rules“. Anschließend können Sie aus einer Vielzahl vorkonfigurierter Regeln wählen. Um eine Regel zu aktivieren, klicken Sie diese an, passen ggf. deren Einstellungen an und klicken auf „Save“.

- Um eine eigene Regel zu erstellen, klicken Sie auf „Create Custom Rule“ und wählen „Regex Patterns“, „Keyword Matching“, „Dokument Matching“ oder „File Extensions“ aus. Vergeben Sie einen Namen für die neue Regel und definieren Sie die Kriterien, die die Daten erfüllen sollen. Klicken Sie auf „Add“.

- Schritt 2: Wenden Sie die erstellten Regeln an

- Gehen Sie im linken Menü zu „Policy Deployment“.

- Wählen Sie im Feld „Select Custom Group“ die Computer-Gruppen aus, auf die die Richtlinie angewendet werden soll.

- Auf der Registerkarte „Data Discovery“ wählen Sie die Regeln aus, die Sie anwenden möchten.

- Auf der Registerkarte „Data Loss Prevention“ können Sie festlegen, mit welchen Anwendungen auf die Daten zugegriffen werden darf. Zudem können Sie festlegen, ob Aktionen wie Screenshot-Erstellung, E-Mail-Versand, Upload, Druck oder Speicherung auf externen Speichermedien erlaubt sein sollen.

- Um die Richtlinie anzuwenden, klicken Sie auf „Deploy“.

Tipp:

Geben Sie „Germany“ ins Suchfeld ein, um gezielt nach Regeln zu suchen, die für die Verarbeitung von sensiblen deutschen Daten wie Steuernummern, IBAN-Nummern oder Passnummern relevant sind.

Tipp 2: Kontrollieren Sie die Verwendung von Peripherie-Geräten mit der Device Control in Endpoint Central

Mit den „Device Control“-Funktionen können Sie den Zugriff auf und die Nutzung von Peripheriegeräten wie USB-Sticks, externen Festplatten und Druckern an den Endgeräten Ihres Unternehmens kontrollieren. Diese Funktion hilft, unbefugte Datenübertragungen zu verhindern und die Sicherheit der IT-Infrastruktur zu erhöhen.

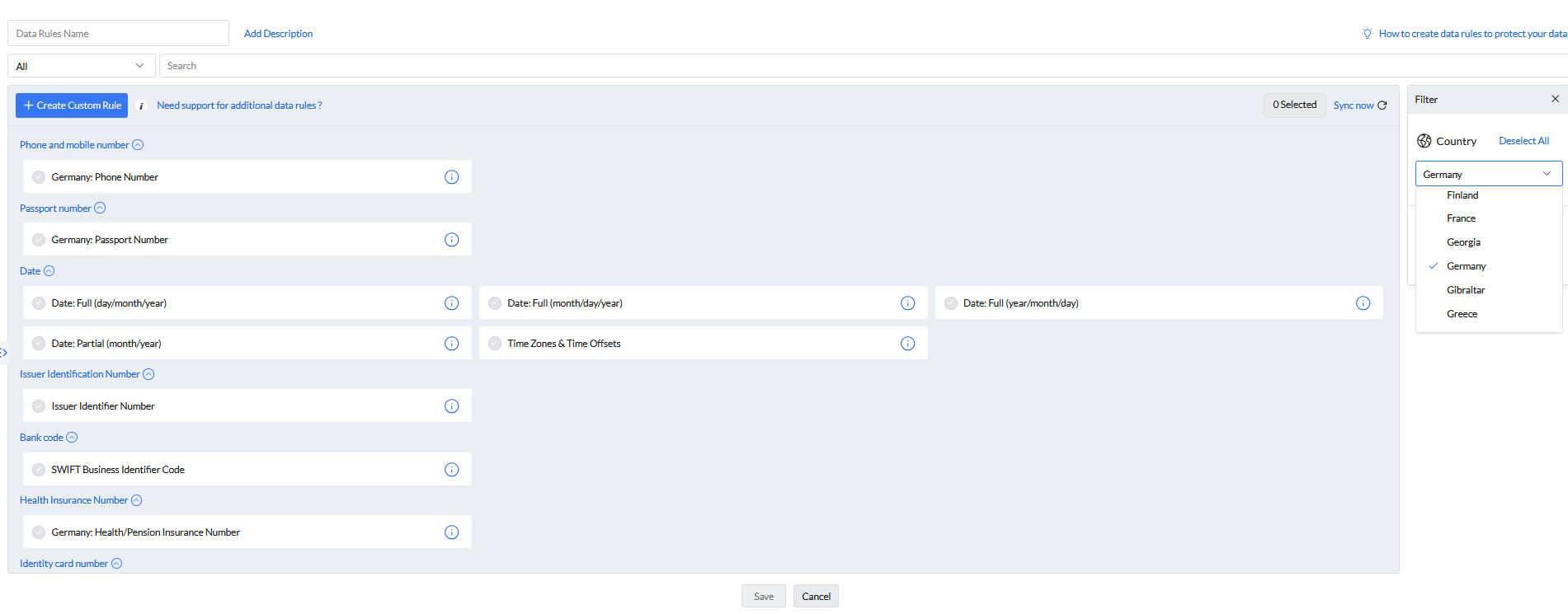

So konfigurieren Sie die Device Control in Endpoint Central:

- Melden Sie sich bei Endpoint Central an und klicken Sie im oberen Menü auf den Reiter „Device Control“.

- Schritt 1: Erstellen Sie die gewünschten Richtlinien

- Gehen Sie zu Policies > Policy Creation und klicken Sie auf „Create Policy“.

- Wählen Sie das gewünschte Betriebssystem („Windows“ oder „Mac“) aus.

- Wählen Sie die Gerätetypen aus, die Sie kontrollieren möchten (z. B. USB-Geräte, Drucker, Festplatten) und legen Sie deren Zugriffsberechtigungen fest.

- Konfigurieren Sie bei Bedarf weitere Einstellungen für Dateizugriff und Datei-Transfers.

- Passen Sie die Einstellungen für Berichte und Warnmeldungen an.

- Speichern und veröffentlichen Sie Ihre Richtlinie mit „Save & Publish“.

- Schritt 2: Rollen Sie die Richtlinien aus

- Gehen Sie zu Policies > Deploy Policy.

- Erstellen Sie mit „Create Group“ eine neue Gruppe von Zielcomputern oder verknüpfen Sie Richtlinien über „Associate Group“ mit einer vorhandenen Gruppe.

- Klicken Sie auf „Deploy“, um die ausgewählten Richtlinien auf die Zielgruppe anzuwenden.

2. Incident Management

Artikel 21.2.b der NIS2-Richtlinie fordert die „Bewältigung von Sicherheitsvorfällen“, und auch hier kann Endpoint Central Sie wirkungsvoll unterstützen. Im Falle eines Malware-Angriffs wird das Sicherheitsteam automatisch benachrichtigt, sodass IT-Administratoren umgehend eingreifen können. Endpoint Central ermöglicht es, betroffene Systeme sofort unter Quarantäne zu stellen, um eine weitere Ausbreitung zu verhindern.

Nach einer gründlichen forensischen Analyse können die betroffenen Systeme sicher wieder in Betrieb genommen werden. Zusätzlich bietet Endpoint Central die Möglichkeit, Daten nach einem Ransomware-Angriff durch manipulationssichere Backups schnell und zuverlässig wiederherzustellen, wodurch die Geschäftskontinuität gewährleistet wird.

Tipp 3: Analysieren Sie Malware-Bedrohungen mit der Malware Protection in Endpoint

Wenn Sie einen Malware-Angriff vermuten, ist eine schnelle und präzise Analyse entscheidend, um die wahre Natur des Angriffs zu erkennen und Risiken effektiv zu minimieren. Mit der Malware Protection in Endpoint Central und der integrierten Next-Gen Antivirus Engine können Sie potenzielle Bedrohungen frühzeitig identifizieren und detailliert analysieren.

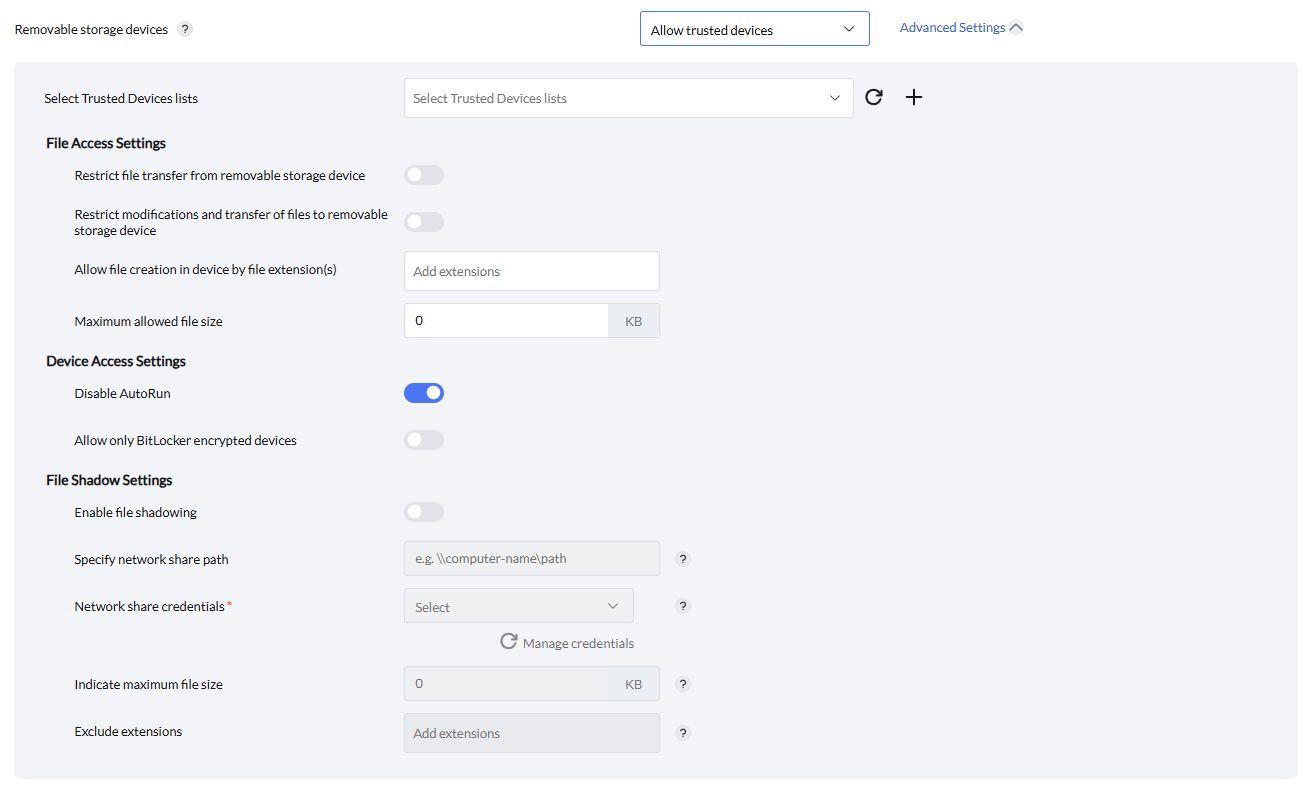

So analysieren Sie Malware-Bedrohungen in Endpoint Central:

- Melden Sie sich in Endpoint Central an und gehen Sie auf den Reiter „Malware Protection“.

- Unter „Incidents“ finden Sie eine Übersicht über alle erkannten Incidents. Diese umfasst Informationen wie den Zeitpunkt des Eindringens, die Anzahl der generierten Warnmeldungen, betroffene Geräte und den aktuellen Status des Vorfalls.

- In der Spalte „Action“ können Sie den Incident als „True/False Positive“ kategorisieren.

- Klicken Sie auf den Namen eines Incidents, um detailliertere Informationen aufzurufen. Im Abschnitt „Summary“ erhalten Sie eine umfassende Übersicht über alle relevanten Details zum Vorfall und können gezielt die nächsten Schritte einleiten.

Tipp:

Um Geräte bei einem vermuteten Ransomware-Angriff schnell in Quarantäne zu schicken, gehen Sie zu Malware Protection > Devices. Markieren Sie die gewünschten Geräte und klicken Sie auf „Network Quarantine“, um diese mit einem Klick zu isolieren.

3. Geschäftskontinuität (Backup, Desaster Recovery)

Die „Aufrechterhaltung des Betriebs“, einschließlich Krisenmanagement und Wiederherstellung nach einem Notfall (Artikel 21.2.c), ist ebenfalls ein zentrales Ziel der NIS2-Richtlinie. Endpoint Central unterstützt Sie dabei nicht nur beim Incident Management, sondern auch bei der schnellen Wiederherstellung infizierter Dateien. Mit dem Volume Shadow Copy Service von Microsoft erstellt die Lösung alle drei Stunden ein nicht löschbares Backup der Dateien in Ihrem Netzwerk. Sollte eine Datei mit Ransomware infiziert werden, kann sie mit der neuesten Sicherungskopie problemlos wiederhergestellt werden.

Tipp 4: Infizierte Dateien mit Endpoint Central wiederherstellen

Wenn Dateien von Ransomware betroffen sind, können Sie diese folgendermaßen wiederherstellen:

- Melden Sie sich bei Endpoint Central an und gehen Sie auf der Registerkarte „Malware Protection“ zu „Incidents“.

- Wählen Sie in der Zeile des betroffenen Incidents in der Spalte „Action“ die Option „Mark as True Positive“ aus dem Dropdown-Menü.

- Klicken Sie im Pop-up-Fenster auf „Rollback“, um die Wiederherstellung der betroffenen Dateien zu starten.

- Bestätigen Sie die Aktion mit „Proceed“.

Alternativ können Sie den Wiederherstellungsprozess auch folgendermaßen durchführen:

- Klicken Sie den betroffenen Incident in der Registerkarte „Incidents“ an.

- Klicken Sie oben rechts auf die Schaltfläche „Resolve“ und wählen Sie bei „Mark as“ die Option „True Positive“ aus.

- Klicken Sie auf „Rollback“, um die betroffenen Dateien wiederherzustellen.

- Den Status des Wiederherstellungsprozesses können Sie auf der Registerkarte „Incidents“ einsehen.

Zusatztipp:

Unter Bestand > Applikationskontrolle > Ausführbare Dateien blockieren können Sie Regeln für ausführbare Dateien (z. B. EXE, MSI, BAT) definieren, damit bestimmte Anwendungen oder alle Anwendungen mit der entsprechenden Dateiendung nicht installiert werden können.

4. Sicherheit in Netzwerk- und Informationssystemen

Artikel 21.2.e der NIS2-Richtlinie fordert „Sicherheitsmaßnahmen bei Erwerb, Entwicklung und Wartung von Netz- und Informationssystemen, einschließlich Management und Offenlegung von Schwachstellen“. Endpoint Central unterstützt Sie bei der Umsetzung dieser Anforderungen unter anderem durch eine risikobasierte Schwachstellenbewertung und -behebung, die Ihnen einen umfassenden Überblick über alle identifizierten Bedrohungen ermöglicht. Über ein zentrales Dashboard können Sie Schwachstellen basierend auf Metriken wie CVSS-Score, CVE-Auswirkungstyp und Patch-Verfügbarkeit priorisieren.

Darüber hinaus bietet Endpoint Central zahlreiche Funktionen, um die Netzwerk- und Systemsicherheit zu erhöhen. Administratoren können beispielsweise die Windows-Firewall konfigurieren, den Datei-Download von bösartigen Websites blockieren und Browser-Einstellungen sowie Add-ons für sicheres Surfen kontrollieren. Um die Angriffsfläche weiter zu minimieren, unterstützt Sie Endpoint Central mit Funktionen wie Port-Prüfung, Webserver-Hardening und der Behebung von Sicherheitsfehlkonfigurationen.

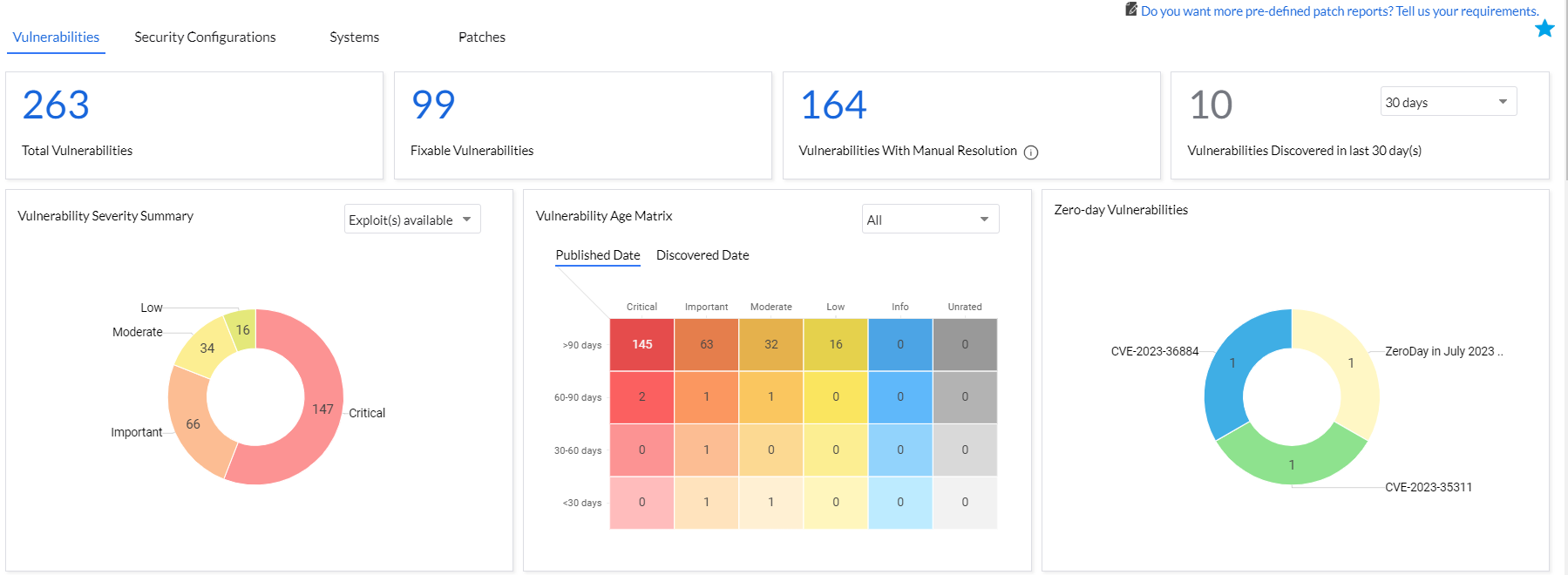

Tipp 5: Schwachstellen in Endpoint Central priorisieren und beheben

In jedem Netzwerk gibt es eine Vielzahl an Schwachstellen. Das macht es schwierig, die Abhilfemaßnahmen zu priorisieren. Endpoint Central unterstützt Sie dabei, Schwachstellen anhand verschiedener Kriterien wie Schweregrad, Exploit-Status und Alter zu bewerten. So können Sie die gefährlichsten Sicherheitslücken zuerst adressieren und die Sicherheit Ihrer IT-Umgebung erhöhen.

So priorisieren Sie Schwachstellen in Endpoint Central nach Schweregrad und Exploit-Status:

- Melden Sie sich bei Endpoint Central an und gehen Sie zur Registerkarte „Threats & Patches“.

- Wählen Sie Threats > Software Vulnerabilities. Standardmäßig werden hier alle Schwachstellen in Ihrem Netzwerk angezeigt.

- Klicken Sie im Drop-down-Menü bei „Filters“ auf das Plus-Symbol, um Schwachstellen nach Ihren Prioritäten zu filtern. Wenn Sie sich beispielsweise nur Schwachstellen mit verfügbarem Exploit-Code anzeigen lassen möchten, wählen Sie bei „Column“ „Exploit Status“, bei „Criteria“ „equals“ und bei „Value“ „Exploit(s) available“. Klicken Sie bei Bedarf auf das Plus-Symbol, um einen weiteren Filter (z. B. „Severity equals critical“) zu ergänzen.

- Klicken Sie auf „Save & Apply“, vergeben Sie einen Namen für den Filter und klicken Sie auf „Save“.

- Wählen Sie nun die Schwachstellen aus, die Sie beheben möchten, und klicken Sie auf „Install/Publish Patches“, um eine manuelle Deployment-Aufgabe zu erstellen.

So priorisieren Sie Schwachstellen in Endpoint Central nach Alter und Schweregrad

- Gehen Sie in Endpoint Central auf den Reiter„Threats & Patches“, um das Dashboard „Vulnerabilities“ aufzurufen.

- Hier finden Sie die „Vulnerability Age Matrix“, die Schwachstellen nach Schweregrad und Alter gruppiert. Zur Berechnung des Alters können Sie entweder das Veröffentlichungsdatum („Published Date“) oder das Entdeckungsdatum („Discovered Date“) verwenden.

- Klicken Sie auf das Rechteck mit der gewünschten Kombination aus Alter und Schweregrad, um sich eine Liste der entsprechenden Schwachstellen anzeigen zu lassen.

- Wählen Sie die Schwachstellen aus, die Sie beheben möchten, und klicken Sie auf „Install/Publish Patches“, um eine manuelle Deployment-Aufgabe zu erstellen.

Tipp 6: Zero-Day-Schwachstellen in Endpoint Central entschärfen

Zero-Day-Schwachstellen sind Software-Sicherheitslücken, die zwar bekannt sind, für die jedoch noch kein Patch zur Verfügung steht. Endpoint Central hilft Ihnen, das Risiko durch solche Schwachstellen zu minimieren, beispielsweise durch die Bereitstellung von Skripten, die sichere Konfigurationen erzwingen, das Ändern von Registry-Werten oder das Schließen anfälliger Ports.

- Gehen Sie in Endpoint Central auf den Reiter „Threats & Patches“ und wählen Sie Threats > Zero-Day Vulnerabilities.

- Klicken Sie in der Spalte „Action“ auf „Fix“, um eine Zero-Day-Schwachstelle zu beheben:

- Option 1: Wenn kein Patch verfügbar ist, stellt Endpoint Central Sicherheitskonfigurationen bereit, um die Schwachstelle zu entschärfen.

- Option 2: Wenn ein Patch verfügbar ist, wird beim Klicken auf „Fix“ eine manuelle Bereitstellungsaufgabe erstellt.

5. Richtlinien und Verfahren zur Bewertung der Wirksamkeit von Maßnahmen zum Risikomanagement im Bereich der Cybersicherheit

Artikel 21.2.f der NIS2-Richtlinie fordert „Konzepte und Verfahren zur Bewertung der Wirksamkeit von Risikomanagementmaßnahmen im Bereich der Cybersicherheit“. Endpoint Central hilft Unternehmen dabei, diese Anforderungen im Bereich Governance, Risiko und Compliance (GRC) zu erfüllen und die Effektivität ihrer Cybersicherheitsmaßnahmen zu bewerten.

Die Lösung bietet leistungsstarke Auditing- und Reporting-Funktionen, die insbesondere für Audit-Zwecke genutzt werden können. Mit der „Vulnerabilty Age Matrix“ und einer Schwachstellen-Übersicht nach Schweregrad können Sie Schwachstellen gezielt priorisieren. Berichte über anfällige Systeme, fehlende Patches und die Patch-Compliance ermöglichen einen detaillierten Überblick über den Patch-Erfolg.

6. Grundlegende Cyber-Hygienepraktiken

Die NIS2-Richtlinie fordert in Artikel 21.2.g „grundlegende Verfahren im Bereich der Cyberhygiene“. Endpoint Central hilft Ihnen, diese Anforderungen durch die Umsetzung wesentlicher Sicherheitspraktiken effektiv zu erfüllen.

Mit Endpoint Central können Administratoren wichtige Sicherheitskonfigurationen durchsetzen, um die Cyber-Hygiene in ihrem Unternehmen zu gewährleisten. Dazu gehört die regelmäßige Bereitstellung von Patches für Betriebssysteme und Anwendungen, die Behebung sicherheitsrelevanter Fehlkonfigurationen und die Durchsetzung einer zertifikatsbasierten Geräteauthentifizierung.

Um Datenverluste zu verhindern, können Sie das Hochladen von Unternehmensdaten in die öffentliche Cloud und das Kopieren sensibler Informationen in die Zwischenablage blockieren sowie die Erstellung von Screenshots einschränken. Mit rollenbasierten Zugriffskontrollen für Peripheriegeräte lässt sich der Zugriff auf Endgeräte auf vertrauenswürdige Geräte beschränken.

Zudem können Sie die Nutzung öffentlicher WLAN-Netze verbieten und Unternehmensdaten auf mobilen Endgeräten durch Containerisierung sichern. Funktionen wie Remote Wipe ermöglichen es, Daten im Falle eines Diebstahls des Geräts schnell zu löschen.

Um Ihre Endpoints zusätzlich zu schützen, unterstützt Endpoint Central die Umsetzung von über 75 CIS-Benchmarks sowie die Integration von BitLocker und FileVault zur Verschlüsselung von Endgeräten. Darüber hinaus können Sie mit rollenbasierten Anwendungsprofilen steuern, welche Anwendungen Ihre Mitarbeitenden nutzen dürfen, und so die lokalen Administratorrechte verringern und die Angriffsfläche reduzieren.

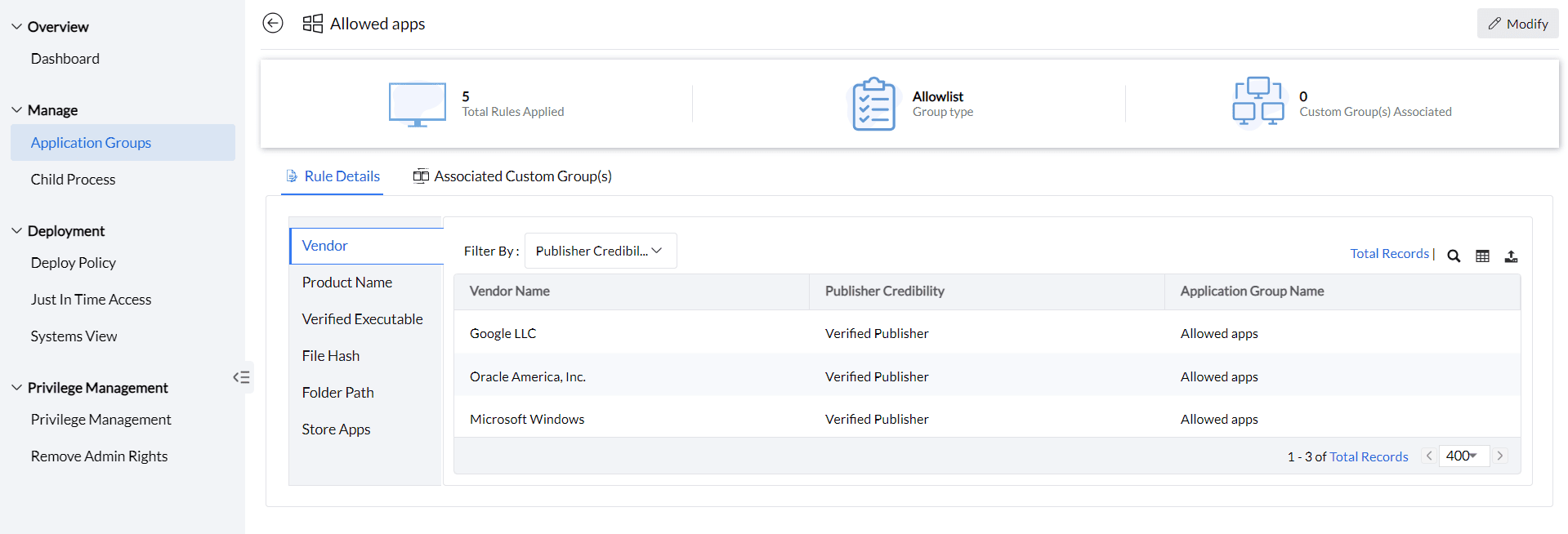

Tipp 7: Überwachen und steuern Sie Anwendungen mit der Application Control in Endpoint Central

Eine wichtige Voraussetzung für umfassende Endpoint-Sicherheit ist die Kontrolle über die Nutzung und Berechtigungen von Anwendungen im Netzwerk. Das „Application Control“-Modul von Endpoint Central ermöglicht es, Anwendungen auf Endgeräten zu überwachen und zu steuern, indem es diese auf Basis festgelegter Kontrollregeln in Zulassungs- und Sperrlisten aufnimmt. Dadurch können Administratoren Berechtigungen detailliert kontrollieren und die Angriffsfläche so reduzieren.

Schritt 1: So erstellen Sie eine Anwendungsgruppe in Endpoint Central

- Gehen Sie in Endpoint Central zum Reiter „App Ctrl“.

- Klicken Sie im linken Menü unter „Manage“ auf „Application Groups“.

- Wenn Sie eine Liste mit zugelassenen Anwendungen erstellen möchten, klicken Sie auf „Create Allowlist“. Möchten Sie eine Liste mit blockierten Anwendungen erstellen, klicken Sie auf „Create Blocklist“.

- Wählen Sie das entsprechende Betriebssystem („Windows“ oder „Mac OS“) aus, für das die Gruppe erstellt wird.

- Geben Sie der Anwendungsgruppe einen Namen und optional eine Beschreibung.

- Sie sehen nun alle installierten Anwendungen, die auf Systemen mit einem Endpoint-Central-Agent erkannt wurden. Nutzen Sie die Filteroptionen sowie benutzerdefinierte Regeln, um gezielt die Anwendungen auszuwählen, die in die Gruppe aufgenommen werden sollen.

- Nachdem Sie alle Regeln zum Hinzufügen der gewünschten Anwendungen festgelegt haben, klicken Sie auf „Create“, um die Anwendungsgruppe zu erstellen.

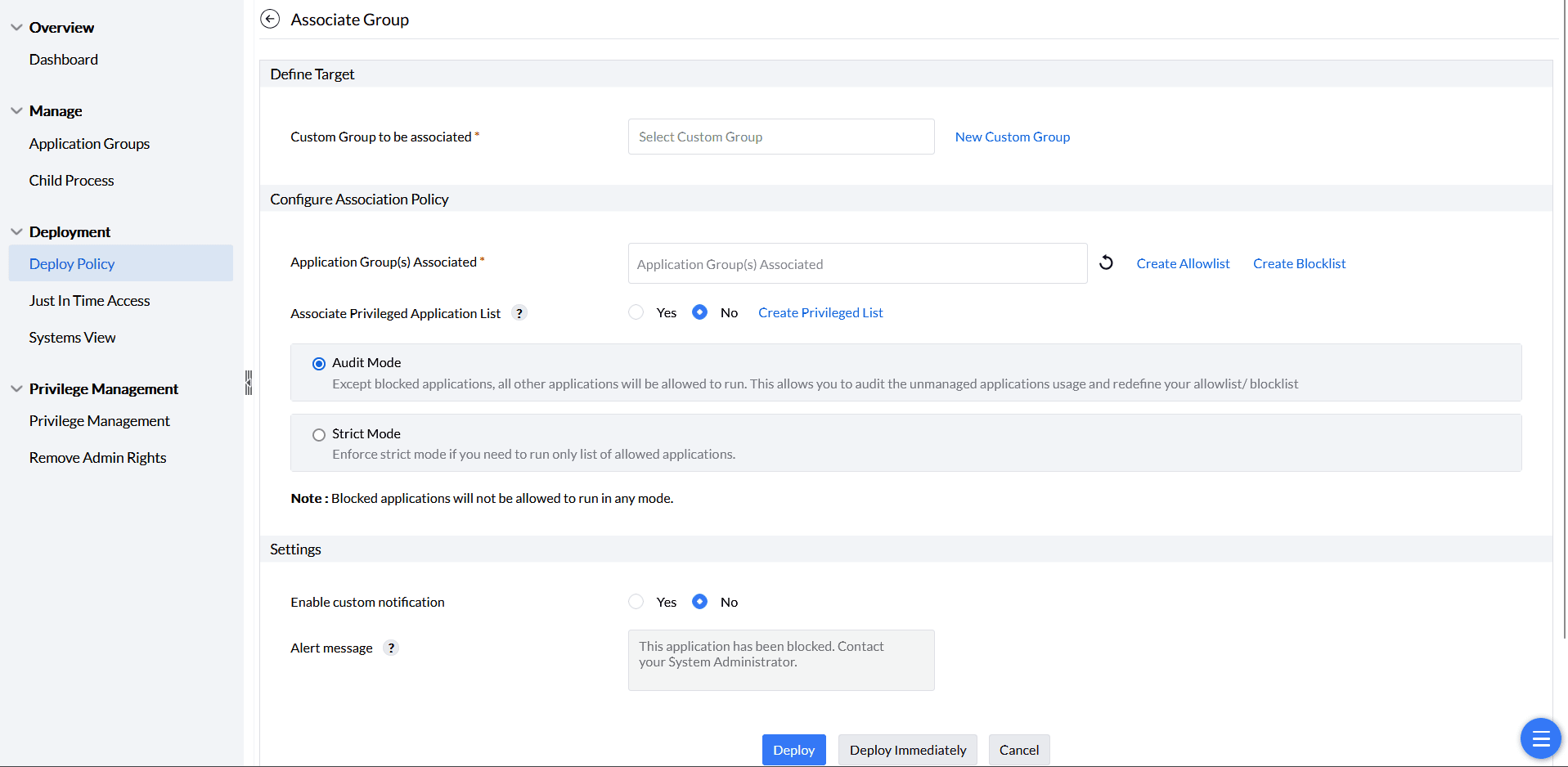

Schritt 2: So verknüpfen Sie eine Anwendungsgruppe mit einer Benutzergruppe

- In diesem Schritt legen Sie fest, für welche Benutzer die in Schritt 1 erstellte Anwendungsgruppe angewendet werden soll.

- Gehen Sie auf dem Reiter „App Ctrl“ unter „Deployment“ auf „Deploy Policy“.

- Klicken Sie auf „Associate Group“.

- Wählen Sie bei „Custom Group to be associated” entweder eine vorhandene Benutzergruppe aus oder klicken Sie auf „New Custom Group“, um eine neue benutzerdefinierte Gruppe zu erstellen.

- Wählen Sie bei „Application Group(s) Associated” die in Schritt 1 erstellte Anwendungsliste aus.

- Falls Sie den Anwendungen auf der Liste in der angegebenen Benutzergruppe Administratorrechte gewähren wollen, aktivieren Sie die Option „Associate Privileged Application List“.

- Wählen Sie „Audit Mode“ oder „Strict Mode“:

- „Audit Mode“: Mit Ausnahme blockierter Anwendungen können alle anderen Anwendungen ausgeführt werden. So können Sie die Nutzung nicht verwalteter Anwendungen prüfen und Ihre Zulassungs-/Sperrliste weiterentwickeln.

- „Strict Mode“: Erzwingen Sie den strengen Modus, wenn nur eine Liste zulässiger Anwendungen ausgeführt werden soll.

- Aktivieren Sie ,falls gewünscht, unter „Settings“ benutzerdefinierte Benachrichtigungen und Warnmeldungen.

- Klicken Sie auf „Deploy“ oder „Deploy Immediately“, um die Richtlinie anzuwenden.

7. Richtlinien und Verfahren für die Verwendung von Kryptografie und gegebenenfalls Verschlüsselung

Artikel 21.2.h der NIS2-Richtlinie fordert „Konzepte und Verfahren für den Einsatz von Kryptografie und gegebenenfalls Verschlüsselung“. Endpoint Central unterstützt Unternehmen bei der Umsetzung dieser Anforderungen durch umfassende Funktionen zur Verschlüsselung und sicheren Datenverarbeitung.

Endpoint Central nutzt beispielsweise die von der US-Regierung für US-Bundesbehörden und deren Auftraggeber geforderten FIPS-140-2-konformen Algorithmen (Federal Information Processing Standards), um eine hochsichere IT-Umgebung zu gewährleisten.

Zudem hilft Endpoint Central Administratoren, Windows-Geräte durch BitLocker und Mac-Geräte durch FileVault zu verschlüsseln. So wird die Datensicherheit auf Endgeräten effektiv gewährleistet und die Anforderungen der NIS2-Richtlinie zur sicheren Verschlüsselung von IT-Systemen erfüllt.

Tipp 8: Aktivieren Sie die BitLocker-Verschlüsselung in Endpoint Central

Mit Endpoint Central können Sie BitLocker-Richtlinien erstellen und auf Zielsysteme anwenden, um Verschlüsselungs- oder Entschlüsselungsprozesse für Endpoints zu implementieren.

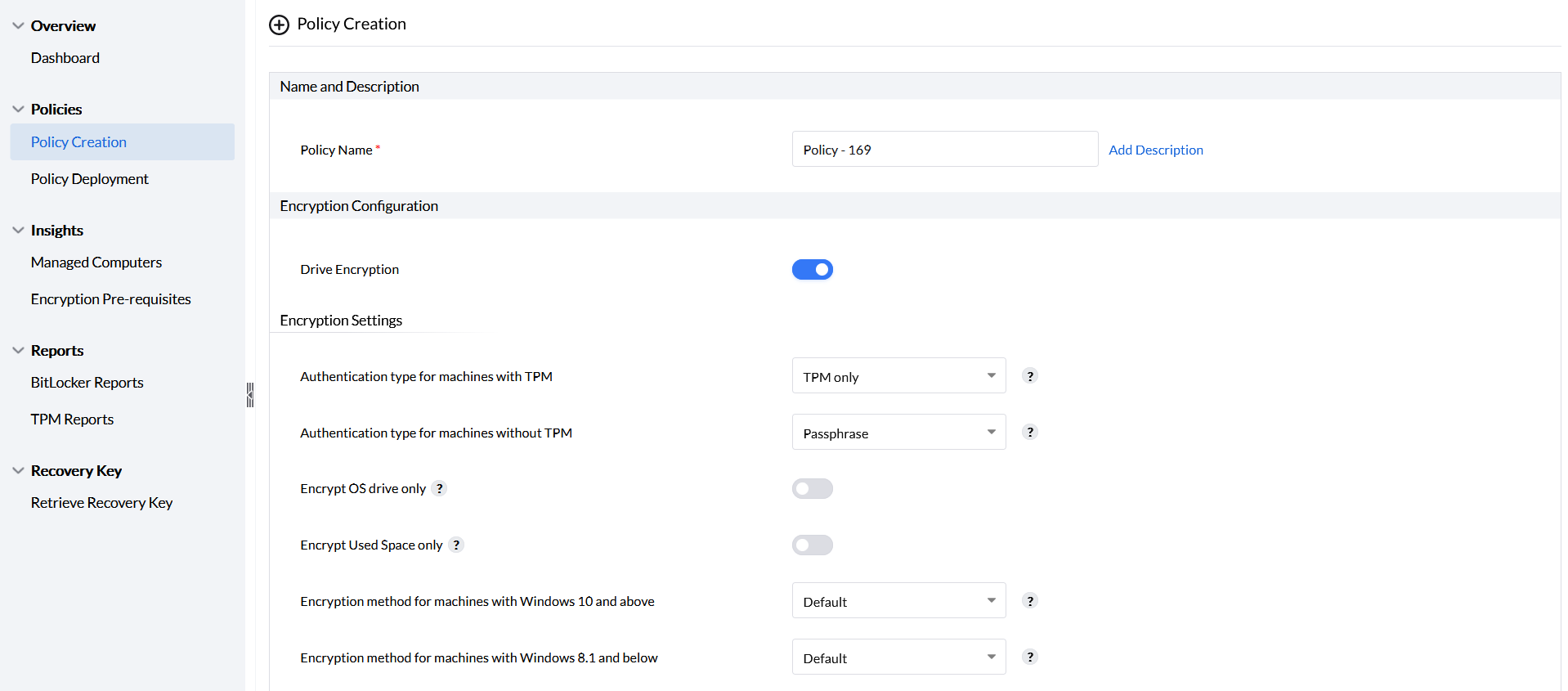

Schritt 1: Richtlinie erstellen

- Gehen Sie in Endpoint Central zum Reiter „BitLocker Management“.

- Klicken Sie unter „Policies“ auf „Policy Creation“.

- Erstellen Sie mit „Create Policy“ eine neue Richtlinie, vergeben Sie einen Namen und fügen Sie optional eine Beschreibung hinzu.

- Aktivieren Sie die Option „Drive Encryption“, um die Laufwerkverschlüsselung zu implementieren. Wenn Sie die Option deaktivieren, wird die Entschlüsselung implementiert, sobald die Richtlinie bereitgestellt wird.

- Passen Sie bei Bedarf weitere Einstellungen an.

- Klicken Sie auf „Save & Publish“, um die Richtlinie zu speichern.

Schritt 2: Richtlinie anwenden

- Klicken Sie unter „Policies“ auf „Policy Deployment“.

- Klicken Sie auf „Associate Policy“ und wählen Sie bei „Select Custom Group“ die benutzerdefinierte Gruppe aus, für die Sie die BitLocker-Richtlinie bereitstellen möchten (z. B. „All Computers Group“).

- Wählen Sie unter „Select Policy“ die in Schritt 1 erstellte BitLocker-Richtlinie aus. Beachten Sie, dass pro Gruppe nur eine Richtlinie zugeordnet werden kann.

- Klicken Sie auf „Deploy“, um die Richtlinie anzuwenden.

8. Richtlinien für die Zugriffskontrolle und Asset-Management

Artikel 21.2.i der NIS2-Richtlinie fordert „Konzepte für die Zugriffskontrolle und das Management von Anlagen“. Endpoint Central unterstützt Unternehmen bei der Umsetzung dieser Anforderungen durch umfassende Asset-Management- und Zugriffskontrollfunktionen.

Endpoint Central bietet umfassende Asset-Management-Funktionen, die Ihnen eine vollständige Bestandsaufnahme der in Ihrem Netzwerk gespeicherten Computer, Hardware, Software und Dateien ermöglichen. Diese Informationen lassen sich für Audits oder Compliance-Zwecke in zahlreichen Berichten nutzen. Die MDM-Funktionen (Mobile Device Management) von Endpoint Central ermöglichen es, auch alle mobilen Endgeräte in Ihrem Unternehmen zu überwachen und deren Details zu erfassen.

Darüber hinaus bietet Endpoint Central umfangreiche Funktionen, um den Zugriff auf Systeme und Daten gezielt zu steuern. Die Lösung setzt dabei auf das Least-Privilege-Prinzip und ermöglicht unter anderem eine anwendungsspezifische Verwaltung von Endpoint-Privilegien, einen Just-in-Time-Zugriff für Endanwender oder Richtlinien für den bedingten Zugriff. Rollenbasierte Zugriffskontrollen sowie Multi-Faktor-Authentifizierung sorgen für einen sicheren Zugriff von IT-Administratoren und Sicherheitsbeauftragten auf die Endpoint Central-Konsole.

Tipp 9: Verwenden Sie die Just-in-Time-Zugriffskontrolle in Endpoint Central

Mit der Funktion „Just-in-Time (JIT) Access“ in Endpoint Central können Administratoren Benutzern temporäre, eingeschränkte Berechtigungen für bestimmte Aufgaben erteilen. Dadurch werden Sicherheitsrisiken reduziert, die mit der Bereitstellung kontinuierlicher Administratorrechte verbunden sind, und eine granulare Kontrolle über den Anwendungszugriff und die Richtlinien zur Berechtigungserweiterung ermöglicht.

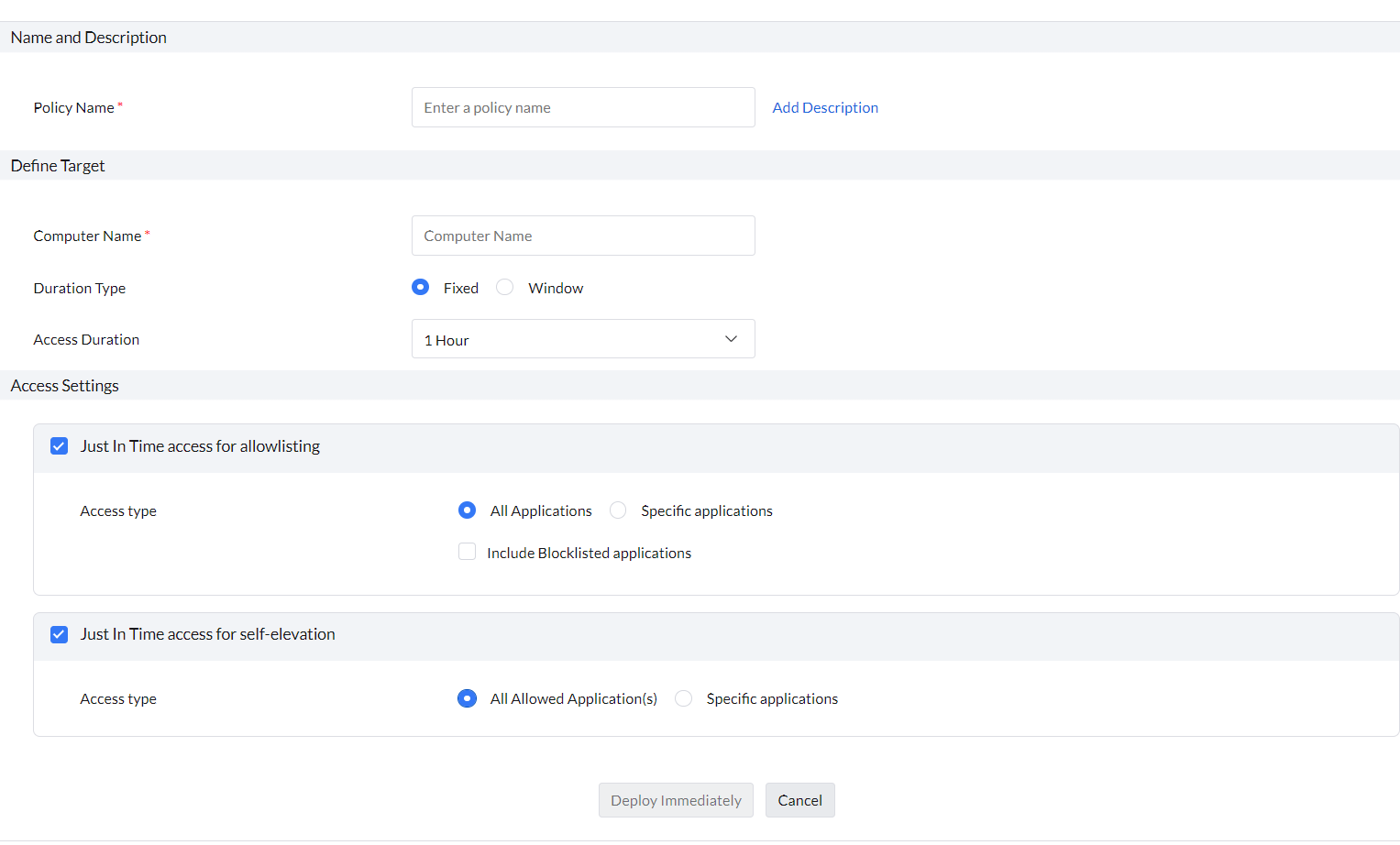

So konfigurieren Sie den Just-In-Time-Zugriff

Der temporäre Zugriff kann durch die folgenden Schritte bereitgestellt werden:

- Gehen Sie in Endpoint Central zum Reiter „App Ctrl“.

- Klicken Sie unter „Deployment“ auf „Just in Time Access“.

- Klicken Sie auf „Create“, um eine neue JIT-Zugriffsrichtlinie zu erstellen. Geben Sie einen Namen und optional eine Beschreibung ein.

- Wählen Sie bei „Computer Name“ den Computer aus, für den Sie JIT-Zugriff bereitstellen möchten

- Bei „Duration Type“ können Sie zwischen „Fixed“ und „Window“ wählen:

- „Fixed“: Geben Sie die Dauer des Zugriffs (z. B. eine Stunde) an.

- „Window“: Geben Sie einen Zeitraum (zwischen einem Start- und Enddatum) an.

- Aktivieren Sie ggf. weitere Einstellungen unter „Access Settings“:

- „Just in Time Access for Whitelisting“: Aktivieren Sie diese Option, wenn Sie den Benutzern die Ausführung nicht verwalteter Anwendungen erlauben möchten, selbst wenn Sie den „Strict Mode“ in der Application Control aktiviert haben. Wenn Sie „All Applications“ auswählen, kann der Benutzer auf jede nicht verwaltete Anwendung zugreifen. Durch Auswahl von „Include Blocklisted applications“ können sogar blockierte Anwendungen verwendet werden. Wenn Sie „Specific applications“ auswählen, kann der Benutzer nur auf die ausgewählten Anwendungen zugreifen.

- „Just In Time Access for self-elevation“: Diese Option ermöglicht es dem Benutzer, seine Berechtigungen für alle zulässigen Anwendungen oder bestimmte Anwendungen selbst zu erhöhen.

- Klicken Sie auf „Deploy Immediately“.

9. Gesicherte Sprach-, Video- und Textkommunikation und gesicherte Notfallkommunikationssysteme

Artikel 21.2.j der NIS2-Richtlinie fordert die „Verwendung von Lösungen zur Multi-Faktor-Authentifizierung oder kontinuierlichen Authentifizierung, gesicherte Sprach-, Video- und Textkommunikation sowie gegebenenfalls gesicherte Notfallkommunikationssysteme innerhalb der Einrichtung“. Endpoint Central erfüllt beide geforderten Aspekte: Die Lösung unterstützt nicht nur Sicherheitsmaßnahmen wie eine Multi-Faktor-Authentifizierung bei der Anmeldung bei Endpoint Central, sondern ermöglicht auch eine sichere Kommunikation und schnelle Verbreitung von wichtigen IT-Updates.

Mit Endpoint Central können Administratoren Text-, Sprach- und Videokommunikationskanäle nutzen, um Endbenutzer sicher zu kontaktieren und Probleme mit ihren Geräten direkt zu beheben. Darüber hinaus können Administratoren Ankündigungen planen und IT-Updates unternehmensweit verbreiten, um sicherzustellen, dass alle Mitarbeiter stets über die neuesten Informationen verfügen.

Hinweis:

Mit der Funktion „Secure Authentification“ (unter Admin > User Administration > User) können Sie Endpoint Central zusätzlich absichern, indem Sie beispielsweise Multi-Faktor-Authentifizierung für die Anmeldung implementieren. Auf dem Tab „User Account Policy“ können Sie Richtlinien für Benutzerkonten festlegen, wie etwa die automatische Sperrung eines Accounts nach mehreren ungültigen Anmeldeversuchen oder das automatische Abmelden von Benutzern nach einer bestimmten Inaktivitäts- oder Sitzungsdauer. Darüber hinaus können Sie auf dem Reiter „Password Policy“ individuelle Richtlinien für Passwörter festlegen.

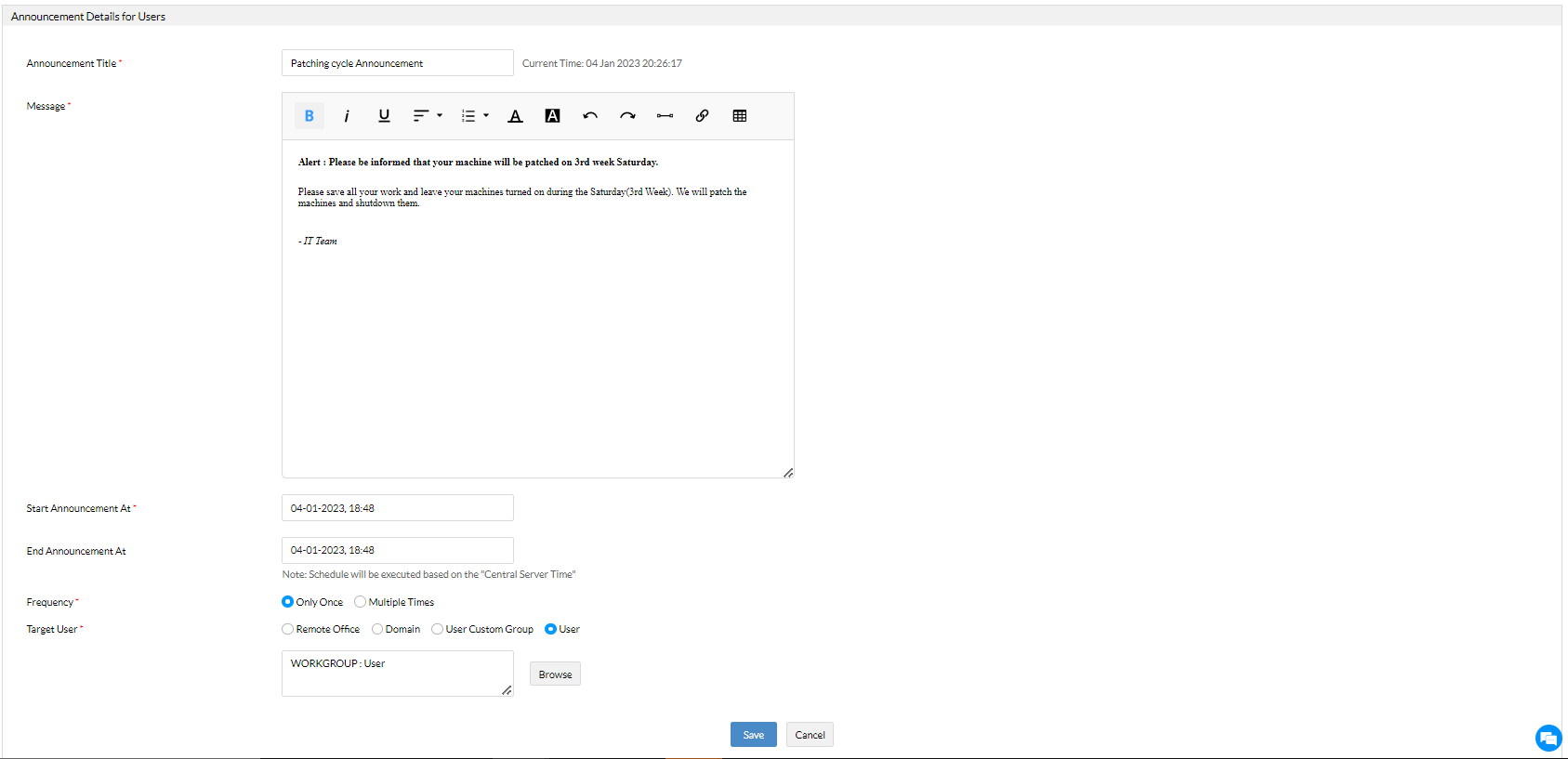

Tipp 10: Informieren Sie Anwender über das Announcement-Tool in Endpoint Central

Mit den „Announcements“ in Endpoint Central können Sie unbegrenzt viele Ankündigungen oder Warnmeldungen an alle Anwender und Computer innerhalb und außerhalb Ihres Unternehmensnetzwerks senden. Das ist vor allem in kritischen Situationen hilfreich, in denen E-Mails möglicherweise nicht ausreichen oder nicht zuverlässig zugestellt werden. In solchen Fällen können Sie alle relevanten Informationen innerhalb weniger Minuten direkt auf den Bildschirmen aller Benutzer oder Computer ausspielen.

So planen Sie eine Ankündigung:

- Gehen Sie in Endpoint Central zu Tools > Announcements.

- Klicken Sie auf „Create Announcement“, um eine neue Ankündigung zu erstellen. Wählen Sie im Drop-down-Menü aus, ob die Ankündigung bestimmten Benutzern oder Computern angezeigt werden soll.

- Geben Sie den Titel Ihrer Nachricht und die gewünschten Informationen ein. Sie können Tabellen, Links, Hervorhebungen, Hinweise und mehr einfügen.

- Legen Sie bei „Start Announcement At“ fest, wann die Ankündigung beginnen soll, und bei „End Announcement At“ den Endzeitpunkt.

- Unter „Frequency“ können Sie angeben, ob die Nachricht einmalig oder mehrmals innerhalb des angegebenen Zeitintervalls angezeigt werden soll.

- Wählen Sie bei „Target User“ bzw. „Target Computer“ die Benutzer oder Computer aus, denen die Nachricht angezeigt werden soll. Sie können z. B. ein bestimmtes Remote-Büro, eine Domäne oder eine benutzerdefinierte Gruppe auswählen.

- Speichern Sie die Ankündigung mit „Save“.