Endpoint-Management-Tipp: 5 gute Angewohnheiten für SysAdmins

Systemadministratoren jonglieren täglich mit vielen parallelen Aufgaben. Zwischen Störungsbehebung, Software- und Patch-Verteilung, Anfragen aus den Fachabteilungen und Sicherheitsvorgaben bleibt oft wenig Zeit, Arbeitsabläufe gezielt weiterzuentwickeln.

Gerade deshalb sind einfache, konsequent gelebte Routinen wichtig: Sie geben Orientierung im Alltag, reduzieren Fehler und Risiken und helfen, wiederkehrende Aufgaben effizienter zu erledigen. Gut etablierte Gewohnheiten tragen zu einer stabileren und sicheren IT-Umgebung bei – etwa durch konsequente Sicherheitsprüfungen, automatisierte Abläufe, Tests und eine nachvollziehbare Dokumentation.

Die Endpoint-Management- & -Security-Lösung Endpoint Central von ManageEngine unterstützt IT-Abteilungen dabei, solche Gewohnheiten im Arbeitsalltag umzusetzen: von automatisierten Sicherheitschecks über zentrale Deployment- und Konfigurationsrichtlinien bis hin zu Auswertungen und Berichten.

Wir haben 5 gute Angewohnheiten für SysAdmins zusammengestellt – inklusive Tipps, wie Sie diese mit Endpoint Central in der Praxis umsetzen können:

Hier geht es direkt zu den Endpoint-Central-Tipps:

Produktvorstellung Endpoint Central

Wir stellen Ihnen die Funktionen von Endpoint Central gerne in einer unserer regelmäßigen Live-Demos vor - kostenlos und unverbindlich.

1. Sicherheit konsequent priorisieren

Sicherheitsaspekte sollten immer Vorrang haben – auch wenn das im Alltag oft lästig erscheinen mag. Viele Sicherheitsvorfälle entstehen durch Nachlässigkeit oder Entscheidungen, die aus Bequemlichkeit getroffen werden.

Standhaftigkeit ist daher eine zentrale Angewohnheit für Systemadministratoren: Konsequente Sicherheitsmaßnahmen stoßen nicht immer auf Zustimmung, vor allem wenn Berechtigungen eingeschränkt, neue Richtlinien eingeführt oder gewohnte Abläufe verändert werden. Dennoch gilt: Proaktives Handeln zahlt sich langfristig aus und schützt das Netzwerk zuverlässig vor internen und externen Risiken.

Zusatztipp:

Um fundierte Entscheidungen zu treffen, sollten Systemadmins ihre Informationsquellen regelmäßig hinterfragen und aktualisieren. Es lohnt sich, Podcasts, YouTube-Kanäle und Blogs zu verfolgen, die aktuelle Entwicklungen im Bereich Cybersicherheit beleuchten. Solides Hintergrundwissen verbessert die Risikoeinschätzung und ist die Basis für fundierte Entscheidungen.

ManageEngine Pitstop

In der englischsprachigen ManageEngine-Community Pitstop finden Sie Beiträge zu aktuellen Trends, Best Practices, technisches Know-how, Hinweise zu neuen Funktionen und viele weitere Informationen rund um die ManageEngine-Lösungen.

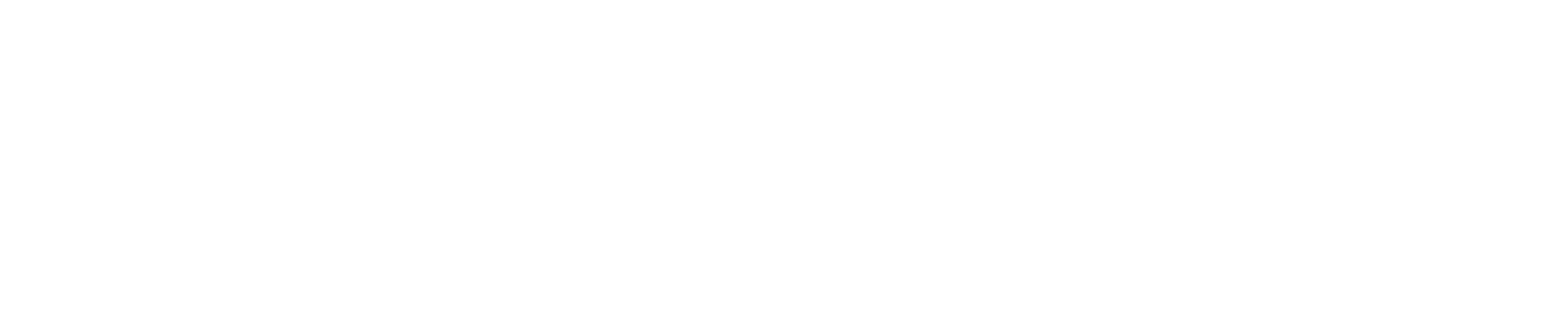

Endpoint-Central-Tipp 1: Sicherheits-Fehlkonfigurationen regelmäßig prüfen und beheben

Fehlkonfigurationen können die Angriffsfläche eines Unternehmens deutlich vergrößern und sollten daher möglichst schnell behoben werden. So lassen sich sicherheitsrelevante Fehlkonfigurationen mit Endpoint Central erkennen, priorisieren und beheben:

Schritt 1: Fehlkonfigurationen anzeigen lassen

- In Endpoint Central auf dem Reiter „Threats & Patches“ zu Threats > System Misconfigurations gehen.

- In der Übersicht werden alle erkannten Abweichungen angezeigt – sortiert nach Kategorie und Anzahl der betroffenen Systeme. Welche Geräte konkret betroffen sind, wird bei einem Klick auf die Anzahl angezeigt.

- Über den Button „Filters“ lassen sich die Einträge nach Schweregrad, Kategorie oder anderen Kriterien filtern.

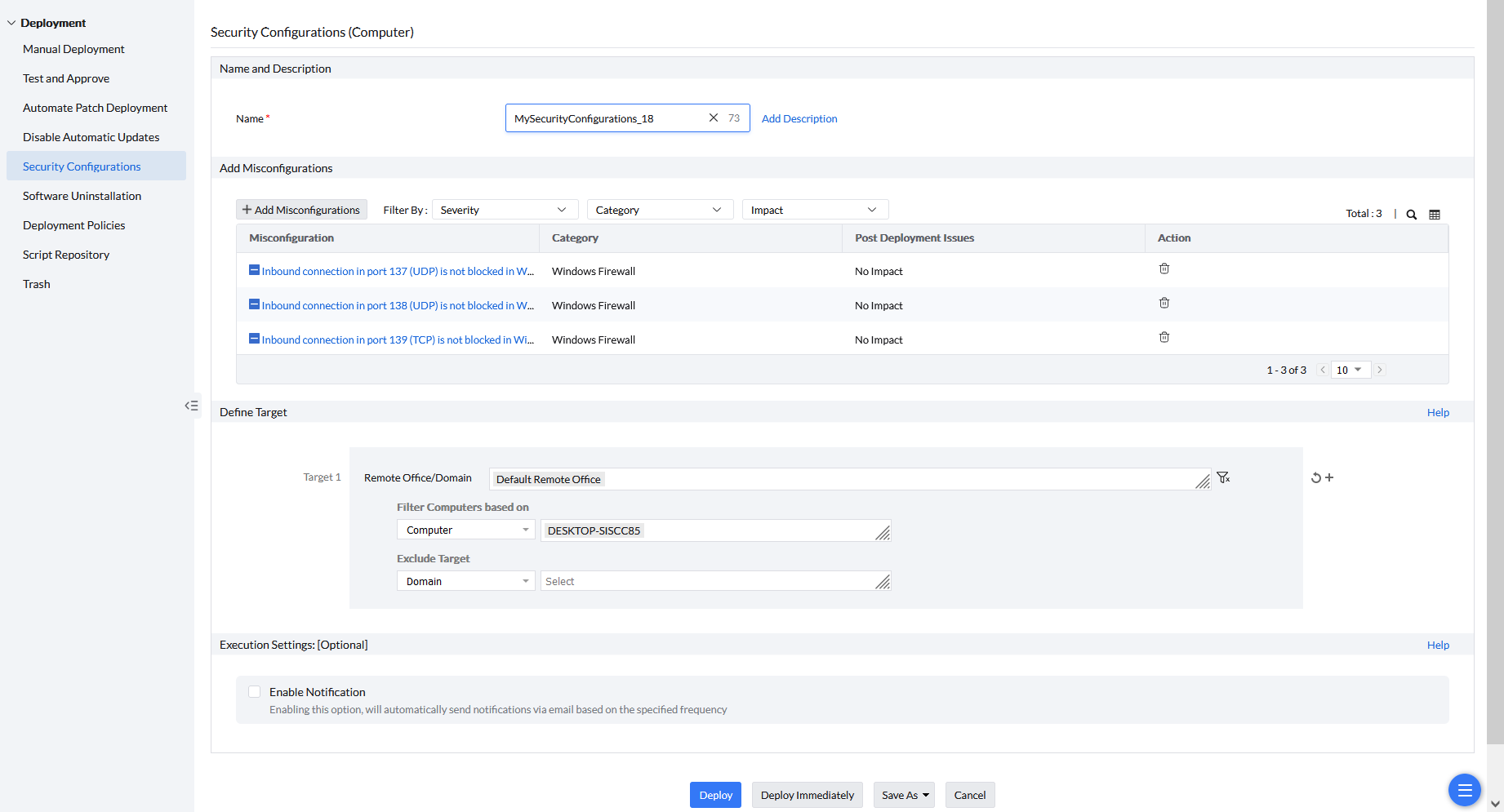

Schritt 2: Korrekturmaßnahmen durchführen

- Aktivieren Sie die Checkbox bei den Einträgen, die Sie beheben möchten.

- Auf „Fix“ klicken.

- Konfigurieren Sie im Fenster „System Configurations“ eine geeignete Abhilfemaßnahme:

- Name und Description: Geben Sie der Konfiguration einen eindeutigen Namen und bei Bedarf eine Beschreibung.

- Add Misconfiguration: Hier werden die vorher markierten Fehlkonfigurationen aufgelistet. In der Spalte „Post Deployment Issues“ werden mögliche Auswirkungen auf das Zielsystem angegeben (oder „No Impact“, wenn keine zu erwarten sind). Weitere Fehlkonfigurationen können über „Add Misconfiguration“ ergänzt werden.

- Define Target: Definieren Sie, welche Zielcomputer ein- bzw. ausgeschlossen werden sollen.

- Execution Settings: Optional lassen sich hier Benachrichtigungen aktivieren (z. B. Status-Updates zum Deployment).

- Mit „Deploy“ wird der Fix beim nächsten Agent-Refresh-Zyklus, mit „Deploy Immediately“ sofort ausgeführt.

Weiterführende Tipps

- Bewährte Best Practices zum Schutz von Endgeräten im Unternehmen finden Sie in unseren Endpoint-Security-Tipps zu Endpoint Central.

- Weitere Tipps zur sicheren Konfiguration von Endpoints mithilfe der CIS-Benchmarks erhalten Sie hier.

Hinweise:

- Der Status der Fehlkonfigurationen wird nach jedem Patch-Scan aktualisiert.

- Einige Einstellungen, die über Domain-GPOs gesetzt wurden, lassen sich nicht über Endpoint Central überschreiben. In diesen Fällen ist eine manuelle Anpassung notwendig. Weitere Informationen dazu finden Sie hier auf der englischen Website des Herstellers.

- Den Status aller Sicherheits-Konfigurationen können Sie unter Deployment > Security Configurations einsehen.

- Fehlgeschlagene Deployments finden Sie unter Threats & Patches > Systems > Attention Required > Failed Security Configurations, wo sich der Fix erneut ausführen lässt.

2. Automatisierung gezielt einsetzen

Viele Aufgaben von Systemadministratoren wiederholen sich: Patch-Verteilung, Software-Rollouts, Inventarisierung oder die Bereinigung veralteter Pakete. Werden solche Tätigkeiten manuell erledigt, kosten sie nicht nur unnötig Zeit – sie erhöhen auch das Risiko für Fehler. Typische Beispiele sind manuelle Patch-Downloads, händisch gepflegte Inventarlisten oder die manuelle Analyse von Performance-Problemen.

Oftmals lassen sich diese Routineaufgaben jedoch vollständig automatisieren. Tools wie Endpoint Central können Inventarisierung, Patch-Management, Software-Verteilung, Skript-Ausführung und Systemprüfungen automatisiert durchführen – von der Erkennung bis zur Umsetzung. Die Herausforderung besteht dabei oft weniger in der technischen Einrichtung als in der Identifizierung geeigneter Aufgaben.

Endpoint Central unterstützt Systemadministratoren mit Vorlagen und vordefinierten Workflows bei der Automatisierung von Routineaufgaben. Das schafft wertvolle Freiräume für strategische Aufgaben und erhöht gleichzeitig die Sicherheit durch konsequente und zeitnahe Updates.

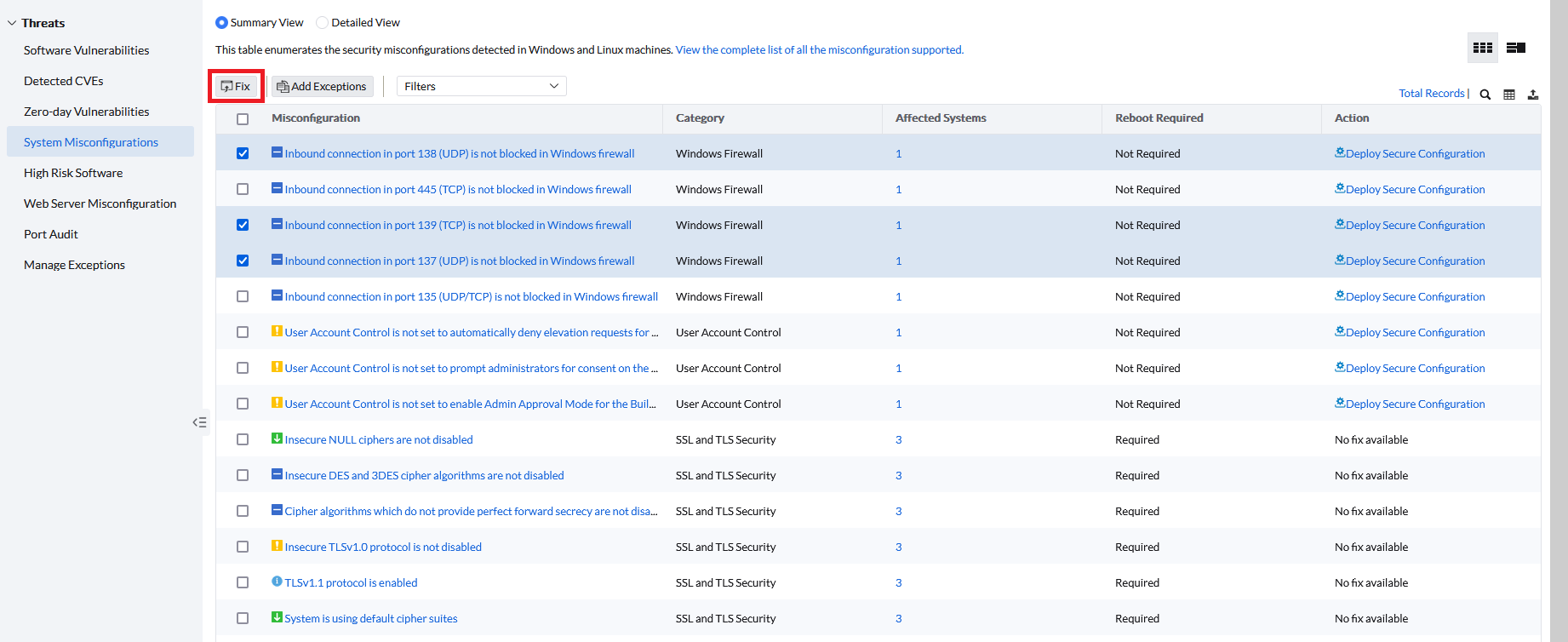

Endpoint-Central-Tipp 2: Benutzerdefinierte Skripte zur Automatisierung nutzen

Endpoint Central bietet bereits zahlreiche integrierte Funktionen, mit denen sich wiederkehrende Aufgaben beim Endpoint Management automatisieren lassen, beispielsweise beim Patch-Management, bei der Software-Verteilung oder beim IT Asset Management. Zusätzlich stehen fast 40 vorkonfigurierte Konfigurationen zur Verfügung, mit denen sich Drucker-Einstellungen, Laufwerkszuordnungen, Dienste oder Sicherheitsrichtlinien zentral verwalten lassen.

Für unternehmensspezifische Konfigurationen oder spezielle Automatisierungsaufgaben kann entweder eines der über 300 vorkonfigurierten Skripte von Endpoint Central genutzt oder ein eigenes benutzerdefiniertes Skript hinzugefügt werden. Diese Skripte lassen sich bei Bedarf auch automatisch ausführen.

So nutzen oder erstellen Sie benutzerdefinierte Skripte:

- Zu Configurations > Script Repository navigieren.

- Reiter „Templates“: Hier finden Sie eine Liste mit über 300 Skript-Vorlagen, die regelmäßig vom Hersteller aktualisiert werden. Vor der Ausführung sollten Skripte in das lokale Script Repository übernommen werden. Markieren Sie dazu die gewünschten Skripte und klicken Sie auf „Add to Repository“.

Skript-Vorlagen:

Eine Auflistung aller verfügbaren Skript-Vorlagen finden Sie auf dieser englischen Website des Herstellers.

- Reiter „Repository“: Die hier aufgelisteten Skripte können durch Anklicken bearbeitet werden. Über „Add Script“ lassen sich eigene Skripte hinzufügen.

Weitere Automatisierungstipps mit Endpoint Central

Unterstützte Skriptsprachen

Endpoint Central unterstützt zahlreiche gängige Skriptsprachen, darunter VB Script, JScript, Perl, Python und viele weitere. Eine vollständige Übersicht finden Sie im englischen Hilfe-Dokument.

3. Fachwissen kontinuierlich ausbauen

Technologien, Sicherheitsanforderungen und administrative Werkzeuge entwickeln sich ständig weiter. Erfolgreiche SysAdmins zeichnen sich deshalb durch die Bereitschaft aus, kontinuierlich Neues zu lernen – unabhängig davon, wie viel Berufserfahrung sie bereits haben.

Hilfreich ist es, sich gezielt kleine Lernanlässe zu schaffen: Wenn in Gesprächen neue Begriffe, Tools oder Abkürzungen auftauchen, lohnt es sich, diese im Nachgang zu recherchieren. Das erweitert den eigenen Wissensstand und verbessert die Fähigkeit, Probleme einzuordnen und effizient zu lösen.

Auch praktische Erfahrung spielt eine große Rolle. Eine eigene Testumgebung – lokal, virtuell oder in der Cloud – ermöglicht es, neue Funktionen, Konfigurationen oder Skripte gefahrlos auszuprobieren. Erkenntnisse aus einer solchen Umgebung vertiefen das Verständnis für Systemverhalten und erleichtern die Fehlersuche im Arbeitsalltag.

Informations- und Lernangebote zu Endpoint Central

Bleiben Sie über neue Funktionen, praktische Anleitungen und aktuelle Entwicklungen rund um Endpoint Central auf dem Laufenden:

4. Änderungen systematisch testen

Konfigurationsänderungen, neue Software-Pakete oder sicherheitsrelevante Anpassungen sollten nie ungeprüft im gesamten Netzwerk verteilt werden. Selbst kleine Änderungen können in produktiven Umgebungen unerwartete Auswirkungen haben – von fehlerhaften Diensten über Performance-Probleme bis hin zu Inkompatibilitäten mit bestehenden Anwendungen.

Eine zentrale Routine erfolgreicher SysAdmins ist daher, jede Änderung zunächst kontrolliert zu testen. Durch strukturierte Tests lassen sich Fehler frühzeitig erkennen und beheben, bevor sie große Teile der Infrastruktur betreffen. Das spart Zeit, verhindert Ausfälle und sorgt für stabilere Systeme.

Eine eigene Test- oder Pilotumgebung – selbst in kleinem Umfang – hilft, neue Konfigurationen realitätsnah auszuprobieren. Entscheidend ist dabei ein standardisierter Ablauf: testen, auswerten, nachbessern – und erst dann produktiv ausrollen.

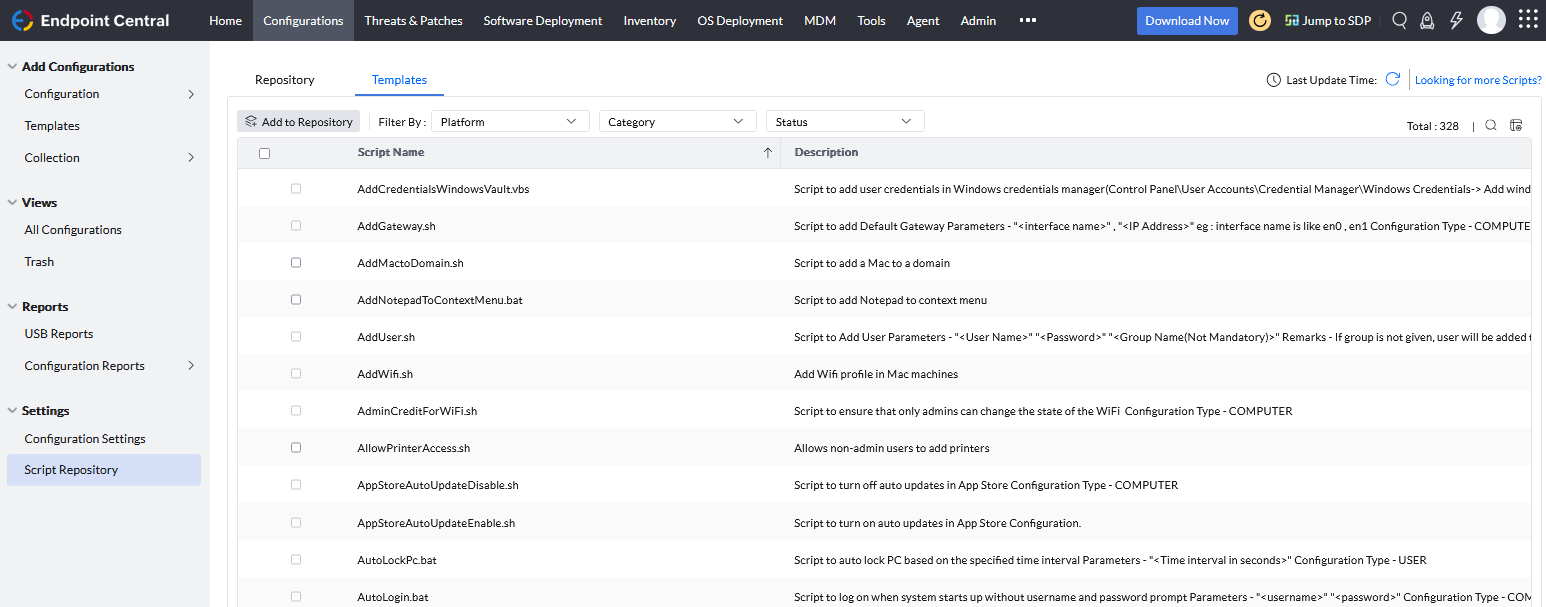

Endpoint-Central-Tipp 3: Patches in einer Testgruppe testen und anschließend freigeben

Bevor sicherheitsrelevante oder funktionale Patches im gesamten Unternehmen ausgerollt werden, sollten sie zunächst auf einer kleinen, kontrollierten Testgruppe installiert werden. Durch diese Pilot-Tests lassen sich Risiken frühzeitig erkennen und beheben, bevor sie große Teile der Infrastruktur betreffen.

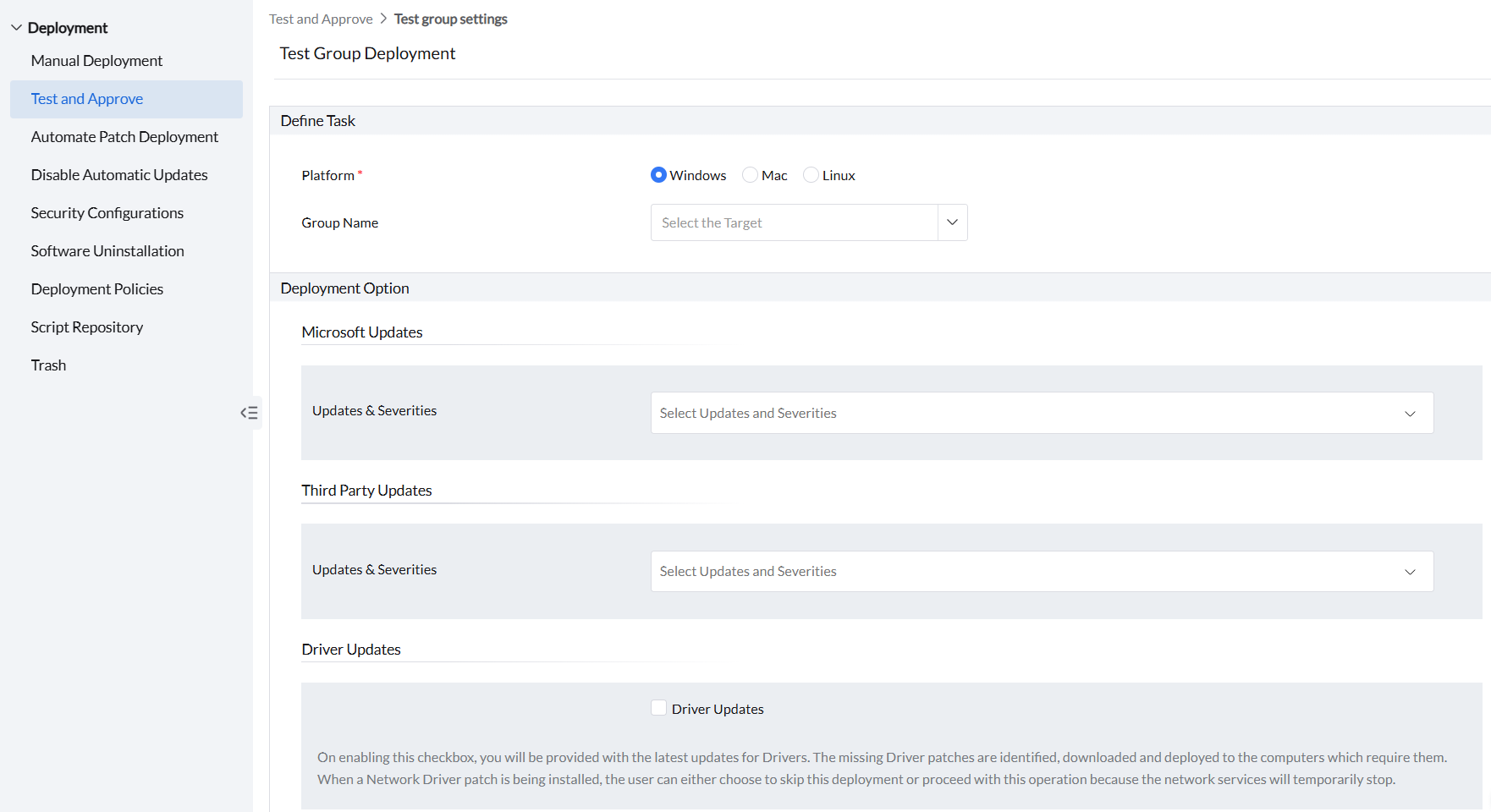

Endpoint Central bietet dafür die Funktion „Test and Approve“. Damit lassen sich neue Patches automatisch zunächst auf Pilot-Systemen testen und erst nach erfolgreicher Installation für den flächendeckenden Rollout freigeben.

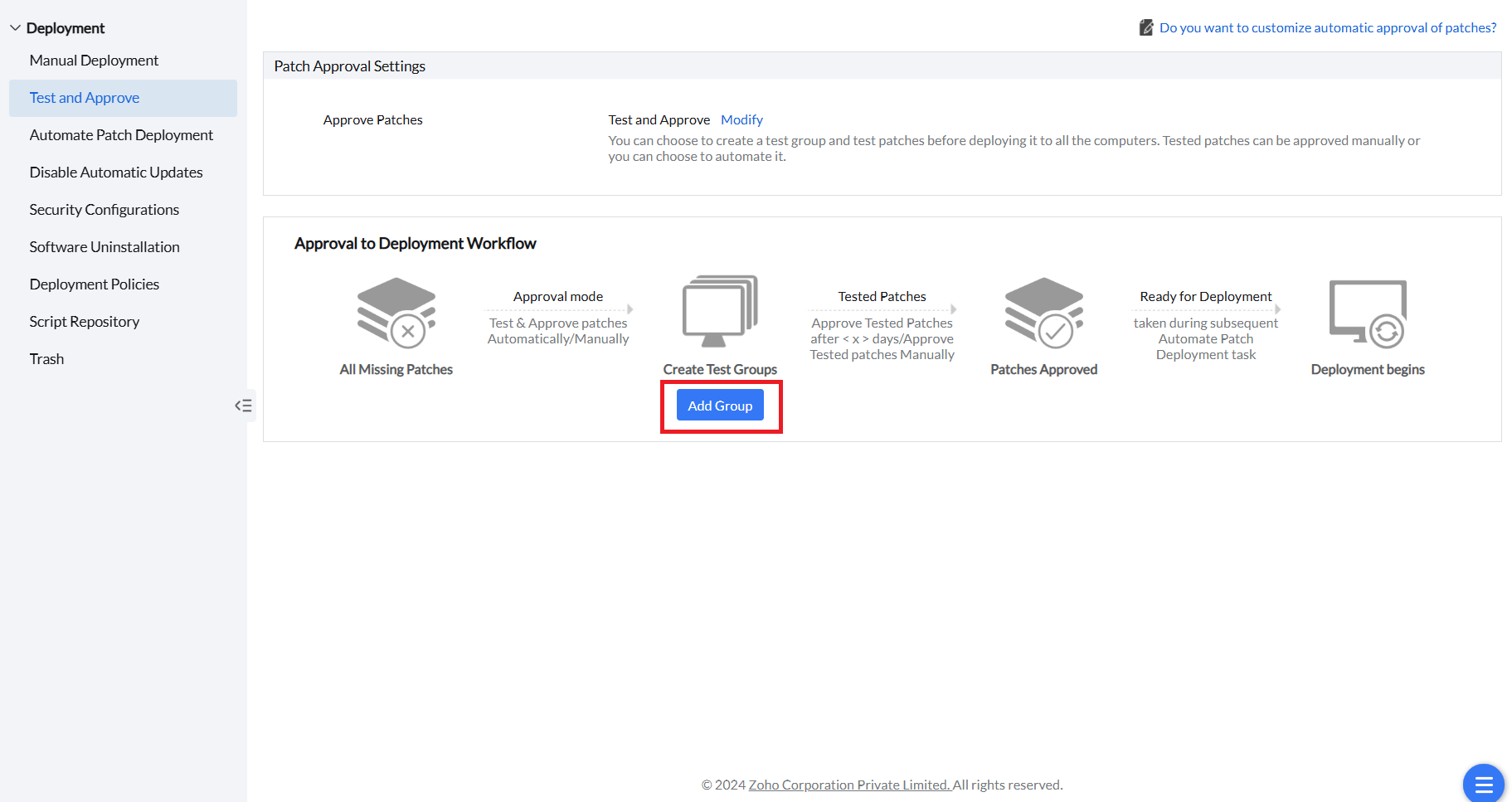

So richten Sie „Test and Approve“ ein:

1) Patch-Freigabemodus umstellen

- Gehen Sie zu Threats & Patches > Deployment > Test and Approve.

- Unter „Patch Approval Setting“ auf „Modify“ klicken und „Test and Approve“ auswählen.

- Falls gewünscht, bestehende Patches auf „Not Approved“ setzen. Neue Patches werden automatisch als „Not Approved“ markiert.

- Mit „Save“ speichern.

2) Testgruppe anlegen

- Auf „Add Group“ klicken.

- Wählen Sie unter „Define Task“ die gewünschte Plattform aus (Windows, macOS oder Linux).

- Bei „Group Name“ entweder eine bestehende Gruppe auswählen oder über „Create Custom Groups“ eine neue Testgruppe erstellen (z. B. Pilotgeräte der IT-Abteilung oder ausgewählte Arbeitsstationen).

Hinweis:

Falls der Freigabemodus später auf „Automatically without testing“ geändert werden sollte, werden bestehende Testgruppen gelöscht.

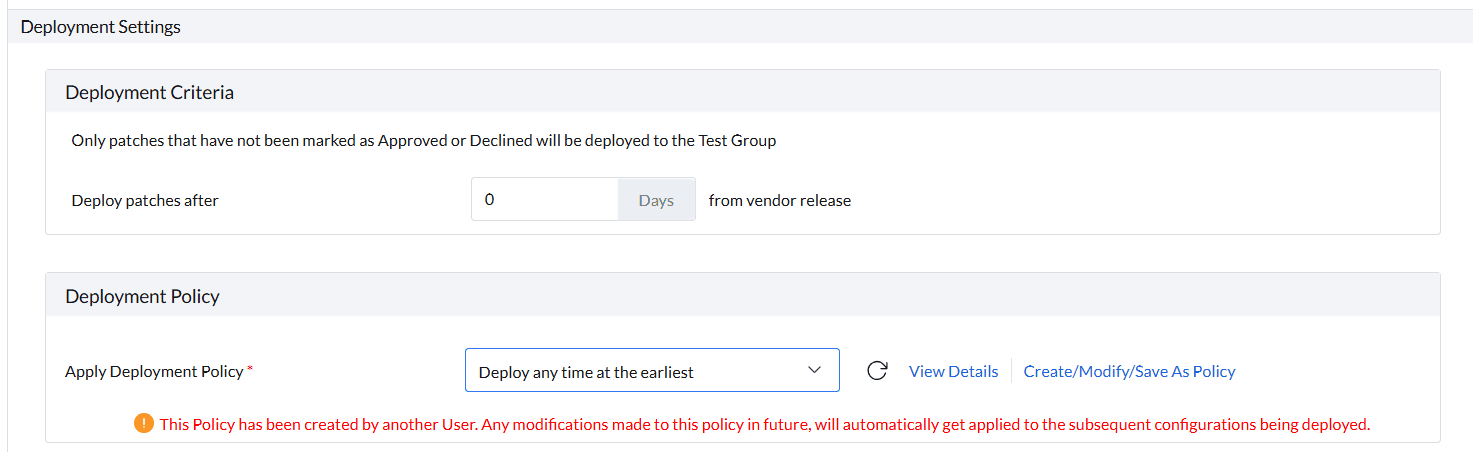

3) Patches auswählen und Deployment-Einstellungen festlegen:

- Unter „Deployment Option“ wählen Sie aus, welche Art von Microsoft- und / oder Drittanbieter-Updates vorab getestet werden sollen (z. B. Sicherheits-Updates mit einem bestimmten Schweregrad, Feature Updates etc.). Auch Treiber-Updates können ausgewählt werden.

- Unter „Deployment Settings“ lassen sich folgende Einstellungen anpassen:

- Deployment Criteria: Hier wird festgelegt, nach wie vielen Tagen ein Patch nach der Veröffentlichung getestet werden soll (unsere Empfehlung: 0 Tage, um zeitnah testen zu können).

- Deployment Policy: Wählen Sie die gewünschte Bereitstellungsrichtlinie aus, z. B. „Deploy any time at the earliest“, um Tests möglichst schnell durchzuführen.

- Notification Settings: Bei Bedarf lassen sich hier Benachrichtigungen aktivieren, um über Testergebnisse oder Fehler informiert zu werden.

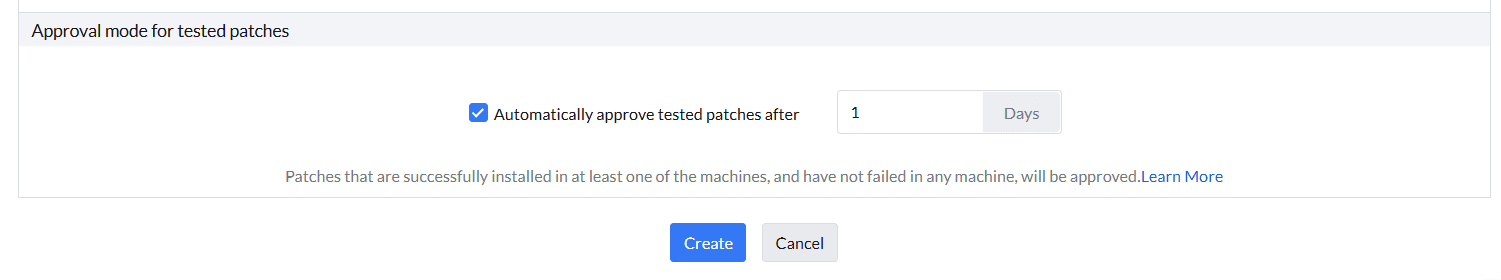

4) Automatische Freigabe konfigurieren

- Unter „Approval Mode for tested patches“ können Sie festlegen, ob erfolgreich getestete Patches nach einer bestimmten Anzahl an Tagen automatisch freigegeben werden sollen. Bei Aktivierung von „Automatically approve tested patches after ‚x‘ days“ werden Patches, die auf mindestens einem Gerät erfolgreich installiert wurden und keine Fehler verursacht haben, automatisch genehmigt. Traten bei einem oder mehreren Test-Computern Fehler auf, wird der Patch nicht freigegeben.

- Anschließend mit „Create“ speichern.

Nach dem Erstellen der Testgruppe werden neue, noch nicht genehmigte Patches automatisch auf den Pilotgeräten getestet. Nach dem Test können Sie die Patches entweder automatisch freigeben lassen oder manuell prüfen und anschließend ausrollen.

5. Dokumentation strukturiert pflegen

Eine gut gepflegte Dokumentation gehört zu den wirkungsvollsten Routinen im Alltag von Systemadministratoren. Notizen zu Fehleranalysen, Installationsschritten, Skripten oder Konfigurationen helfen dabei, Probleme schneller zu lösen und Entscheidungen nachvollziehbar zu machen. Auch seltene, aber kritische Fälle – etwa spezielle Fehlermeldungen oder Workarounds – lassen sich so später zuverlässig rekonstruieren.

Je konsequenter eine Dokumentation geführt wird, desto stärker entlastet sie das Team: Übergaben funktionieren reibungsloser, Vertretungen können Aufgaben schneller übernehmen und wiederkehrende Tätigkeiten lassen sich klarer strukturieren. Ob handschriftliche Notizen, Textdateien oder kleine Wissenssammlungen – wichtig ist, Informationen so festzuhalten, dass sie im Bedarfsfall sofort verfügbar sind.

Zusatztipp: Wissen zentral dokumentieren – mit der Knowledgebase von ServiceDesk Plus

Für die Dokumentation technischer Abläufe und wiederkehrender Incidents bietet sich die Knowledgebase von ServiceDesk Plus an. Viele IT-Abteilungen nutzen Endpoint Central und ServiceDesk Plus gemeinsam: Während Endpoint Central das technische Endpoint- und Asset-Management abdeckt, erweitert ServiceDesk Plus diese Funktionen um strukturiertes Incident-Management, automatische Ticket-Erstellung bei Alerts und synchronisierte Asset-Daten – und bietet zudem eine strukturierte Wissensdatenbank.

Dort lassen sich Lösungen, Fehlermeldungen, Workarounds und Standardverfahren übersichtlich festhalten und für das gesamte Team zugänglich machen. Das erleichtert den Austausch, reduziert Rückfragen und unterstützt eine konsistente Bearbeitung von Incidents.

Tipps zum Aufbau und zur Pflege einer effizienten Knowledgebase finden Sie in unseren „8 Best Practices für ein erfolgreiches Wissensmanagement“.